מדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות)

-

@אני-אני-אני כבר כמה שואלים אותי איך עשיתי את זה אבל אף אחד לא ראיתי שבדק אם זה עבד לו בכלל אז אשמח שאם אתה מנסה שתעדכן אותי

-

@urielk

יש לי מכשיר לניסויים אבל כרגע הוא מושבת כי נשבר המסך כשאני יתקן אותו אני אבדוק@אני-אני-אני אתה יכול לנסות על הגירסה שלך

-

מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות)

הבהרות ותנאים מקדימים:

- לא לשימוש מסחרי אלא רק בחינם לא לקחת יותר כסף על זה

כל הזכויות שמורות

כל הזכויות שמורות - הדרך הזאת היא Beta ונסיונית ולא בטוח שתעבוד לכולם (ולכן גם בלי קשר לזה תגבו את המחיצות: md1img_a , super , nvram, nvdata שיהיה לכם גיבוי של המקור במקרה שתרצו להחזירו למכשיר).

- צריך bootloader פתוח (כל מי שיש לו גירסה ערוכה הבוט לאודר כבר פתוח) אם הוא סגור (יש לך סטוק רום סיני) יש לפתוח אותו עם mtkclient da secccfg unlock, צריבת vbmeta_a ריק, lk ערוך תחפשו בפורום על זה.

- צריך שיהיה אפשרות בגירסה להוסיף apn של ims - ויש צורך להוסיף את ה apn ידנית דרך תפריט ההגדרות. עריכה: זה לא חובה הכנתי גם גירסה שמוסיפה apn לספקים הישראלים.

- המדריך דורש צריבה למכשיר וזה אומר שעליכם מוטל, כדי למנוע מראש סיבוכים ואיבוד מידע במקרה שהדברים לא יעבדו כמתוכנן, לגבות כל מה שחשוב לכם וגם את המחיצות המקוריות ששאבתם לפני התהליך וגם לוודא שאתם מבינים מה אתם עושים בשלב הצריבה אני לא לוקח אחריות על טעויות בצריבה אבל אני אשמח לעזור.

- המדריך נבדק על מכשיר qin f21 pro על stock rom הסיני הישן - אבל אמור לעבוד גם בגירסאות אחרות - אנא עדכנו אם עבד לכם ואיזה גירסה יש לכם (יתכן שלא יעבוד בחלק מהגירסאות וחשוב לי לדעת כדי לתקן).

- כשחקרתי גיליתי לתומי שלחברת פלאפון יש תמיכה ב volte גם בגירסאות הישנות לכן לא שיניתי שום דבר שנוגע אליהם תעדכנו אם באמת עובד לכם.

- מי שבעבר הפעיל את אפליקציית ה VoLTE \ המודול \ הסקריפט במכשיר צריך לשנות בתפריט המהנדסים את ההגדרה שנמצאת בתפריט: IMS -> COMMON -> MCCMNC CHECK ל- On וללחוץ על Set כדי שיעבוד.

הוראות:

-

יש לשאוב את מחיצת super ואת מחיצת md1img_a, ניתן לעשות זאת דרך המדריך הזה בעזרת ה scatter הזה

יש לסמן רק את המחיצות שאנחנו עובדים איתם (אם אתם צריכים דרייברים יש פה ואם אתם ב windows 11 והדרייברים נחסמו בגלל חתימה יש מדריך פה לשחרר את החסימה) או לשאוב בכל דרך אחרת שאתם מכירים. -

יש לשים את המחיצות ששאבתם בתקייה אחת ולוודא שהשמות שלהם הם md1img_a.img ו super.img (אפשר כבר בשלב השאיבה לקבוע להם את השמות הללו ואפשר גם אחרי זה פשוט לשנות את השם).

-

יש להוריד את את 2 התוכנות שעושות patching למחיצות ולחלץ אותם לאותה תיקייה שבה שמתם את המחיצות. שימו לב! ישנן שתי גירסאות ויש לבחור באחת מהם לפי הצורך :

אפשרות א: ללא הוספת APN - המשתמש בהם יצטרך להוסיף APN של IMS ידנית דרך תפריט הגדרות: ניתן להוריד מכאן

אפשרות ב: עם הוספת APN לספקים הישראלים - התוכנה תוסיף אוטומטית ניתן להוריד מכאן

מי שיש לו Dumdroid שיבחר באפשרות א מכיוון שהוא מגיע עם הגדרות apn לספקים בישראל.

-

יש לוודא שיש לכם מספיק מקום במחשב למחיצות החדשות ולהפעיל את שני התוכנות אחת אחרי השנייה (לתוכנה שעושה patching ל מחיצת ה super לוקח כמה דקות לעשות את העבודה אז פשוט תחכו כמה דקות עד שהיא מסיימת). בסיום התהליך יהיה לכם 2 קבצים חדשים בתיקייה: super_patched.img ו md1img_patched.img אלה הם הקבצים החדשים אחרי ה patching.

-

יש לצרוב את הקבצים החדשים למחיצת super ולמחיצת md1img_a (את הצריבה ניתן לבצע דרך דרך sp flash tool או כל דרך אחרת שאתם מכירים, אם אתם צורבים דרך sp flash tool אתם עושים את זה דרך לשונית Download מוודאים שמסומן שם Download only חשוב מאוד לשים לב לזה שלא יהיה על Format all כי אז לא תהיה לכם תקנה אלא בצריבת גירסה חדשה חתומה ותאבדו את הגירסה שלכם מסמנים את המחיצות הנ"ל ובצד ימין בוחרים את הקבצים החדשים שהתוכנה יצרה.

-

יש להפעיל את המכשיר ובמידה ובחרתם באפשרות א (בשלב 3), יש גם להוסיף דרך ההגדרות apn מסוג ims בשם ims ושהפרוטוקולים יהיו ipv4/ipv6 .

אם הגעתם לשלב הזה צריך לעבוד לכם ה VoLTE, אם זה עדיין לא עובד בחלק מהגירסאות ראיתי שצריך לעשות עוד שלב:

אם אתם מצליחים להגיע לתפריט המהנדסים במכשיר ע"י הקוד:

*#*#3646633#*#*להכנס ל IMS -> SIM 1 Primary card -> Common -> reset_ims_to_default וללחוץ על SET ולהפעיל מחדש את המכשיר.

ואם הכניסה לתפריט המהנדסים חסומה \ או שזה עדיין לא עובד יש עוד דרך:

יש למחוק את מחיצת nvdata עם mtkclient (אל דאגה המכשיר יצור אותה מחדש עם הגדרות ברירת מחדל):python mtk.py e nvdataלמי ששינה imei באופן לא עמוק (sn writer עושה שינוי עמוק) לאחר מחיקת המחיצה nvdata תצטרכו לשנות imei שוב ויש לעשות לאחר הפעלה פעם אחת מחדש בלי הסים (כדי שלא יחסם הסים הכשר).

ואז לאחר שהמכשיר עולה ה-VoLTE צריך לעבוד.

בהצלחה!

@urielk כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

יש לשאוב את מחיצת super ואת מחיצת md1img_a

ניסיתי לבצע את המדריך על מכשיר F22mini אבל בחיפוש בסקאטר של המכשיר לא מופיע בכלל שיש מחיצת super.img .

השתמשתי בסקאטר MT6739_Android_scatter.txt שמתאים למעבד של המכשיר. - לא לשימוש מסחרי אלא רק בחינם לא לקחת יותר כסף על זה

-

@urielk כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

יש לשאוב את מחיצת super ואת מחיצת md1img_a

ניסיתי לבצע את המדריך על מכשיר F22mini אבל בחיפוש בסקאטר של המכשיר לא מופיע בכלל שיש מחיצת super.img .

השתמשתי בסקאטר MT6739_Android_scatter.txt שמתאים למעבד של המכשיר.@dudu כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

@urielk כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

יש לשאוב את מחיצת super ואת מחיצת md1img_a

ניסיתי לבצע את המדריך על מכשיר F22mini אבל בחיפוש בסקאטר של המכשיר לא מופיע בכלל שיש מחיצת super.img .

השתמשתי בסקאטר MT6739_Android_scatter.txt שמתאים למעבד של המכשיר.לכוראה אפשר פשוט להוסיף את זה בסקאטר..

תנסה לבקש מהAI שיוסיף לך.. -

@dudu כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

@urielk כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

יש לשאוב את מחיצת super ואת מחיצת md1img_a

ניסיתי לבצע את המדריך על מכשיר F22mini אבל בחיפוש בסקאטר של המכשיר לא מופיע בכלל שיש מחיצת super.img .

השתמשתי בסקאטר MT6739_Android_scatter.txt שמתאים למעבד של המכשיר.לכוראה אפשר פשוט להוסיף את זה בסקאטר..

תנסה לבקש מהAI שיוסיף לך..@שניאור-שמח כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

לכוראה אפשר פשוט להוסיף את זה בסקאטר..

אבל הבנתי שייתכן שהמערכת עצמה לא בנויה בצורה של סופר, ואז לא יעזור שאני אוסיף בסקאטר, הגיוני?

-

@שניאור-שמח כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

לכוראה אפשר פשוט להוסיף את זה בסקאטר..

אבל הבנתי שייתכן שהמערכת עצמה לא בנויה בצורה של סופר, ואז לא יעזור שאני אוסיף בסקאטר, הגיוני?

@dudu כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

@שניאור-שמח כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

לכוראה אפשר פשוט להוסיף את זה בסקאטר..

אבל הבנתי שייתכן שהמערכת עצמה לא בנויה בצורה של סופר, ואז לא יעזור שאני אוסיף בסקאטר, הגיוני?

לא יודע, אבל תנסה אתה מה שהוא עשה לי

MT6739_Android_scatter_super.txt -

ניסיתי לבצע את המדריך על מכשיר F22mini אבל בחיפוש בסקאטר של המכשיר לא מופיע בכלל שיש מחיצת super.img .

הצלחתי להכין super באמצעות MTKclient גיביתי גם את ה md1img_a.img והפעלתי את התוכנות של @urielk וצרבתי חזרה את הסופר למכשיר באמצעות MTKclient הפעלתי את המכשיר והוא נדלק תקין, אחר כך צרבתי את md1img_patched.img והמכשיר נכנס ללופ של נדלק נכבה נדלק נכבה, כדי לוודא שבאמת הבעיה היא ב md1img_patched.img צרבתי בחזרה את ה md1img_a.img המקורי והמכשיר חזר לעבוד, השאלה מה אפשר לעשות עכשיו כדי להפעיל וולטה, והאם ייתכן שצריך לבצע שינויים בתוכנה של @urielk כדי שתתאים גם למכשיר F22 mini.

ניסיתי להפעיל את הוולטה גם באמצעות רוט, אבל לא הצלחתי לרוטט את הבוט באמצעות מג'יקס (כתבתי על זה באשכול נפרד).

@urielk אשמח לעזרה. -

ניסיתי לבצע את המדריך על מכשיר F22mini אבל בחיפוש בסקאטר של המכשיר לא מופיע בכלל שיש מחיצת super.img .

הצלחתי להכין super באמצעות MTKclient גיביתי גם את ה md1img_a.img והפעלתי את התוכנות של @urielk וצרבתי חזרה את הסופר למכשיר באמצעות MTKclient הפעלתי את המכשיר והוא נדלק תקין, אחר כך צרבתי את md1img_patched.img והמכשיר נכנס ללופ של נדלק נכבה נדלק נכבה, כדי לוודא שבאמת הבעיה היא ב md1img_patched.img צרבתי בחזרה את ה md1img_a.img המקורי והמכשיר חזר לעבוד, השאלה מה אפשר לעשות עכשיו כדי להפעיל וולטה, והאם ייתכן שצריך לבצע שינויים בתוכנה של @urielk כדי שתתאים גם למכשיר F22 mini.

ניסיתי להפעיל את הוולטה גם באמצעות רוט, אבל לא הצלחתי לרוטט את הבוט באמצעות מג'יקס (כתבתי על זה באשכול נפרד).

@urielk אשמח לעזרה.@dudu אני לא יודע כי אין לי את המכשיר הזה לבדוק עליו.

עריכה:

הסתכלתי עכשיו בסקאטר שלך ואני רואה שאצלך אין md1img_a אלא md1img אז תוודא שצרבת לשם.

גם אני רואה שאין לך שם super אלא system וvendor נפרדים. אז עקרונית זה יכול לעבוד אם תשנה את השם שלהם לsuper זמנית תפעיל את התוכנה ותשנה את השם בחזרה לסיסטם וונדור ואז תצרוב (פעמיים לכל קובץ פעם אחת).תנסה לשאוב עם mtkclient ולחזור על התהליך ולצרוב גם עם mtkclient.

אם לא עובד לך עדיין תכנס לתפריט מפתחים ותבדוק אם verify oem boot כבוי.

אם עדיין לא עובד תכנס לתפריט המהנדסים ותשנה את mccmnc ל off ותשנה את ה operator id ל 232 או אם אתה בהוטמובייל ל 172. תלחץ על set ותפעיל מחדש את המכשיר.

אתה יכול גם לעלות את הmd1img שלך לפה ואני אבדוק אותו כשיהיה לי זמן. -

@dudu אני לא יודע כי אין לי את המכשיר הזה לבדוק עליו.

עריכה:

הסתכלתי עכשיו בסקאטר שלך ואני רואה שאצלך אין md1img_a אלא md1img אז תוודא שצרבת לשם.

גם אני רואה שאין לך שם super אלא system וvendor נפרדים. אז עקרונית זה יכול לעבוד אם תשנה את השם שלהם לsuper זמנית תפעיל את התוכנה ותשנה את השם בחזרה לסיסטם וונדור ואז תצרוב (פעמיים לכל קובץ פעם אחת).תנסה לשאוב עם mtkclient ולחזור על התהליך ולצרוב גם עם mtkclient.

אם לא עובד לך עדיין תכנס לתפריט מפתחים ותבדוק אם verify oem boot כבוי.

אם עדיין לא עובד תכנס לתפריט המהנדסים ותשנה את mccmnc ל off ותשנה את ה operator id ל 232 או אם אתה בהוטמובייל ל 172. תלחץ על set ותפעיל מחדש את המכשיר.

אתה יכול גם לעלות את הmd1img שלך לפה ואני אבדוק אותו כשיהיה לי זמן. -

@urielk כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

הסתכלתי עכשיו בסקאטר שלך ואני רואה שאצלך אין md1img_a אלא md1img אז תוודא שצרבת לשם.

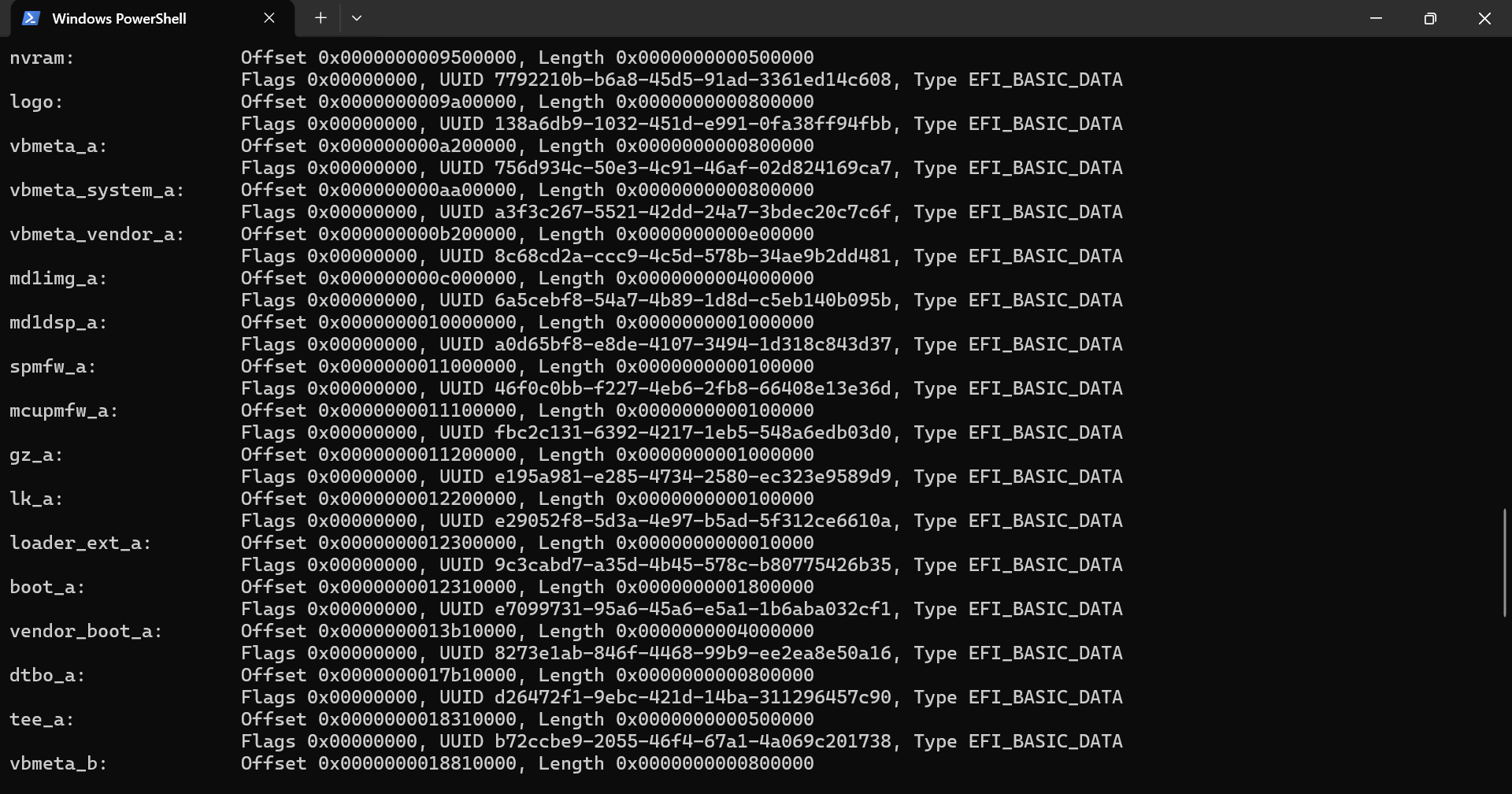

נראה ששם המחיצה הוא md1img_a: -

@urielk כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

תן פלט של mtk printgpt מלא

PS C:\Users\dr053\OneDrive\שולחן העבודה\גיבוי F22\mtkclient-main> python mtk.py printgpt

MTK Flash/Exploit Client Public V2.0.1 (c) B.Kerler 2018-2024Preloader - Status: Waiting for PreLoader VCOM, please reconnect mobile to brom mode

Port - Hint:

Power off the phone before connecting.

For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb.

For preloader mode, don't press any hw button and connect usb.

If it is already connected and on, hold power for 10 seconds to reset.Port - Device detected

Preloader - CPU: MT6739/MT6731/MT8765()

Preloader - HW version: 0x0

Preloader - WDT: 0x10007000

Preloader - Uart: 0x11002000

Preloader - Brom payload addr: 0x100a00

Preloader - DA payload addr: 0x201000

Preloader - CQ_DMA addr: 0x10212000

Preloader - Var1: 0xb4

Preloader - Disabling Watchdog...

Preloader - HW code: 0x699

Preloader - Target config: 0x0

Preloader - SBC enabled: False

Preloader - SLA enabled: False

Preloader - DAA enabled: False

Preloader - SWJTAG enabled: False

Preloader - EPP_PARAM at 0x600 after EMMC_BOOT/SDMMC_BOOT: False

Preloader - Root cert required: False

Preloader - Mem read auth: False

Preloader - Mem write auth: False

Preloader - Cmd 0xC8 blocked: False

Preloader - Get Target info

Preloader - HW subcode: 0x8a00

Preloader - HW Ver: 0xcc00

Preloader - SW Ver: 0x2

Preloader - ME_ID: AA7F8FA5357A1359F5D338E8BFCE3EDB

Preloader - SOC_ID: 7BA7D56276A7A646BBFA0F4482F06AEE73B5672068AADAF1555E691ABB9CD729

DaHandler - Device is unprotected.

DaHandler - Device is in Preloader-Mode.

DAXFlash - Uploading xflash stage 1 from MTK_DA_V5.bin

XFlashExt - Patching da1 ...

Mtk - Patched "Patched loader msg" in preloader

Mtk - Patched "hash_check" in preloader

Mtk - Patched "Patched loader msg" in preloader

Mtk - Patched "get_vfy_policy" in preloader

XFlashExt - Patching da2 ...

XFlashExt - Security check patched

XFlashExt - DA version anti-rollback patched

XFlashExt - SBC patched to be disabled

XFlashExt - Register read/write not allowed patched

DAXFlash - Successfully uploaded stage 1, jumping ..

Preloader - Jumping to 0x200000

Preloader - Jumping to 0x200000: ok.

DAXFlash - Successfully received DA sync

DAXFlash - Uploading stage 2...

DAXFlash - Upload data was accepted. Jumping to stage 2...

DAXFlash - Boot to succeeded.

DAXFlash - Successfully uploaded stage 2

DAXFlash - DA SLA is disabled

DAXFlash - EMMC FWVer: 0x0

DAXFlash - EMMC ID: HAG4a2

DAXFlash - EMMC CID: 90014a484147346132a516008978b59d

DAXFlash - EMMC Boot1 Size: 0x400000

DAXFlash - EMMC Boot2 Size: 0x400000

DAXFlash - EMMC GP1 Size: 0x0

DAXFlash - EMMC GP2 Size: 0x0

DAXFlash - EMMC GP3 Size: 0x0

DAXFlash - EMMC GP4 Size: 0x0

DAXFlash - EMMC RPMB Size: 0x400000

DAXFlash - EMMC USER Size: 0x3ab400000

DAXFlash - HW-CODE : 0x699

DAXFlash - HWSUB-CODE : 0x8A00

DAXFlash - HW-VERSION : 0xCC00

DAXFlash - SW-VERSION : 0x2

DAXFlash - CHIP-EVOLUTION : 0x0

DAXFlash - DA-VERSION : 1.0

DAXFlash - Extensions were accepted. Jumping to extensions...

DAXFlash - Boot to succeeded.

DAXFlash - DA Extensions successfully addedGPT Table:

boot_para: Offset 0x0000000000008000, Length 0x0000000000100000

Flags 0x00000000, UUID f57ad330-39c2-4488-b09b-00cb43c9ccd4, Type EFI_BASIC_DATA

para: Offset 0x0000000000108000, Length 0x0000000000080000

Flags 0x00000000, UUID fe686d97-3544-4a41-21be-167e25b61b6f, Type EFI_BASIC_DATA

expdb: Offset 0x0000000000188000, Length 0x0000000001400000

Flags 0x00000000, UUID 1cb143a8-b1a8-4b57-51b2-945c5119e8fe, Type EFI_BASIC_DATA

frp: Offset 0x0000000001588000, Length 0x0000000000100000

Flags 0x00000000, UUID 3b9e343b-cdc8-4d7f-a69f-b6812e50ab62, Type EFI_BASIC_DATA

nvcfg: Offset 0x0000000001688000, Length 0x0000000000800000

Flags 0x00000000, UUID 5f6a2c79-6617-4b85-02ac-c2975a14d2d7, Type EFI_BASIC_DATA

nvdata: Offset 0x0000000001e88000, Length 0x0000000002000000

Flags 0x00000000, UUID 4ae2050b-5db5-4ff7-d3aa-5730534be63d, Type EFI_BASIC_DATA

md_udc: Offset 0x0000000003e88000, Length 0x000000000169a000

Flags 0x00000000, UUID 1f9b0939-e16b-4bc9-bca5-dc2ee969d801, Type EFI_BASIC_DATA

metadata: Offset 0x0000000005522000, Length 0x0000000002000000

Flags 0x00000000, UUID d722c721-0dee-4cb8-838a-2c63cd1393c7, Type EFI_BASIC_DATA

protect1: Offset 0x0000000007522000, Length 0x0000000000800000

Flags 0x00000000, UUID e02179a8-ceb5-48a9-3188-4f1c9c5a8695, Type EFI_BASIC_DATA

protect2: Offset 0x0000000007d22000, Length 0x0000000000ade000

Flags 0x00000000, UUID 84b09a81-fad2-41ac-0e89-407c24975e74, Type EFI_BASIC_DATA

seccfg: Offset 0x0000000008800000, Length 0x0000000000800000

Flags 0x00000000, UUID e8f0a5ef-8d1b-42ea-2a9c-835cd77de363, Type EFI_BASIC_DATA

sec1: Offset 0x0000000009000000, Length 0x0000000000200000

Flags 0x00000000, UUID d5f0e175-a6e1-4db7-c094-f82ad032950b, Type EFI_BASIC_DATA

proinfo: Offset 0x0000000009200000, Length 0x0000000000300000

Flags 0x00000000, UUID 1d9056e1-e139-4fca-0b8c-b75fd74d81c6, Type EFI_BASIC_DATA

nvram: Offset 0x0000000009500000, Length 0x0000000000500000

Flags 0x00000000, UUID 7792210b-b6a8-45d5-91ad-3361ed14c608, Type EFI_BASIC_DATA

logo: Offset 0x0000000009a00000, Length 0x0000000000800000

Flags 0x00000000, UUID 138a6db9-1032-451d-e991-0fa38ff94fbb, Type EFI_BASIC_DATA

vbmeta_a: Offset 0x000000000a200000, Length 0x0000000000800000

Flags 0x00000000, UUID 756d934c-50e3-4c91-46af-02d824169ca7, Type EFI_BASIC_DATA

vbmeta_system_a: Offset 0x000000000aa00000, Length 0x0000000000800000

Flags 0x00000000, UUID a3f3c267-5521-42dd-24a7-3bdec20c7c6f, Type EFI_BASIC_DATA

vbmeta_vendor_a: Offset 0x000000000b200000, Length 0x0000000000e00000

Flags 0x00000000, UUID 8c68cd2a-ccc9-4c5d-578b-34ae9b2dd481, Type EFI_BASIC_DATA

md1img_a: Offset 0x000000000c000000, Length 0x0000000004000000

Flags 0x00000000, UUID 6a5cebf8-54a7-4b89-1d8d-c5eb140b095b, Type EFI_BASIC_DATA

md1dsp_a: Offset 0x0000000010000000, Length 0x0000000001000000

Flags 0x00000000, UUID a0d65bf8-e8de-4107-3494-1d318c843d37, Type EFI_BASIC_DATA

spmfw_a: Offset 0x0000000011000000, Length 0x0000000000100000

Flags 0x00000000, UUID 46f0c0bb-f227-4eb6-2fb8-66408e13e36d, Type EFI_BASIC_DATA

mcupmfw_a: Offset 0x0000000011100000, Length 0x0000000000100000

Flags 0x00000000, UUID fbc2c131-6392-4217-1eb5-548a6edb03d0, Type EFI_BASIC_DATA

gz_a: Offset 0x0000000011200000, Length 0x0000000001000000

Flags 0x00000000, UUID e195a981-e285-4734-2580-ec323e9589d9, Type EFI_BASIC_DATA

lk_a: Offset 0x0000000012200000, Length 0x0000000000100000

Flags 0x00000000, UUID e29052f8-5d3a-4e97-b5ad-5f312ce6610a, Type EFI_BASIC_DATA

loader_ext_a: Offset 0x0000000012300000, Length 0x0000000000010000

Flags 0x00000000, UUID 9c3cabd7-a35d-4b45-578c-b80775426b35, Type EFI_BASIC_DATA

boot_a: Offset 0x0000000012310000, Length 0x0000000001800000

Flags 0x00000000, UUID e7099731-95a6-45a6-e5a1-1b6aba032cf1, Type EFI_BASIC_DATA

vendor_boot_a: Offset 0x0000000013b10000, Length 0x0000000004000000

Flags 0x00000000, UUID 8273e1ab-846f-4468-99b9-ee2ea8e50a16, Type EFI_BASIC_DATA

dtbo_a: Offset 0x0000000017b10000, Length 0x0000000000800000

Flags 0x00000000, UUID d26472f1-9ebc-421d-14ba-311296457c90, Type EFI_BASIC_DATA

tee_a: Offset 0x0000000018310000, Length 0x0000000000500000

Flags 0x00000000, UUID b72ccbe9-2055-46f4-67a1-4a069c201738, Type EFI_BASIC_DATA

vbmeta_b: Offset 0x0000000018810000, Length 0x0000000000800000

Flags 0x00000000, UUID 9c1520f3-c2c5-4b89-4282-fe4c61208a9e, Type EFI_BASIC_DATA

vbmeta_system_b: Offset 0x0000000019010000, Length 0x0000000000800000

Flags 0x00000000, UUID 902d5f3f-434a-4de7-8889-321e88c9b8aa, Type EFI_BASIC_DATA

vbmeta_vendor_b: Offset 0x0000000019810000, Length 0x0000000000ff0000

Flags 0x00000000, UUID bece74c8-d8e2-4863-fe9b-5b0b66bb920f, Type EFI_BASIC_DATA

md1img_b: Offset 0x000000001a800000, Length 0x0000000004000000

Flags 0x00000000, UUID ff1342cf-b7be-44d5-5ea2-a435addd2702, Type EFI_BASIC_DATA

md1dsp_b: Offset 0x000000001e800000, Length 0x0000000001000000

Flags 0x00000000, UUID a4da8f1b-fe07-433b-cb95-84a5f23e477b, Type EFI_BASIC_DATA

spmfw_b: Offset 0x000000001f800000, Length 0x0000000000100000

Flags 0x00000000, UUID c2635e15-61aa-454e-409c-ebe1bdf19b9b, Type EFI_BASIC_DATA

mcupmfw_b: Offset 0x000000001f900000, Length 0x0000000000100000

Flags 0x00000000, UUID 4d2d1290-36a3-4f5d-b4af-319f8ab6dcd8, Type EFI_BASIC_DATA

gz_b: Offset 0x000000001fa00000, Length 0x0000000001000000

Flags 0x00000000, UUID fdce12f0-a7eb-40f7-5083-960972e6cb57, Type EFI_BASIC_DATA

lk_b: Offset 0x0000000020a00000, Length 0x0000000000100000

Flags 0x00000000, UUID 0fbbafa2-4aa9-4490-8389-5329328505fd, Type EFI_BASIC_DATA

loader_ext_b: Offset 0x0000000020b00000, Length 0x0000000000010000

Flags 0x00000000, UUID a76e4b2f-31cb-40ba-6a82-c0cb0b73c856, Type EFI_BASIC_DATA

boot_b: Offset 0x0000000020b10000, Length 0x0000000001800000

Flags 0x00000000, UUID f54ac030-7004-4d02-8194-bbf982036807, Type EFI_BASIC_DATA

vendor_boot_b: Offset 0x0000000022310000, Length 0x0000000004000000

Flags 0x00000000, UUID c4c310e2-4a7e-77d3-1848-61e2d8bb5e86, Type EFI_BASIC_DATA

dtbo_b: Offset 0x0000000026310000, Length 0x0000000000800000

Flags 0x00000000, UUID 3734710f-0f13-1ab9-4c73-12a08ec50837, Type EFI_BASIC_DATA

tee_b: Offset 0x0000000026b10000, Length 0x0000000000cf0000

Flags 0x00000000, UUID 85a5b02f-3773-18b3-4910-718cde95107e, Type EFI_BASIC_DATA

super: Offset 0x0000000027800000, Length 0x00000000ce800000

Flags 0x00000000, UUID 6fce83a6-5273-4748-4511-c205ebb4b8ad, Type EFI_BASIC_DATA

userdata: Offset 0x00000000f6000000, Length 0x00000002b43f8000

Flags 0x00000000, UUID 3645e6a3-a7e3-19b2-4149-172c10190eef, Type EFI_BASIC_DATA

flashinfo: Offset 0x00000003aa3f8000, Length 0x0000000001000000

Flags 0x00000000, UUID f60b92b4-0e2f-91b6-4afb-2d0b643bab4b, Type EFI_BASIC_DATATotal disk size:0x00000003ab400000, sectors:0x0000000001d5a000

-

@urielk כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

תן פלט של mtk printgpt מלא

PS C:\Users\dr053\OneDrive\שולחן העבודה\גיבוי F22\mtkclient-main> python mtk.py printgpt

MTK Flash/Exploit Client Public V2.0.1 (c) B.Kerler 2018-2024Preloader - Status: Waiting for PreLoader VCOM, please reconnect mobile to brom mode

Port - Hint:

Power off the phone before connecting.

For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb.

For preloader mode, don't press any hw button and connect usb.

If it is already connected and on, hold power for 10 seconds to reset.Port - Device detected

Preloader - CPU: MT6739/MT6731/MT8765()

Preloader - HW version: 0x0

Preloader - WDT: 0x10007000

Preloader - Uart: 0x11002000

Preloader - Brom payload addr: 0x100a00

Preloader - DA payload addr: 0x201000

Preloader - CQ_DMA addr: 0x10212000

Preloader - Var1: 0xb4

Preloader - Disabling Watchdog...

Preloader - HW code: 0x699

Preloader - Target config: 0x0

Preloader - SBC enabled: False

Preloader - SLA enabled: False

Preloader - DAA enabled: False

Preloader - SWJTAG enabled: False

Preloader - EPP_PARAM at 0x600 after EMMC_BOOT/SDMMC_BOOT: False

Preloader - Root cert required: False

Preloader - Mem read auth: False

Preloader - Mem write auth: False

Preloader - Cmd 0xC8 blocked: False

Preloader - Get Target info

Preloader - HW subcode: 0x8a00

Preloader - HW Ver: 0xcc00

Preloader - SW Ver: 0x2

Preloader - ME_ID: AA7F8FA5357A1359F5D338E8BFCE3EDB

Preloader - SOC_ID: 7BA7D56276A7A646BBFA0F4482F06AEE73B5672068AADAF1555E691ABB9CD729

DaHandler - Device is unprotected.

DaHandler - Device is in Preloader-Mode.

DAXFlash - Uploading xflash stage 1 from MTK_DA_V5.bin

XFlashExt - Patching da1 ...

Mtk - Patched "Patched loader msg" in preloader

Mtk - Patched "hash_check" in preloader

Mtk - Patched "Patched loader msg" in preloader

Mtk - Patched "get_vfy_policy" in preloader

XFlashExt - Patching da2 ...

XFlashExt - Security check patched

XFlashExt - DA version anti-rollback patched

XFlashExt - SBC patched to be disabled

XFlashExt - Register read/write not allowed patched

DAXFlash - Successfully uploaded stage 1, jumping ..

Preloader - Jumping to 0x200000

Preloader - Jumping to 0x200000: ok.

DAXFlash - Successfully received DA sync

DAXFlash - Uploading stage 2...

DAXFlash - Upload data was accepted. Jumping to stage 2...

DAXFlash - Boot to succeeded.

DAXFlash - Successfully uploaded stage 2

DAXFlash - DA SLA is disabled

DAXFlash - EMMC FWVer: 0x0

DAXFlash - EMMC ID: HAG4a2

DAXFlash - EMMC CID: 90014a484147346132a516008978b59d

DAXFlash - EMMC Boot1 Size: 0x400000

DAXFlash - EMMC Boot2 Size: 0x400000

DAXFlash - EMMC GP1 Size: 0x0

DAXFlash - EMMC GP2 Size: 0x0

DAXFlash - EMMC GP3 Size: 0x0

DAXFlash - EMMC GP4 Size: 0x0

DAXFlash - EMMC RPMB Size: 0x400000

DAXFlash - EMMC USER Size: 0x3ab400000

DAXFlash - HW-CODE : 0x699

DAXFlash - HWSUB-CODE : 0x8A00

DAXFlash - HW-VERSION : 0xCC00

DAXFlash - SW-VERSION : 0x2

DAXFlash - CHIP-EVOLUTION : 0x0

DAXFlash - DA-VERSION : 1.0

DAXFlash - Extensions were accepted. Jumping to extensions...

DAXFlash - Boot to succeeded.

DAXFlash - DA Extensions successfully addedGPT Table:

boot_para: Offset 0x0000000000008000, Length 0x0000000000100000

Flags 0x00000000, UUID f57ad330-39c2-4488-b09b-00cb43c9ccd4, Type EFI_BASIC_DATA

para: Offset 0x0000000000108000, Length 0x0000000000080000

Flags 0x00000000, UUID fe686d97-3544-4a41-21be-167e25b61b6f, Type EFI_BASIC_DATA

expdb: Offset 0x0000000000188000, Length 0x0000000001400000

Flags 0x00000000, UUID 1cb143a8-b1a8-4b57-51b2-945c5119e8fe, Type EFI_BASIC_DATA

frp: Offset 0x0000000001588000, Length 0x0000000000100000

Flags 0x00000000, UUID 3b9e343b-cdc8-4d7f-a69f-b6812e50ab62, Type EFI_BASIC_DATA

nvcfg: Offset 0x0000000001688000, Length 0x0000000000800000

Flags 0x00000000, UUID 5f6a2c79-6617-4b85-02ac-c2975a14d2d7, Type EFI_BASIC_DATA

nvdata: Offset 0x0000000001e88000, Length 0x0000000002000000

Flags 0x00000000, UUID 4ae2050b-5db5-4ff7-d3aa-5730534be63d, Type EFI_BASIC_DATA

md_udc: Offset 0x0000000003e88000, Length 0x000000000169a000

Flags 0x00000000, UUID 1f9b0939-e16b-4bc9-bca5-dc2ee969d801, Type EFI_BASIC_DATA

metadata: Offset 0x0000000005522000, Length 0x0000000002000000

Flags 0x00000000, UUID d722c721-0dee-4cb8-838a-2c63cd1393c7, Type EFI_BASIC_DATA

protect1: Offset 0x0000000007522000, Length 0x0000000000800000

Flags 0x00000000, UUID e02179a8-ceb5-48a9-3188-4f1c9c5a8695, Type EFI_BASIC_DATA

protect2: Offset 0x0000000007d22000, Length 0x0000000000ade000

Flags 0x00000000, UUID 84b09a81-fad2-41ac-0e89-407c24975e74, Type EFI_BASIC_DATA

seccfg: Offset 0x0000000008800000, Length 0x0000000000800000

Flags 0x00000000, UUID e8f0a5ef-8d1b-42ea-2a9c-835cd77de363, Type EFI_BASIC_DATA

sec1: Offset 0x0000000009000000, Length 0x0000000000200000

Flags 0x00000000, UUID d5f0e175-a6e1-4db7-c094-f82ad032950b, Type EFI_BASIC_DATA

proinfo: Offset 0x0000000009200000, Length 0x0000000000300000

Flags 0x00000000, UUID 1d9056e1-e139-4fca-0b8c-b75fd74d81c6, Type EFI_BASIC_DATA

nvram: Offset 0x0000000009500000, Length 0x0000000000500000

Flags 0x00000000, UUID 7792210b-b6a8-45d5-91ad-3361ed14c608, Type EFI_BASIC_DATA

logo: Offset 0x0000000009a00000, Length 0x0000000000800000

Flags 0x00000000, UUID 138a6db9-1032-451d-e991-0fa38ff94fbb, Type EFI_BASIC_DATA

vbmeta_a: Offset 0x000000000a200000, Length 0x0000000000800000

Flags 0x00000000, UUID 756d934c-50e3-4c91-46af-02d824169ca7, Type EFI_BASIC_DATA

vbmeta_system_a: Offset 0x000000000aa00000, Length 0x0000000000800000

Flags 0x00000000, UUID a3f3c267-5521-42dd-24a7-3bdec20c7c6f, Type EFI_BASIC_DATA

vbmeta_vendor_a: Offset 0x000000000b200000, Length 0x0000000000e00000

Flags 0x00000000, UUID 8c68cd2a-ccc9-4c5d-578b-34ae9b2dd481, Type EFI_BASIC_DATA

md1img_a: Offset 0x000000000c000000, Length 0x0000000004000000

Flags 0x00000000, UUID 6a5cebf8-54a7-4b89-1d8d-c5eb140b095b, Type EFI_BASIC_DATA

md1dsp_a: Offset 0x0000000010000000, Length 0x0000000001000000

Flags 0x00000000, UUID a0d65bf8-e8de-4107-3494-1d318c843d37, Type EFI_BASIC_DATA

spmfw_a: Offset 0x0000000011000000, Length 0x0000000000100000

Flags 0x00000000, UUID 46f0c0bb-f227-4eb6-2fb8-66408e13e36d, Type EFI_BASIC_DATA

mcupmfw_a: Offset 0x0000000011100000, Length 0x0000000000100000

Flags 0x00000000, UUID fbc2c131-6392-4217-1eb5-548a6edb03d0, Type EFI_BASIC_DATA

gz_a: Offset 0x0000000011200000, Length 0x0000000001000000

Flags 0x00000000, UUID e195a981-e285-4734-2580-ec323e9589d9, Type EFI_BASIC_DATA

lk_a: Offset 0x0000000012200000, Length 0x0000000000100000

Flags 0x00000000, UUID e29052f8-5d3a-4e97-b5ad-5f312ce6610a, Type EFI_BASIC_DATA

loader_ext_a: Offset 0x0000000012300000, Length 0x0000000000010000

Flags 0x00000000, UUID 9c3cabd7-a35d-4b45-578c-b80775426b35, Type EFI_BASIC_DATA

boot_a: Offset 0x0000000012310000, Length 0x0000000001800000

Flags 0x00000000, UUID e7099731-95a6-45a6-e5a1-1b6aba032cf1, Type EFI_BASIC_DATA

vendor_boot_a: Offset 0x0000000013b10000, Length 0x0000000004000000

Flags 0x00000000, UUID 8273e1ab-846f-4468-99b9-ee2ea8e50a16, Type EFI_BASIC_DATA

dtbo_a: Offset 0x0000000017b10000, Length 0x0000000000800000

Flags 0x00000000, UUID d26472f1-9ebc-421d-14ba-311296457c90, Type EFI_BASIC_DATA

tee_a: Offset 0x0000000018310000, Length 0x0000000000500000

Flags 0x00000000, UUID b72ccbe9-2055-46f4-67a1-4a069c201738, Type EFI_BASIC_DATA

vbmeta_b: Offset 0x0000000018810000, Length 0x0000000000800000

Flags 0x00000000, UUID 9c1520f3-c2c5-4b89-4282-fe4c61208a9e, Type EFI_BASIC_DATA

vbmeta_system_b: Offset 0x0000000019010000, Length 0x0000000000800000

Flags 0x00000000, UUID 902d5f3f-434a-4de7-8889-321e88c9b8aa, Type EFI_BASIC_DATA

vbmeta_vendor_b: Offset 0x0000000019810000, Length 0x0000000000ff0000

Flags 0x00000000, UUID bece74c8-d8e2-4863-fe9b-5b0b66bb920f, Type EFI_BASIC_DATA

md1img_b: Offset 0x000000001a800000, Length 0x0000000004000000

Flags 0x00000000, UUID ff1342cf-b7be-44d5-5ea2-a435addd2702, Type EFI_BASIC_DATA

md1dsp_b: Offset 0x000000001e800000, Length 0x0000000001000000

Flags 0x00000000, UUID a4da8f1b-fe07-433b-cb95-84a5f23e477b, Type EFI_BASIC_DATA

spmfw_b: Offset 0x000000001f800000, Length 0x0000000000100000

Flags 0x00000000, UUID c2635e15-61aa-454e-409c-ebe1bdf19b9b, Type EFI_BASIC_DATA

mcupmfw_b: Offset 0x000000001f900000, Length 0x0000000000100000

Flags 0x00000000, UUID 4d2d1290-36a3-4f5d-b4af-319f8ab6dcd8, Type EFI_BASIC_DATA

gz_b: Offset 0x000000001fa00000, Length 0x0000000001000000

Flags 0x00000000, UUID fdce12f0-a7eb-40f7-5083-960972e6cb57, Type EFI_BASIC_DATA

lk_b: Offset 0x0000000020a00000, Length 0x0000000000100000

Flags 0x00000000, UUID 0fbbafa2-4aa9-4490-8389-5329328505fd, Type EFI_BASIC_DATA

loader_ext_b: Offset 0x0000000020b00000, Length 0x0000000000010000

Flags 0x00000000, UUID a76e4b2f-31cb-40ba-6a82-c0cb0b73c856, Type EFI_BASIC_DATA

boot_b: Offset 0x0000000020b10000, Length 0x0000000001800000

Flags 0x00000000, UUID f54ac030-7004-4d02-8194-bbf982036807, Type EFI_BASIC_DATA

vendor_boot_b: Offset 0x0000000022310000, Length 0x0000000004000000

Flags 0x00000000, UUID c4c310e2-4a7e-77d3-1848-61e2d8bb5e86, Type EFI_BASIC_DATA

dtbo_b: Offset 0x0000000026310000, Length 0x0000000000800000

Flags 0x00000000, UUID 3734710f-0f13-1ab9-4c73-12a08ec50837, Type EFI_BASIC_DATA

tee_b: Offset 0x0000000026b10000, Length 0x0000000000cf0000

Flags 0x00000000, UUID 85a5b02f-3773-18b3-4910-718cde95107e, Type EFI_BASIC_DATA

super: Offset 0x0000000027800000, Length 0x00000000ce800000

Flags 0x00000000, UUID 6fce83a6-5273-4748-4511-c205ebb4b8ad, Type EFI_BASIC_DATA

userdata: Offset 0x00000000f6000000, Length 0x00000002b43f8000

Flags 0x00000000, UUID 3645e6a3-a7e3-19b2-4149-172c10190eef, Type EFI_BASIC_DATA

flashinfo: Offset 0x00000003aa3f8000, Length 0x0000000001000000

Flags 0x00000000, UUID f60b92b4-0e2f-91b6-4afb-2d0b643bab4b, Type EFI_BASIC_DATATotal disk size:0x00000003ab400000, sectors:0x0000000001d5a000

-

@dudu אז יש לך super..

תנסה לעשות מה שאמרתי

לא צריך לעשות רוט בשביל זה ותבדוק אם נוסף לך apn של ims אם עשית אפשרות ב, ואם עשית אפדרות א תוסיף ידנית -

@urielk כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

תנסה לעשות מה שאמרתי

מה לעשות? את החלק של התפריט מהנדסים?

ניסיתי ולא עובד

אגב, גם האפשרות בכלל להפעלת שיחות וולטה בהגדרות לא מופיעה -

@dudu אז זה לא עשה patch לסופר

תשאב super תפעיל את התוכנה ותצרוב את super_patched הפעם עם mtkclient ותנסה שוב.@urielk כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

הפעם עם mtkclient ותנסה שוב.

גם בפעם הראשונה צרבתי את הסופר עם mtkclient לקח לזה בערך 25 דקות, לחזור על זה שוב אותו הדבר? יש הגיון?

אגב, בהגדרות של הטלפון אמנם לא מופיע האפשרות להפעלת שיחות וולטה, אבל כשהפעלתי את המכשיר קפץ לי חלון בראש ההגדרות האם להפעיל שיחות wifi מהמ שאומר שכן חל שינוי בסופר -

@urielk כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

הפעם עם mtkclient ותנסה שוב.

גם בפעם הראשונה צרבתי את הסופר עם mtkclient לקח לזה בערך 25 דקות, לחזור על זה שוב אותו הדבר? יש הגיון?

אגב, בהגדרות של הטלפון אמנם לא מופיע האפשרות להפעלת שיחות וולטה, אבל כשהפעלתי את המכשיר קפץ לי חלון בראש ההגדרות האם להפעיל שיחות wifi מהמ שאומר שכן חל שינוי בסופר -

@urielk כתב במדריך | מדריך להפעלת וולטה ע"י Patching של המחיצות וצריבה - ללא צורך ברוט (טוב לגירסאות חסומות להתקנות):

תפעיל את התוכנה בcmd תדביק את הפלט

מה הכוונה? לא הבנתי מה לעשות

אגב, הבוטלאודר של המכשיר סגור, אבל הבנתי שבגלל שאני צורב דרך mtkclient אז הוא לא צריך להיות פתוח, יכול להיות שזה הבעיה?