עזרה | עזרה בתיקון בריק בסמסונג - גם בתשלום, מישהו יכול לעזור??

-

@1020

אתה לא צריך לצרוב אותו

הפרלאודור מחזיק במידע על המחיצות

התוכנה בכל פעולה שואבת את הקובץ ע"מ לקבל מידע

אצלך כתוב שהמכשיר לא מביא את הקובץ ולכן הבאתי לך פקודה (אני מקוה שזאת הפקודה הנכונה) שאומרת לתוכנה להסתכל בקובץ פרלאודור מסוים ולא לנסות לבקש מהמכשיר

תשתמש בפקודה הזו, (שים את כל הקבצים בתיקייה של התוכנה ותשנה את השם של הפרלאודור ל binpython mtk w boot,system boot.img,system.img [--preloader.bin]@אני-אני-אני עשיתי את זה וזה התוצאה:

mtk: error: unrecognized arguments: [--preloader.bin] -

@אני-אני-אני עשיתי את זה וזה התוצאה:

mtk: error: unrecognized arguments: [--preloader.bin] -

@1020

טעיתי זה הפקודהpython mtk w boot,system boot.img,system.img [--preloader=preloader.bin]@אני-אני-אני כתב בעזרה | עזרה בתיקון בריק בסמסונג - גם בתשלום, מישהו יכול לעזור??:

@1020

טעיתי זה הפקודהpython mtk w boot,system boot.img,system.img [--preloader=preloader.bin]כנ"ל

mtk: error: unrecognized arguments: [--preloader=preloader.bin] -

@1020

אתה לא צריך לצרוב אותו

הפרלאודור מחזיק במידע על המחיצות

התוכנה בכל פעולה שואבת את הקובץ ע"מ לקבל מידע

אצלך כתוב שהמכשיר לא מביא את הקובץ ולכן הבאתי לך פקודה (אני מקוה שזאת הפקודה הנכונה) שאומרת לתוכנה להסתכל בקובץ פרלאודור מסוים ולא לנסות לבקש מהמכשיר

תשתמש בפקודה הזו, (שים את כל הקבצים בתיקייה של התוכנה ותשנה את השם של הפרלאודור ל binpython mtk w boot,system boot.img,system.img [--preloader.bin]@אני-אני-אני כתב בעזרה | עזרה בתיקון בריק בסמסונג - גם בתשלום, מישהו יכול לעזור??:

(אני מקוה שזאת הפקודה הנכונה)

כמו שכתבתי למעלה אני לא יודע מה הפקודה המדויקת (ואם יש) רק זכורני שאפשר לתת לתוכנה קובץ פרלאודור ידנית

תעיין בעמוד התוכנה בגיטאהב שם הכל מובא (אם יתחדש לי משהו אעדכן) -

תנסה את הפקודה הזו

python mtk w boot,system boot.img,system.img [--preloader=Loader/Preloader/preloader.bin] -

תנסה את הפקודה הזו

python mtk w boot,system boot.img,system.img [--preloader=Loader/Preloader/preloader.bin]@אני-אני-אני כתב בעזרה | עזרה בתיקון בריק בסמסונג - גם בתשלום, מישהו יכול לעזור??:

python mtk w boot,system boot.img,system.img [--preloader=Loader/Preloader/preloader.bin]

עדיין..

אני יסתכל בגיטהאב, מקווה שאבין שם משהו -

@1020 כתב בעזרה | עזרה בתיקון בריק בסמסונג - גם בתשלום, מישהו יכול לעזור??:

python mtk w boot,system boot.img,system.img [--preloader=preloader.bin]

ניסיון אחרון שאני יכול להציע לך

python mtk w boot,system boot.img,system.img --preloader=preloader.bin -

@1020 כתב בעזרה | עזרה בתיקון בריק בסמסונג - גם בתשלום, מישהו יכול לעזור??:

python mtk w boot,system boot.img,system.img [--preloader=preloader.bin]

ניסיון אחרון שאני יכול להציע לך

python mtk w boot,system boot.img,system.img --preloader=preloader.bin@אני-אני-אני טוב, הפקודה לפחות נקלטה והוא באמת שינה את הפלט ונותן שגיאה אחרת אני מעלה צילו"מ:

וההמשך

שוב תודה על העזרה

-

@1020 כתב בעזרה | עזרה בתיקון בריק בסמסונג - גם בתשלום, מישהו יכול לעזור??:

python mtk w boot,system boot.img,system.img [--preloader=preloader.bin]

ניסיון אחרון שאני יכול להציע לך

python mtk w boot,system boot.img,system.img --preloader=preloader.bin@אני-אני-אני ניסיתי שוב והפעם כנראה משהו זז.. לא נראה שהוא רושם שגיאה כלשהי מה אני אמור לעשות עכשיו?

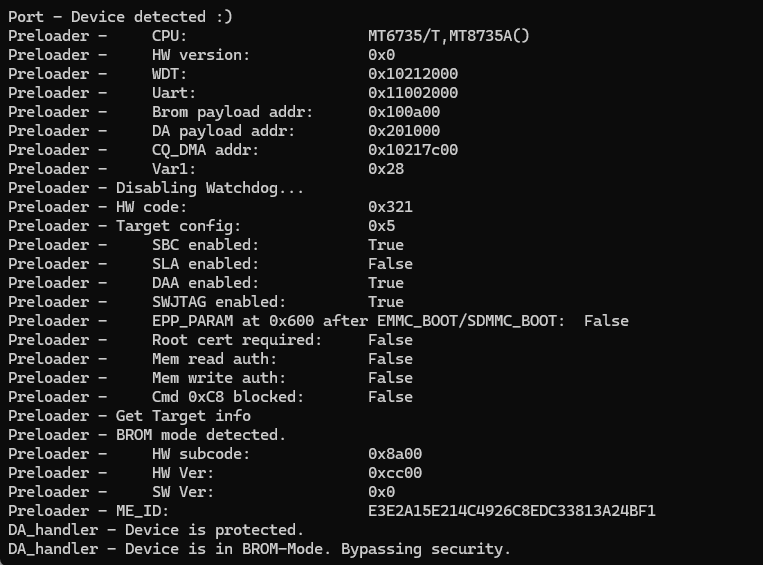

לנסות להפעיל את המכשיר?זה הפלט, כשאני מעתיק את זה לפה אני רואה שהוא צובע כאן כמה באדום, לא יודע מה המשמעות של זה..

Port - Device detected :) Preloader - CPU: MT6735/T,MT8735A() Preloader - HW version: 0x0 Preloader - WDT: 0x10212000 Preloader - Uart: 0x11002000 Preloader - Brom payload addr: 0x100a00 Preloader - DA payload addr: 0x201000 Preloader - CQ_DMA addr: 0x10217c00 Preloader - Var1: 0x28 Preloader - Disabling Watchdog... Preloader - HW code: 0x321 Preloader - Target config: 0x5 Preloader - SBC enabled: True Preloader - SLA enabled: False Preloader - DAA enabled: True Preloader - SWJTAG enabled: True Preloader - EPP_PARAM at 0x600 after EMMC_BOOT/SDMMC_BOOT: False Preloader - Root cert required: False Preloader - Mem read auth: False Preloader - Mem write auth: False Preloader - Cmd 0xC8 blocked: False Preloader - Get Target info Preloader - BROM mode detected. Preloader - HW subcode: 0x8a00 Preloader - HW Ver: 0xcc00 Preloader - SW Ver: 0x0 Preloader - ME_ID: E3E2A15E214C4926C8EDC33813A24BF1 DA_handler - Device is protected. DA_handler - Device is in BROM-Mode. Bypassing security. PLTools - Loading payload from mt6735_payload.bin, 0x258 bytes Exploitation - Kamakiri Run Exploitation - Done sending payload... PLTools - Successfully sent payload: C:\mtkclient-main\mtkclient\payloads\mt6735_payload.bin Port - Device detected :) DALegacy - Uploading legacy da... DALegacy - Uploading legacy stage 1 from MTK_DA_V5.bin legacyext - Legacy DA2 is patched. legacyext - Legacy DA2 CMD F0 is patched. Preloader - Jumping to 0x200000 Preloader - Jumping to 0x200000: ok. DALegacy - Got loader sync ! DALegacy - Reading nand info DALegacy - Reading emmc info DALegacy - ACK: 04029b DALegacy - Setting stage 2 config ... DALegacy - DRAM config needed for : 484a0190753447389a1c01926b3becac DALegacy - Reading dram nand info ... DALegacy - Sending dram info ... DALegacy - RAM-Length: 0xbc DALegacy - Checksum: 5A55 DALegacy - M_EXT_RAM_RET : 0 DALegacy - M_EXT_RAM_TYPE : 0x2 DALegacy - M_EXT_RAM_CHIP_SELECT : 0x0 DALegacy - M_EXT_RAM_SIZE : 0x60000000 DALegacy - Uploading stage 2... DALegacy - Successfully uploaded stage 2 DALegacy - Connected to stage2 DALegacy - Reconnecting to stage2 with higher speed -

אתה לוחץ על ווליום עליו ותחתון בחיבור?

תשלח לי את כל הפלט (מהפקודה עד הסוף) -

אתה לוחץ על ווליום עליו ותחתון בחיבור?

תשלח לי את כל הפלט (מהפקודה עד הסוף)@אני-אני-אני כתב בעזרה | עזרה בתיקון בריק בסמסונג - גם בתשלום, מישהו יכול לעזור??:

אתה לוחץ על ווליום עליו ותחתון בחיבור?

תשלח לי את כל הפלט (מהפקודה עד הסוף)עשיתי את הקודמים עם בית הפעלה ותחתון עכשיו ניסיתי כמו שאמרת נראה לי אותו פלט:

C:\mtkclient-main>python mtk w boot,system boot.img,system.img --preloader=preloader.bin MTK Flash/Exploit Client Public V2.0.0 Beta (c) B.Kerler 2018-2023 Preloader - Status: Waiting for PreLoader VCOM, please reconnect mobile to brom mode Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. ........... Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. ........... Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. Port - Device detected :) Preloader - CPU: MT6735/T,MT8735A() Preloader - HW version: 0x0 Preloader - WDT: 0x10212000 Preloader - Uart: 0x11002000 Preloader - Brom payload addr: 0x100a00 Preloader - DA payload addr: 0x201000 Preloader - CQ_DMA addr: 0x10217c00 Preloader - Var1: 0x28 Preloader - Disabling Watchdog... Preloader - HW code: 0x321 Preloader - Target config: 0x5 Preloader - SBC enabled: True Preloader - SLA enabled: False Preloader - DAA enabled: True Preloader - SWJTAG enabled: True Preloader - EPP_PARAM at 0x600 after EMMC_BOOT/SDMMC_BOOT: False Preloader - Root cert required: False Preloader - Mem read auth: False Preloader - Mem write auth: False Preloader - Cmd 0xC8 blocked: False Preloader - Get Target info Preloader - BROM mode detected. Preloader - HW subcode: 0x8a00 Preloader - HW Ver: 0xcc00 Preloader - SW Ver: 0x0 Preloader - ME_ID: E3E2A15E214C4926C8EDC33813A24BF1 DA_handler - Device is protected. DA_handler - Device is in BROM-Mode. Bypassing security. PLTools - Loading payload from mt6735_payload.bin, 0x258 bytes Exploitation - Kamakiri Run Exploitation - Done sending payload... PLTools - Successfully sent payload: C:\mtkclient-main\mtkclient\payloads\mt6735_payload.bin Port - Device detected :) DALegacy - Uploading legacy da... DALegacy - Uploading legacy stage 1 from MTK_DA_V5.bin legacyext - Legacy DA2 is patched. legacyext - Legacy DA2 CMD F0 is patched. Preloader - Jumping to 0x200000 Preloader - Jumping to 0x200000: ok. DALegacy - Got loader sync ! DALegacy - Reading nand info DALegacy - Reading emmc info DALegacy - ACK: 04029b DALegacy - Setting stage 2 config ... DALegacy - DRAM config needed for : 484a0190753447389a1c01926b3becac DALegacy - Reading dram nand info ... DALegacy - Sending dram info ... DALegacy - RAM-Length: 0xbc DALegacy - Checksum: 5A55 DALegacy - M_EXT_RAM_RET : 0 DALegacy - M_EXT_RAM_TYPE : 0x2 DALegacy - M_EXT_RAM_CHIP_SELECT : 0x0 DALegacy - M_EXT_RAM_SIZE : 0x60000000 DALegacy - Uploading stage 2... DALegacy - Successfully uploaded stage 2 DALegacy - Connected to stage2 DALegacy - Reconnecting to stage2 with higher speed C:\mtkclient-main> -

@אני-אני-אני כתב בעזרה | עזרה בתיקון בריק בסמסונג - גם בתשלום, מישהו יכול לעזור??:

אתה לוחץ על ווליום עליו ותחתון בחיבור?

תשלח לי את כל הפלט (מהפקודה עד הסוף)עשיתי את הקודמים עם בית הפעלה ותחתון עכשיו ניסיתי כמו שאמרת נראה לי אותו פלט:

C:\mtkclient-main>python mtk w boot,system boot.img,system.img --preloader=preloader.bin MTK Flash/Exploit Client Public V2.0.0 Beta (c) B.Kerler 2018-2023 Preloader - Status: Waiting for PreLoader VCOM, please reconnect mobile to brom mode Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. ........... Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. ........... Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. Port - Device detected :) Preloader - CPU: MT6735/T,MT8735A() Preloader - HW version: 0x0 Preloader - WDT: 0x10212000 Preloader - Uart: 0x11002000 Preloader - Brom payload addr: 0x100a00 Preloader - DA payload addr: 0x201000 Preloader - CQ_DMA addr: 0x10217c00 Preloader - Var1: 0x28 Preloader - Disabling Watchdog... Preloader - HW code: 0x321 Preloader - Target config: 0x5 Preloader - SBC enabled: True Preloader - SLA enabled: False Preloader - DAA enabled: True Preloader - SWJTAG enabled: True Preloader - EPP_PARAM at 0x600 after EMMC_BOOT/SDMMC_BOOT: False Preloader - Root cert required: False Preloader - Mem read auth: False Preloader - Mem write auth: False Preloader - Cmd 0xC8 blocked: False Preloader - Get Target info Preloader - BROM mode detected. Preloader - HW subcode: 0x8a00 Preloader - HW Ver: 0xcc00 Preloader - SW Ver: 0x0 Preloader - ME_ID: E3E2A15E214C4926C8EDC33813A24BF1 DA_handler - Device is protected. DA_handler - Device is in BROM-Mode. Bypassing security. PLTools - Loading payload from mt6735_payload.bin, 0x258 bytes Exploitation - Kamakiri Run Exploitation - Done sending payload... PLTools - Successfully sent payload: C:\mtkclient-main\mtkclient\payloads\mt6735_payload.bin Port - Device detected :) DALegacy - Uploading legacy da... DALegacy - Uploading legacy stage 1 from MTK_DA_V5.bin legacyext - Legacy DA2 is patched. legacyext - Legacy DA2 CMD F0 is patched. Preloader - Jumping to 0x200000 Preloader - Jumping to 0x200000: ok. DALegacy - Got loader sync ! DALegacy - Reading nand info DALegacy - Reading emmc info DALegacy - ACK: 04029b DALegacy - Setting stage 2 config ... DALegacy - DRAM config needed for : 484a0190753447389a1c01926b3becac DALegacy - Reading dram nand info ... DALegacy - Sending dram info ... DALegacy - RAM-Length: 0xbc DALegacy - Checksum: 5A55 DALegacy - M_EXT_RAM_RET : 0 DALegacy - M_EXT_RAM_TYPE : 0x2 DALegacy - M_EXT_RAM_CHIP_SELECT : 0x0 DALegacy - M_EXT_RAM_SIZE : 0x60000000 DALegacy - Uploading stage 2... DALegacy - Successfully uploaded stage 2 DALegacy - Connected to stage2 DALegacy - Reconnecting to stage2 with higher speed C:\mtkclient-main> -

@1020

לא הראה לך שהוא צורב?

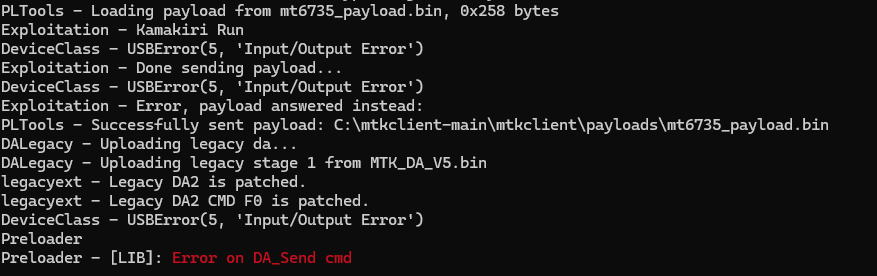

תנסה עכשיו את הפקודה הזוpython mtk w boot,system boot.img,system.img@אני-אני-אני ניסיתי עכשיו, לקח לו באמצע הרבה זמן היה נראה שהוא עושה משהו, אבל בסוף הוא החזיר שוב את השגיאה הראשונה, זה הפלט:

C:\mtkclient-main>python mtk w boot,system boot.img,system.img MTK Flash/Exploit Client Public V2.0.0 Beta (c) B.Kerler 2018-2023 Preloader - Status: Waiting for PreLoader VCOM, please reconnect mobile to brom mode Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. ........... Port - Device detected :) Preloader - CPU: MT6735/T,MT8735A() Preloader - HW version: 0x0 Preloader - WDT: 0x10212000 Preloader - Uart: 0x11002000 Preloader - Brom payload addr: 0x100a00 Preloader - DA payload addr: 0x201000 Preloader - CQ_DMA addr: 0x10217c00 Preloader - Var1: 0x28 Preloader - Disabling Watchdog... Preloader - HW code: 0x321 Preloader - Target config: 0x5 Preloader - SBC enabled: True Preloader - SLA enabled: False Preloader - DAA enabled: True Preloader - SWJTAG enabled: True Preloader - EPP_PARAM at 0x600 after EMMC_BOOT/SDMMC_BOOT: False Preloader - Root cert required: False Preloader - Mem read auth: False Preloader - Mem write auth: False Preloader - Cmd 0xC8 blocked: False Preloader - Get Target info Preloader - BROM mode detected. Preloader - HW subcode: 0x8a00 Preloader - HW Ver: 0xcc00 Preloader - SW Ver: 0x0 Preloader - ME_ID: E3E2A15E214C4926C8EDC33813A24BF1 DA_handler - Device is protected. DA_handler - Device is in BROM-Mode. Bypassing security. PLTools - Loading payload from mt6735_payload.bin, 0x258 bytes Exploitation - Kamakiri Run Exploitation - Done sending payload... Exploitation - Error, payload answered instead: PLTools - Successfully sent payload: C:\mtkclient-main\mtkclient\payloads\mt6735_payload.bin DA_handler DA_handler - [LIB]: Device is in BROM mode. No preloader given, trying to dump preloader from ram. DA_handler DA_handler - [LIB]: Failed to dump preloader from ram, provide a valid one via --preloader option DALegacy - Uploading legacy da... DALegacy - Uploading legacy stage 1 from MTK_DA_V5.bin legacyext - Legacy DA2 is patched. legacyext - Legacy DA2 CMD F0 is patched. Preloader Preloader - [LIB]: Error on DA_Send cmd -

@אני-אני-אני ניסיתי עכשיו, לקח לו באמצע הרבה זמן היה נראה שהוא עושה משהו, אבל בסוף הוא החזיר שוב את השגיאה הראשונה, זה הפלט:

C:\mtkclient-main>python mtk w boot,system boot.img,system.img MTK Flash/Exploit Client Public V2.0.0 Beta (c) B.Kerler 2018-2023 Preloader - Status: Waiting for PreLoader VCOM, please reconnect mobile to brom mode Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. ........... Port - Device detected :) Preloader - CPU: MT6735/T,MT8735A() Preloader - HW version: 0x0 Preloader - WDT: 0x10212000 Preloader - Uart: 0x11002000 Preloader - Brom payload addr: 0x100a00 Preloader - DA payload addr: 0x201000 Preloader - CQ_DMA addr: 0x10217c00 Preloader - Var1: 0x28 Preloader - Disabling Watchdog... Preloader - HW code: 0x321 Preloader - Target config: 0x5 Preloader - SBC enabled: True Preloader - SLA enabled: False Preloader - DAA enabled: True Preloader - SWJTAG enabled: True Preloader - EPP_PARAM at 0x600 after EMMC_BOOT/SDMMC_BOOT: False Preloader - Root cert required: False Preloader - Mem read auth: False Preloader - Mem write auth: False Preloader - Cmd 0xC8 blocked: False Preloader - Get Target info Preloader - BROM mode detected. Preloader - HW subcode: 0x8a00 Preloader - HW Ver: 0xcc00 Preloader - SW Ver: 0x0 Preloader - ME_ID: E3E2A15E214C4926C8EDC33813A24BF1 DA_handler - Device is protected. DA_handler - Device is in BROM-Mode. Bypassing security. PLTools - Loading payload from mt6735_payload.bin, 0x258 bytes Exploitation - Kamakiri Run Exploitation - Done sending payload... Exploitation - Error, payload answered instead: PLTools - Successfully sent payload: C:\mtkclient-main\mtkclient\payloads\mt6735_payload.bin DA_handler DA_handler - [LIB]: Device is in BROM mode. No preloader given, trying to dump preloader from ram. DA_handler DA_handler - [LIB]: Failed to dump preloader from ram, provide a valid one via --preloader option DALegacy - Uploading legacy da... DALegacy - Uploading legacy stage 1 from MTK_DA_V5.bin legacyext - Legacy DA2 is patched. legacyext - Legacy DA2 CMD F0 is patched. Preloader Preloader - [LIB]: Error on DA_Send cmd@1020

התקדמנו לפחות הוא כרגע משיג את הפרלאודור ויש לו שגיאת DA

לא נתקלתי בזה אנסה לבדוק מה אפשר לעשות

תנסה לבדוק מה כתוב כאן זה חסום לי

https://4pda.to/forum/index.php?showtopic=1046891&st=60 -

@1020

התקדמנו לפחות הוא כרגע משיג את הפרלאודור ויש לו שגיאת DA

לא נתקלתי בזה אנסה לבדוק מה אפשר לעשות

תנסה לבדוק מה כתוב כאן זה חסום לי

https://4pda.to/forum/index.php?showtopic=1046891&st=60@אני-אני-אני אין שם מידע מיוחד בעניין

-

@אני-אני-אני אין שם מידע מיוחד בעניין

@1020

יש את הפקודה הזו אני לא יודע מה בדיוק היא עושה אבל יכול להיות שהיא מאחזרת נתונים למכשיר ואז הוא יעבוד אם אתה רוצה תנסה ותעלה לי את הפלט

python mtk da efuse

עוד משהו תנסה להריץ את התוכנה עם ממשק גרפי ותנסה לחבר את המכשיר (תסתכל בשורת הפקודה מה קורה, אם זה נתקע אתה יכול להוציא והכניס תוך כדי לחיצה כל הזמן על מקשי הווליום -

@1020

יש את הפקודה הזו אני לא יודע מה בדיוק היא עושה אבל יכול להיות שהיא מאחזרת נתונים למכשיר ואז הוא יעבוד אם אתה רוצה תנסה ותעלה לי את הפלט

python mtk da efuse

עוד משהו תנסה להריץ את התוכנה עם ממשק גרפי ותנסה לחבר את המכשיר (תסתכל בשורת הפקודה מה קורה, אם זה נתקע אתה יכול להוציא והכניס תוך כדי לחיצה כל הזמן על מקשי הווליום@אני-אני-אני הוא נתקע מקודם בשורה הזו

DALegacy - Reconnecting to stage2 with higher speedואת זה תיקנתי ע"י הוספת noreconnect-- לפקודה, זה לכאורה פתר את הבעיה הזו, עכשיו יש לי את הפלט הבא:

C:\mtkclient-main>python mtk w boot boot.img --preloader=preloader.bin --noreconnect MTK Flash/Exploit Client Public V2.0.0 Beta (c) B.Kerler 2018-2023 Preloader - Status: Waiting for PreLoader VCOM, please reconnect mobile to brom mode Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. ........... Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. ..Port - Device detected :) Preloader - CPU: MT6735/T,MT8735A() Preloader - HW version: 0x0 Preloader - WDT: 0x10212000 Preloader - Uart: 0x11002000 Preloader - Brom payload addr: 0x100a00 Preloader - DA payload addr: 0x201000 Preloader - CQ_DMA addr: 0x10217c00 Preloader - Var1: 0x28 Preloader - Disabling Watchdog... Preloader - HW code: 0x321 Preloader - Target config: 0x5 Preloader - SBC enabled: True Preloader - SLA enabled: False Preloader - DAA enabled: True Preloader - SWJTAG enabled: True Preloader - EPP_PARAM at 0x600 after EMMC_BOOT/SDMMC_BOOT: False Preloader - Root cert required: False Preloader - Mem read auth: False Preloader - Mem write auth: False Preloader - Cmd 0xC8 blocked: False Preloader - Get Target info Preloader - BROM mode detected. Preloader - HW subcode: 0x8a00 Preloader - HW Ver: 0xcc00 Preloader - SW Ver: 0x0 Preloader - ME_ID: E3E2A15E214C4926C8EDC33813A24BF1 DA_handler - Device is protected. DA_handler - Device is in BROM-Mode. Bypassing security. PLTools - Loading payload from mt6735_payload.bin, 0x258 bytes Exploitation - Kamakiri Run Exploitation - Done sending payload... PLTools - Successfully sent payload: C:\mtkclient-main\mtkclient\payloads\mt6735_payload.bin Port - Device detected :) DALegacy - Uploading legacy da... DALegacy - Uploading legacy stage 1 from MTK_DA_V5.bin legacyext - Legacy DA2 is patched. legacyext - Legacy DA2 CMD F0 is patched. Preloader - Jumping to 0x200000 Preloader - Jumping to 0x200000: ok. DALegacy - Got loader sync ! DALegacy - Reading nand info DALegacy - Reading emmc info DALegacy - ACK: 04029b DALegacy - Setting stage 2 config ... DALegacy - DRAM config needed for : 484a0190753447389a1c01926b3becac DALegacy - Reading dram nand info ... DALegacy - Sending dram info ... DALegacy - RAM-Length: 0xbc DALegacy - Checksum: 5A55 DALegacy - M_EXT_RAM_RET : 0 DALegacy - M_EXT_RAM_TYPE : 0x2 DALegacy - M_EXT_RAM_CHIP_SELECT : 0x0 DALegacy - M_EXT_RAM_SIZE : 0x60000000 DALegacy - Uploading stage 2... DALegacy - Successfully uploaded stage 2 DALegacy - Connected to stage2 DALegacy - m_int_sram_ret = 0x0 m_int_sram_size = 0x20000 m_ext_ram_ret = 0x0 m_ext_ram_type = 0x2 m_ext_ram_chip_select = 0x0 m_int_sram_ret = 0x0 m_ext_ram_size = 0x60000000 randomid = 0xBC00043DD2B69246AB5CE24B4C6136F2 m_emmc_ret = 0x0 m_emmc_boot1_size = 0x400000 m_emmc_boot2_size = 0x400000 m_emmc_rpmb_size = 0x400000 m_emmc_gp_size[0] = 0x0 m_emmc_gp_size[1] = 0x0 m_emmc_gp_size[2] = 0x0 m_emmc_gp_size[3] = 0x0 m_emmc_ua_size = 0x1d2000000 m_emmc_cid = 3847347590014a48acec256b92011c9a m_emmc_fwver = 0100000000000000 DA_handler DA_handler - [LIB]: Error: Couldn't detect partition: boot Available partitions: -

@1020

יש את הפקודה הזו אני לא יודע מה בדיוק היא עושה אבל יכול להיות שהיא מאחזרת נתונים למכשיר ואז הוא יעבוד אם אתה רוצה תנסה ותעלה לי את הפלט

python mtk da efuse

עוד משהו תנסה להריץ את התוכנה עם ממשק גרפי ותנסה לחבר את המכשיר (תסתכל בשורת הפקודה מה קורה, אם זה נתקע אתה יכול להוציא והכניס תוך כדי לחיצה כל הזמן על מקשי הווליום -

@אני-אני-אני הוא נתקע מקודם בשורה הזו

DALegacy - Reconnecting to stage2 with higher speedואת זה תיקנתי ע"י הוספת noreconnect-- לפקודה, זה לכאורה פתר את הבעיה הזו, עכשיו יש לי את הפלט הבא:

C:\mtkclient-main>python mtk w boot boot.img --preloader=preloader.bin --noreconnect MTK Flash/Exploit Client Public V2.0.0 Beta (c) B.Kerler 2018-2023 Preloader - Status: Waiting for PreLoader VCOM, please reconnect mobile to brom mode Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. ........... Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. ..Port - Device detected :) Preloader - CPU: MT6735/T,MT8735A() Preloader - HW version: 0x0 Preloader - WDT: 0x10212000 Preloader - Uart: 0x11002000 Preloader - Brom payload addr: 0x100a00 Preloader - DA payload addr: 0x201000 Preloader - CQ_DMA addr: 0x10217c00 Preloader - Var1: 0x28 Preloader - Disabling Watchdog... Preloader - HW code: 0x321 Preloader - Target config: 0x5 Preloader - SBC enabled: True Preloader - SLA enabled: False Preloader - DAA enabled: True Preloader - SWJTAG enabled: True Preloader - EPP_PARAM at 0x600 after EMMC_BOOT/SDMMC_BOOT: False Preloader - Root cert required: False Preloader - Mem read auth: False Preloader - Mem write auth: False Preloader - Cmd 0xC8 blocked: False Preloader - Get Target info Preloader - BROM mode detected. Preloader - HW subcode: 0x8a00 Preloader - HW Ver: 0xcc00 Preloader - SW Ver: 0x0 Preloader - ME_ID: E3E2A15E214C4926C8EDC33813A24BF1 DA_handler - Device is protected. DA_handler - Device is in BROM-Mode. Bypassing security. PLTools - Loading payload from mt6735_payload.bin, 0x258 bytes Exploitation - Kamakiri Run Exploitation - Done sending payload... PLTools - Successfully sent payload: C:\mtkclient-main\mtkclient\payloads\mt6735_payload.bin Port - Device detected :) DALegacy - Uploading legacy da... DALegacy - Uploading legacy stage 1 from MTK_DA_V5.bin legacyext - Legacy DA2 is patched. legacyext - Legacy DA2 CMD F0 is patched. Preloader - Jumping to 0x200000 Preloader - Jumping to 0x200000: ok. DALegacy - Got loader sync ! DALegacy - Reading nand info DALegacy - Reading emmc info DALegacy - ACK: 04029b DALegacy - Setting stage 2 config ... DALegacy - DRAM config needed for : 484a0190753447389a1c01926b3becac DALegacy - Reading dram nand info ... DALegacy - Sending dram info ... DALegacy - RAM-Length: 0xbc DALegacy - Checksum: 5A55 DALegacy - M_EXT_RAM_RET : 0 DALegacy - M_EXT_RAM_TYPE : 0x2 DALegacy - M_EXT_RAM_CHIP_SELECT : 0x0 DALegacy - M_EXT_RAM_SIZE : 0x60000000 DALegacy - Uploading stage 2... DALegacy - Successfully uploaded stage 2 DALegacy - Connected to stage2 DALegacy - m_int_sram_ret = 0x0 m_int_sram_size = 0x20000 m_ext_ram_ret = 0x0 m_ext_ram_type = 0x2 m_ext_ram_chip_select = 0x0 m_int_sram_ret = 0x0 m_ext_ram_size = 0x60000000 randomid = 0xBC00043DD2B69246AB5CE24B4C6136F2 m_emmc_ret = 0x0 m_emmc_boot1_size = 0x400000 m_emmc_boot2_size = 0x400000 m_emmc_rpmb_size = 0x400000 m_emmc_gp_size[0] = 0x0 m_emmc_gp_size[1] = 0x0 m_emmc_gp_size[2] = 0x0 m_emmc_gp_size[3] = 0x0 m_emmc_ua_size = 0x1d2000000 m_emmc_cid = 3847347590014a48acec256b92011c9a m_emmc_fwver = 0100000000000000 DA_handler DA_handler - [LIB]: Error: Couldn't detect partition: boot Available partitions:@1020 כתב בעזרה | עזרה בתיקון בריק בסמסונג - גם בתשלום, מישהו יכול לעזור??:

noreconnect--

יפה, איפה כתוב על האלמנט הזה?

תנסה

python mtk printgpt

תוסיף את הפרלאודור במידת הצורך -

@1020 כתב בעזרה | עזרה בתיקון בריק בסמסונג - גם בתשלום, מישהו יכול לעזור??:

noreconnect--

יפה, איפה כתוב על האלמנט הזה?

תנסה

python mtk printgpt

תוסיף את הפרלאודור במידת הצורך@אני-אני-אני כתב בעזרה | עזרה בתיקון בריק בסמסונג - גם בתשלום, מישהו יכול לעזור??:

@1020 כתב בעזרה | עזרה בתיקון בריק בסמסונג - גם בתשלום, מישהו יכול לעזור??:

noreconnect--

יפה, איפה כתוב על האלמנט הזה?

תנסה

python mtk printgpt

תוסיף את הפרלאודור במידת הצורךעשיתי זה הפלט:

........... Port - Device detected :) Preloader - CPU: MT6735/T,MT8735A() Preloader - HW version: 0x0 Preloader - WDT: 0x10212000 Preloader - Uart: 0x11002000 Preloader - Brom payload addr: 0x100a00 Preloader - DA payload addr: 0x201000 Preloader - CQ_DMA addr: 0x10217c00 Preloader - Var1: 0x28 Preloader - Disabling Watchdog... Preloader - HW code: 0x321 Preloader - Target config: 0x5 Preloader - SBC enabled: True Preloader - SLA enabled: False Preloader - DAA enabled: True Preloader - SWJTAG enabled: True Preloader - EPP_PARAM at 0x600 after EMMC_BOOT/SDMMC_BOOT: False Preloader - Root cert required: False Preloader - Mem read auth: False Preloader - Mem write auth: False Preloader - Cmd 0xC8 blocked: False Preloader - Get Target info Preloader - BROM mode detected. Preloader - HW subcode: 0x8a00 Preloader - HW Ver: 0xcc00 Preloader - SW Ver: 0x0 Preloader - ME_ID: E3E2A15E214C4926C8EDC33813A24BF1 DA_handler - Device is protected. DA_handler - Device is in BROM-Mode. Bypassing security. PLTools - Loading payload from mt6735_payload.bin, 0x258 bytes Exploitation - Kamakiri Run Exploitation - Done sending payload... PLTools - Successfully sent payload: C:\mtkclient-main\mtkclient\payloads\mt6735_payload.bin Port - Device detected :) DALegacy - Uploading legacy da... DALegacy - Uploading legacy stage 1 from MTK_DA_V5.bin legacyext - Legacy DA2 is patched. legacyext - Legacy DA2 CMD F0 is patched. Preloader - Jumping to 0x200000 Preloader - Jumping to 0x200000: ok. DALegacy - Got loader sync ! DALegacy - Reading nand info DALegacy - Reading emmc info DALegacy - ACK: 04029b DALegacy - Setting stage 2 config ... DALegacy - DRAM config needed for : 484a0190753447389a1c01926b3becac DALegacy - Reading dram nand info ... DALegacy - Sending dram info ... DALegacy - RAM-Length: 0xbc DALegacy - Checksum: 5A55 DALegacy - M_EXT_RAM_RET : 0 DALegacy - M_EXT_RAM_TYPE : 0x2 DALegacy - M_EXT_RAM_CHIP_SELECT : 0x0 DALegacy - M_EXT_RAM_SIZE : 0x60000000 DALegacy - Uploading stage 2... DALegacy - Successfully uploaded stage 2 DALegacy - Connected to stage2 DALegacy - m_int_sram_ret = 0x0 m_int_sram_size = 0x20000 m_ext_ram_ret = 0x0 m_ext_ram_type = 0x2 m_ext_ram_chip_select = 0x0 m_int_sram_ret = 0x0 m_ext_ram_size = 0x60000000 randomid = 0xBC00043DD2B69246AB5CE24B4C6136F2 m_emmc_ret = 0x0 m_emmc_boot1_size = 0x400000 m_emmc_boot2_size = 0x400000 m_emmc_rpmb_size = 0x400000 m_emmc_gp_size[0] = 0x0 m_emmc_gp_size[1] = 0x0 m_emmc_gp_size[2] = 0x0 m_emmc_gp_size[3] = 0x0 m_emmc_ua_size = 0x1d2000000 m_emmc_cid = 3847347590014a48acec256b92011c9a m_emmc_fwver = 0100000000000000 GPT Table: ------------- Total disk size:0x00000001d2000000, sectors:0x0000000000e90000