עזרה | ממשק Webmin

-

@A0533057932 בתת תיקייה מתחת לתיקייה הראשית

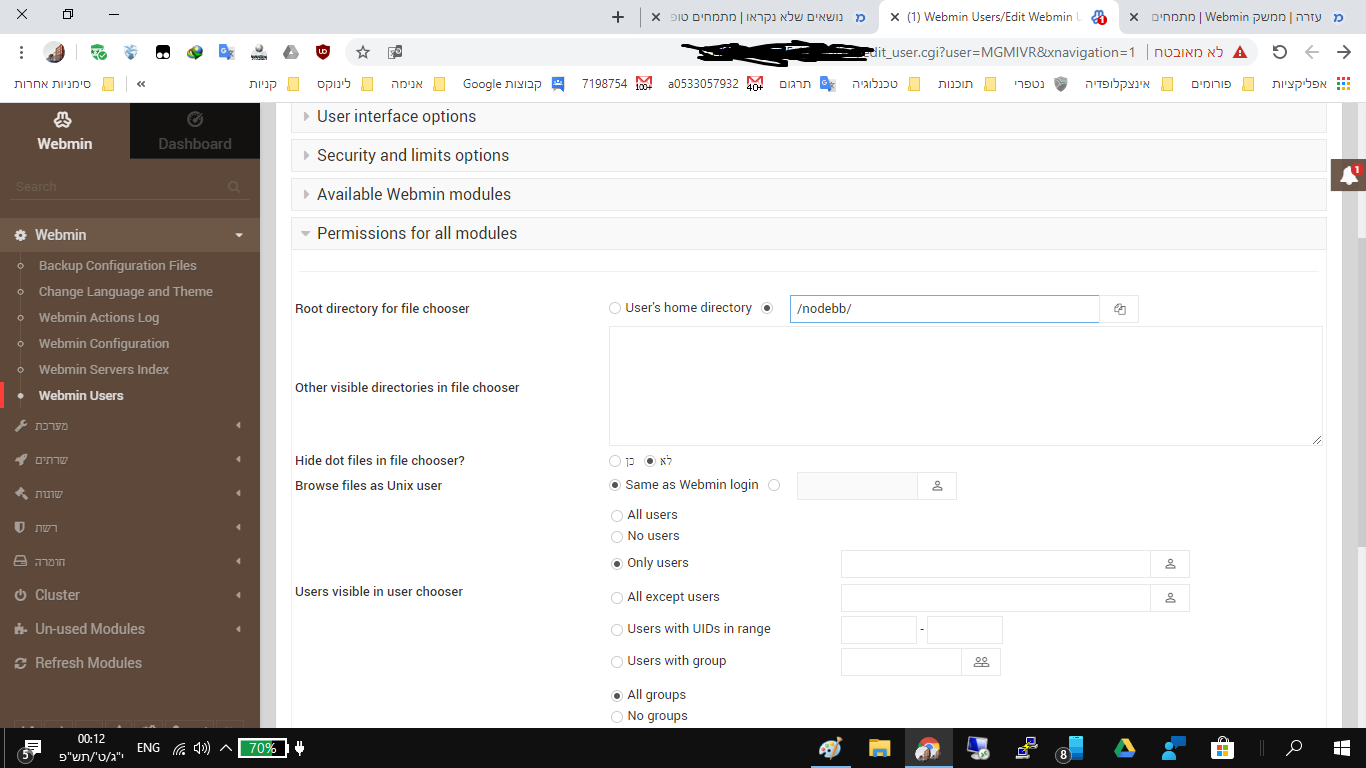

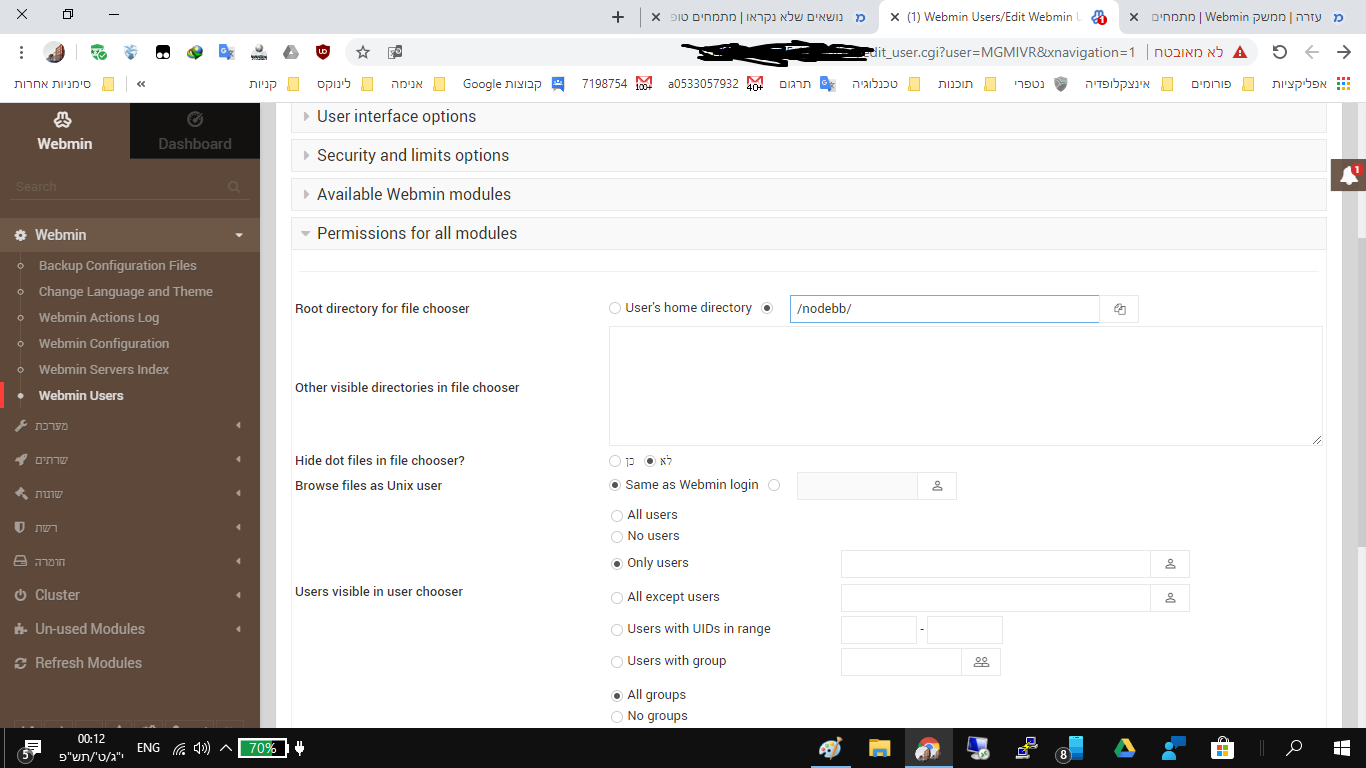

@yzahn ושאלה אחרונה בהחלט אני מנסה לתת גישה רק לתיקיה מסוימת וזה לא מצליח לי

עדין יש גישה לכל הקבצים

מה צריך לעשות?

-

@yzahn ושאלה אחרונה בהחלט אני מנסה לתת גישה רק לתיקיה מסוימת וזה לא מצליח לי

עדין יש גישה לכל הקבצים

מה צריך לעשות?

-

@Men770 אמר בעזרה | ממשק Webmin:

adduser --home /nodebb MGMIVR

root@vmi383270:~# adduser --home /nodebb zviivr Warning: The home dir /nodebb you specified already exists. Adding user `zviivr' ... Adding new group `zviivr' (1000) ... Adding new user `zviivr' (1001) with group `zviivr' ... The home directory `/nodebb' already exists. Not copying from `/etc/skel'. adduser: Warning: The home directory `/nodebb' does not belong to the user you are currently creating.זה תוצאה תקינה?

והאם יצירת משתמש כזה לא תאפשר לו להתחבר דרך PuTTY? -

@Men770 אמר בעזרה | ממשק Webmin:

adduser --home /nodebb MGMIVR

root@vmi383270:~# adduser --home /nodebb zviivr Warning: The home dir /nodebb you specified already exists. Adding user `zviivr' ... Adding new group `zviivr' (1000) ... Adding new user `zviivr' (1001) with group `zviivr' ... The home directory `/nodebb' already exists. Not copying from `/etc/skel'. adduser: Warning: The home directory `/nodebb' does not belong to the user you are currently creating.זה תוצאה תקינה?

והאם יצירת משתמש כזה לא תאפשר לו להתחבר דרך PuTTY?@A0533057932 אמר בעזרה | ממשק Webmin:

@Men770 אמר בעזרה | ממשק Webmin:

adduser --home /nodebb MGMIVR

root@vmi383270:~# adduser --home /nodebb zviivr Warning: The home dir /nodebb you specified already exists. Adding user `zviivr' ... Adding new group `zviivr' (1000) ... Adding new user `zviivr' (1001) with group `zviivr' ... The home directory `/nodebb' already exists. Not copying from `/etc/skel'. adduser: Warning: The home directory `/nodebb' does not belong to the user you are currently creating.זה תוצאה תקינה?

תקין.

והאם יצירת משתמש כזה לא תאפשר לו להתחבר דרך PuTTY?

תן לו סיסמא עם 2048 תווים, ואל תאמר לו אותה..

תעשה כך:nano /etc/ssh/sshd_configואז תוסיף לו (או תערוך אם השורה קיימת)

AllowUsers rootותשמור.

תריץ:systemctl restart sshdזהו.

-

@A0533057932 אמר בעזרה | ממשק Webmin:

@Men770 אמר בעזרה | ממשק Webmin:

adduser --home /nodebb MGMIVR

root@vmi383270:~# adduser --home /nodebb zviivr Warning: The home dir /nodebb you specified already exists. Adding user `zviivr' ... Adding new group `zviivr' (1000) ... Adding new user `zviivr' (1001) with group `zviivr' ... The home directory `/nodebb' already exists. Not copying from `/etc/skel'. adduser: Warning: The home directory `/nodebb' does not belong to the user you are currently creating.זה תוצאה תקינה?

תקין.

והאם יצירת משתמש כזה לא תאפשר לו להתחבר דרך PuTTY?

תן לו סיסמא עם 2048 תווים, ואל תאמר לו אותה..

תעשה כך:nano /etc/ssh/sshd_configואז תוסיף לו (או תערוך אם השורה קיימת)

AllowUsers rootותשמור.

תריץ:systemctl restart sshdזהו.

@Men770 זה התוצאה של הפקודה הראשונה מה לא בסדר?

$OpenBSD: sshd_config,v 1.103 2018/04/09 20:41:22 tj Exp $ # This is the sshd server system-wide configuration file. See # sshd_config(5) for more information. # This sshd was compiled with PATH=/usr/bin:/bin:/usr/sbin:/sbin # The strategy used for options in the default sshd_config shipped with # OpenSSH is to specify options with their default value where # possible, but leave them commented. Uncommented options override the # default value. Include /etc/ssh/sshd_config.d/*.conf #Port 22 #AddressFamily any #ListenAddress 0.0.0.0 #ListenAddress :: #HostKey /etc/ssh/ssh_host_rsa_key #HostKey /etc/ssh/ssh_host_ecdsa_key #HostKey /etc/ssh/ssh_host_ed25519_key # Ciphers and keying #RekeyLimit default none # Logging #SyslogFacility AUTH #LogLevel INFO # Authentication: #LoginGraceTime 2m PermitRootLogin yes #StrictModes yes #MaxAuthTries 6 #MaxSessions 10 #PubkeyAuthentication yes # Expect .ssh/authorized_keys2 to be disregarded by default in future. #AuthorizedKeysFile .ssh/authorized_keys .ssh/authorized_keys2 #AuthorizedPrincipalsFile none #AuthorizedKeysCommand none #AuthorizedKeysCommandUser nobody # For this to work you will also need host keys in /etc/ssh/ssh_known_hosts #HostbasedAuthentication no # Change to yes if you don't trust ~/.ssh/known_hosts for # HostbasedAuthentication #IgnoreUserKnownHosts no # Don't read the user's ~/.rhosts and ~/.shosts files #IgnoreRhosts yes # To disable tunneled clear text passwords, change to no here! #PasswordAuthentication yes #PermitEmptyPasswords no # Change to yes to enable challenge-response passwords (beware issues with # some PAM modules and threads) ChallengeResponseAuthentication no # Kerberos options #KerberosAuthentication no #KerberosOrLocalPasswd yes #KerberosTicketCleanup yes #KerberosGetAFSToken no # GSSAPI options #GSSAPIAuthentication no #GSSAPICleanupCredentials yes #GSSAPIStrictAcceptorCheck yes #GSSAPIKeyExchange no # Set this to 'yes' to enable PAM authentication, account processing, # and session processing. If this is enabled, PAM authentication will # be allowed through the ChallengeResponseAuthentication and # PasswordAuthentication. Depending on your PAM configuration, # PAM authentication via ChallengeResponseAuthentication may bypass # the setting of "PermitRootLogin without-password". # If you just want the PAM account and session checks to run without # PAM authentication, then enable this but set PasswordAuthentication # and ChallengeResponseAuthentication to 'no'. UsePAM yes #AllowAgentForwarding yes #AllowTcpForwarding yes #GatewayPorts no X11Forwarding yes #X11DisplayOffset 10 #X11UseLocalhost yes #PermitTTY yes PrintMotd no #PrintLastLog yes #TCPKeepAlive yes #PermitUserEnvironment no #Compression delayed #ClientAliveInterval 0 #ClientAliveCountMax 3 #UseDNS no #PidFile /var/run/sshd.pid #MaxStartups 10:30:100 #PermitTunnel no #ChrootDirectory none #VersionAddendum none # no default banner path #Banner none # Allow client to pass locale environment variables AcceptEnv LANG LC_* # override default of no subsystems Subsystem sftp /usr/lib/openssh/sftp-server # Example of overriding settings on a per-user basis #Match User anoncvs # X11Forwarding no # AllowTcpForwarding no # PermitTTY no # ForceCommand cvs server -

@Men770 זה התוצאה של הפקודה הראשונה מה לא בסדר?

$OpenBSD: sshd_config,v 1.103 2018/04/09 20:41:22 tj Exp $ # This is the sshd server system-wide configuration file. See # sshd_config(5) for more information. # This sshd was compiled with PATH=/usr/bin:/bin:/usr/sbin:/sbin # The strategy used for options in the default sshd_config shipped with # OpenSSH is to specify options with their default value where # possible, but leave them commented. Uncommented options override the # default value. Include /etc/ssh/sshd_config.d/*.conf #Port 22 #AddressFamily any #ListenAddress 0.0.0.0 #ListenAddress :: #HostKey /etc/ssh/ssh_host_rsa_key #HostKey /etc/ssh/ssh_host_ecdsa_key #HostKey /etc/ssh/ssh_host_ed25519_key # Ciphers and keying #RekeyLimit default none # Logging #SyslogFacility AUTH #LogLevel INFO # Authentication: #LoginGraceTime 2m PermitRootLogin yes #StrictModes yes #MaxAuthTries 6 #MaxSessions 10 #PubkeyAuthentication yes # Expect .ssh/authorized_keys2 to be disregarded by default in future. #AuthorizedKeysFile .ssh/authorized_keys .ssh/authorized_keys2 #AuthorizedPrincipalsFile none #AuthorizedKeysCommand none #AuthorizedKeysCommandUser nobody # For this to work you will also need host keys in /etc/ssh/ssh_known_hosts #HostbasedAuthentication no # Change to yes if you don't trust ~/.ssh/known_hosts for # HostbasedAuthentication #IgnoreUserKnownHosts no # Don't read the user's ~/.rhosts and ~/.shosts files #IgnoreRhosts yes # To disable tunneled clear text passwords, change to no here! #PasswordAuthentication yes #PermitEmptyPasswords no # Change to yes to enable challenge-response passwords (beware issues with # some PAM modules and threads) ChallengeResponseAuthentication no # Kerberos options #KerberosAuthentication no #KerberosOrLocalPasswd yes #KerberosTicketCleanup yes #KerberosGetAFSToken no # GSSAPI options #GSSAPIAuthentication no #GSSAPICleanupCredentials yes #GSSAPIStrictAcceptorCheck yes #GSSAPIKeyExchange no # Set this to 'yes' to enable PAM authentication, account processing, # and session processing. If this is enabled, PAM authentication will # be allowed through the ChallengeResponseAuthentication and # PasswordAuthentication. Depending on your PAM configuration, # PAM authentication via ChallengeResponseAuthentication may bypass # the setting of "PermitRootLogin without-password". # If you just want the PAM account and session checks to run without # PAM authentication, then enable this but set PasswordAuthentication # and ChallengeResponseAuthentication to 'no'. UsePAM yes #AllowAgentForwarding yes #AllowTcpForwarding yes #GatewayPorts no X11Forwarding yes #X11DisplayOffset 10 #X11UseLocalhost yes #PermitTTY yes PrintMotd no #PrintLastLog yes #TCPKeepAlive yes #PermitUserEnvironment no #Compression delayed #ClientAliveInterval 0 #ClientAliveCountMax 3 #UseDNS no #PidFile /var/run/sshd.pid #MaxStartups 10:30:100 #PermitTunnel no #ChrootDirectory none #VersionAddendum none # no default banner path #Banner none # Allow client to pass locale environment variables AcceptEnv LANG LC_* # override default of no subsystems Subsystem sftp /usr/lib/openssh/sftp-server # Example of overriding settings on a per-user basis #Match User anoncvs # X11Forwarding no # AllowTcpForwarding no # PermitTTY no # ForceCommand cvs server@A0533057932 אמר בעזרה | ממשק Webmin:

@Men770 זה התוצאה של הפקודה הראשונה מה לא בסדר?

$OpenBSD: sshd_config,v 1.103 2018/04/09 20:41:22 tj Exp $ # This is the sshd server system-wide configuration file. See # sshd_config(5) for more information. # This sshd was compiled with PATH=/usr/bin:/bin:/usr/sbin:/sbin # The strategy used for options in the default sshd_config shipped with # OpenSSH is to specify options with their default value where # possible, but leave them commented. Uncommented options override the # default value. Include /etc/ssh/sshd_config.d/*.conf #Port 22 #AddressFamily any #ListenAddress 0.0.0.0 #ListenAddress :: #HostKey /etc/ssh/ssh_host_rsa_key #HostKey /etc/ssh/ssh_host_ecdsa_key #HostKey /etc/ssh/ssh_host_ed25519_key # Ciphers and keying #RekeyLimit default none # Logging #SyslogFacility AUTH #LogLevel INFO # Authentication: #LoginGraceTime 2m PermitRootLogin yes #StrictModes yes #MaxAuthTries 6 #MaxSessions 10 #PubkeyAuthentication yes # Expect .ssh/authorized_keys2 to be disregarded by default in future. #AuthorizedKeysFile .ssh/authorized_keys .ssh/authorized_keys2 #AuthorizedPrincipalsFile none #AuthorizedKeysCommand none #AuthorizedKeysCommandUser nobody # For this to work you will also need host keys in /etc/ssh/ssh_known_hosts #HostbasedAuthentication no # Change to yes if you don't trust ~/.ssh/known_hosts for # HostbasedAuthentication #IgnoreUserKnownHosts no # Don't read the user's ~/.rhosts and ~/.shosts files #IgnoreRhosts yes # To disable tunneled clear text passwords, change to no here! #PasswordAuthentication yes #PermitEmptyPasswords no # Change to yes to enable challenge-response passwords (beware issues with # some PAM modules and threads) ChallengeResponseAuthentication no # Kerberos options #KerberosAuthentication no #KerberosOrLocalPasswd yes #KerberosTicketCleanup yes #KerberosGetAFSToken no # GSSAPI options #GSSAPIAuthentication no #GSSAPICleanupCredentials yes #GSSAPIStrictAcceptorCheck yes #GSSAPIKeyExchange no # Set this to 'yes' to enable PAM authentication, account processing, # and session processing. If this is enabled, PAM authentication will # be allowed through the ChallengeResponseAuthentication and # PasswordAuthentication. Depending on your PAM configuration, # PAM authentication via ChallengeResponseAuthentication may bypass # the setting of "PermitRootLogin without-password". # If you just want the PAM account and session checks to run without # PAM authentication, then enable this but set PasswordAuthentication # and ChallengeResponseAuthentication to 'no'. UsePAM yes #AllowAgentForwarding yes #AllowTcpForwarding yes #GatewayPorts no X11Forwarding yes #X11DisplayOffset 10 #X11UseLocalhost yes #PermitTTY yes PrintMotd no #PrintLastLog yes #TCPKeepAlive yes #PermitUserEnvironment no #Compression delayed #ClientAliveInterval 0 #ClientAliveCountMax 3 #UseDNS no #PidFile /var/run/sshd.pid #MaxStartups 10:30:100 #PermitTunnel no #ChrootDirectory none #VersionAddendum none # no default banner path #Banner none # Allow client to pass locale environment variables AcceptEnv LANG LC_* # override default of no subsystems Subsystem sftp /usr/lib/openssh/sftp-server # Example of overriding settings on a per-user basis #Match User anoncvs # X11Forwarding no # AllowTcpForwarding no # PermitTTY no # ForceCommand cvs serverהכל בסדר.

תרד עד למטה, תוסיף את השורה שכתבתי.

אחר תעשה Ctrl+S, אם מופיעה למטה הודעה עם XFF או משהו כזה, תעשה Ctrl+O כדי לשמור, ואז תעשה Ctrl+X ותריץ את הפקודה האחרונה. -

-

-

@A0533057932 'סייר בקבצים עם הרשאות משתמש לינוקס: '

משהו כזה בערך..@Men770 אני מתכוון איפה אני מוצא אותה

-

@Men770 אני מתכוון איפה אני מוצא אותה

-

@A0533057932 'סייר בקבצים עם הרשאות משתמש לינוקס: '

משהו כזה בערך..@Men770 כלומר אני יפרט מה השאלה שלי

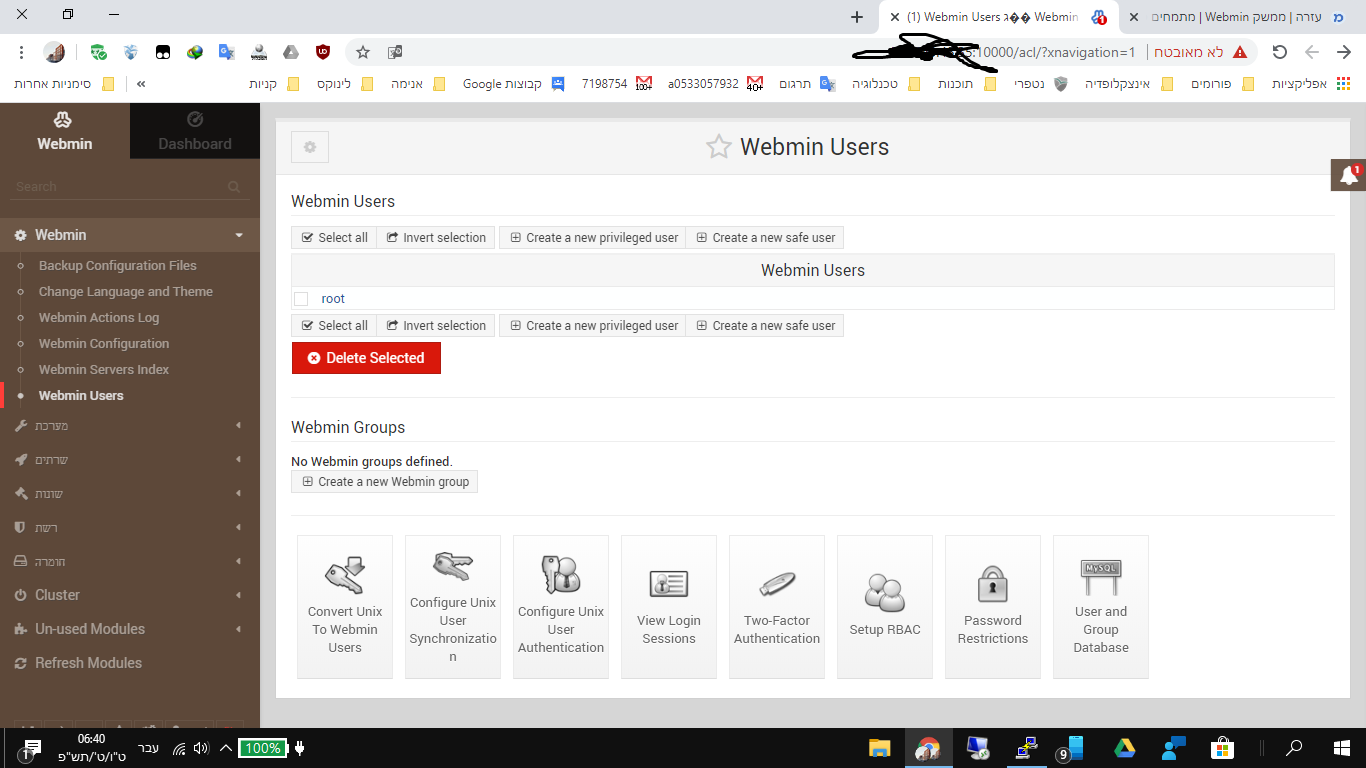

בהתחלה יצרתי משתמש דרך הממשק

אבל לא הצלחתי להגדיר שיוכלו לפתוח רק תיקיה מסוימת ומטה

אתה אמרתי לי לעשות את הפקודות הבאותadduser --home /nodebb ZVIIVR nano /etc/ssh/sshd_config AllowUsers root systemctl restart sshdויצאתי מבולבל

האם כרגע לאחר הפקודות יש לי דרך להתחבר בממשק רק לתיקיה מסוימת?

ואיך אני מונע מגישה דרך PuTTY הרי יש לו שם משתמש וסיסמה לשרת -

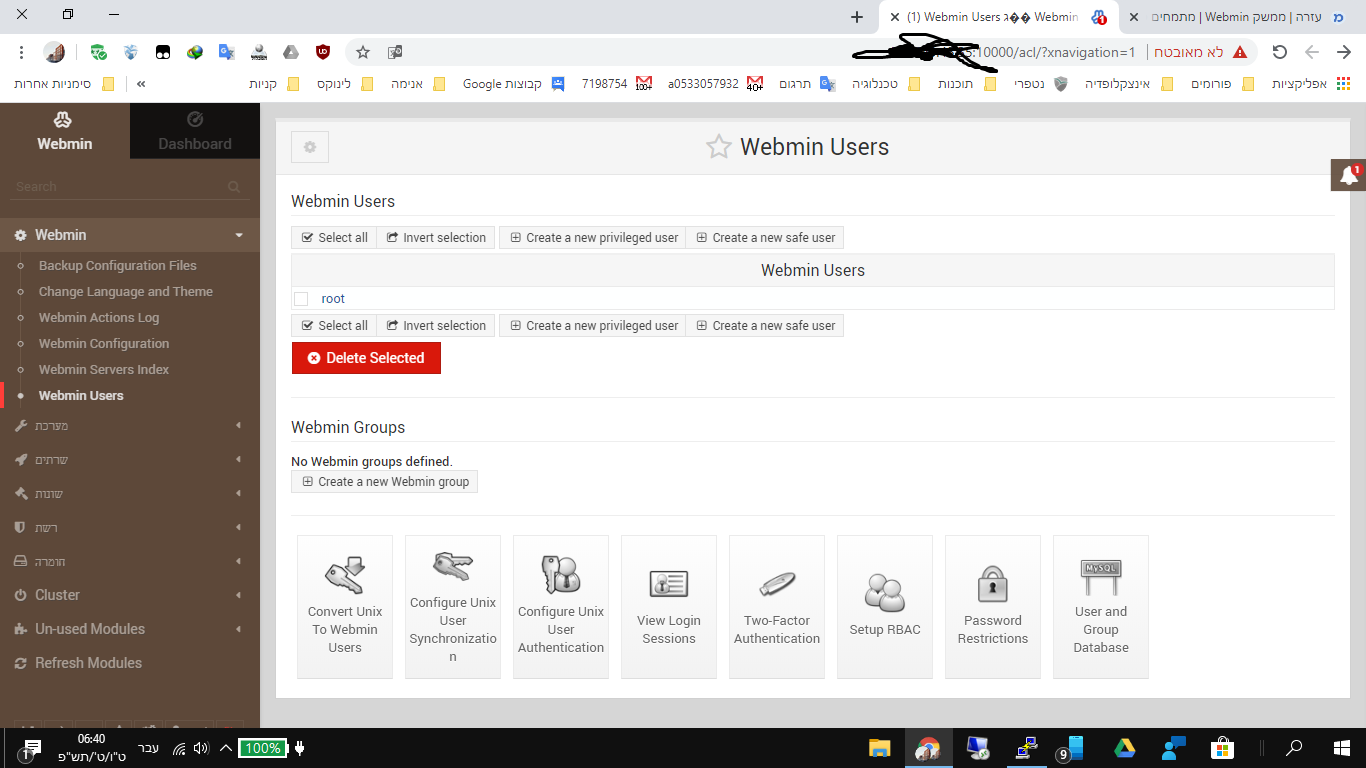

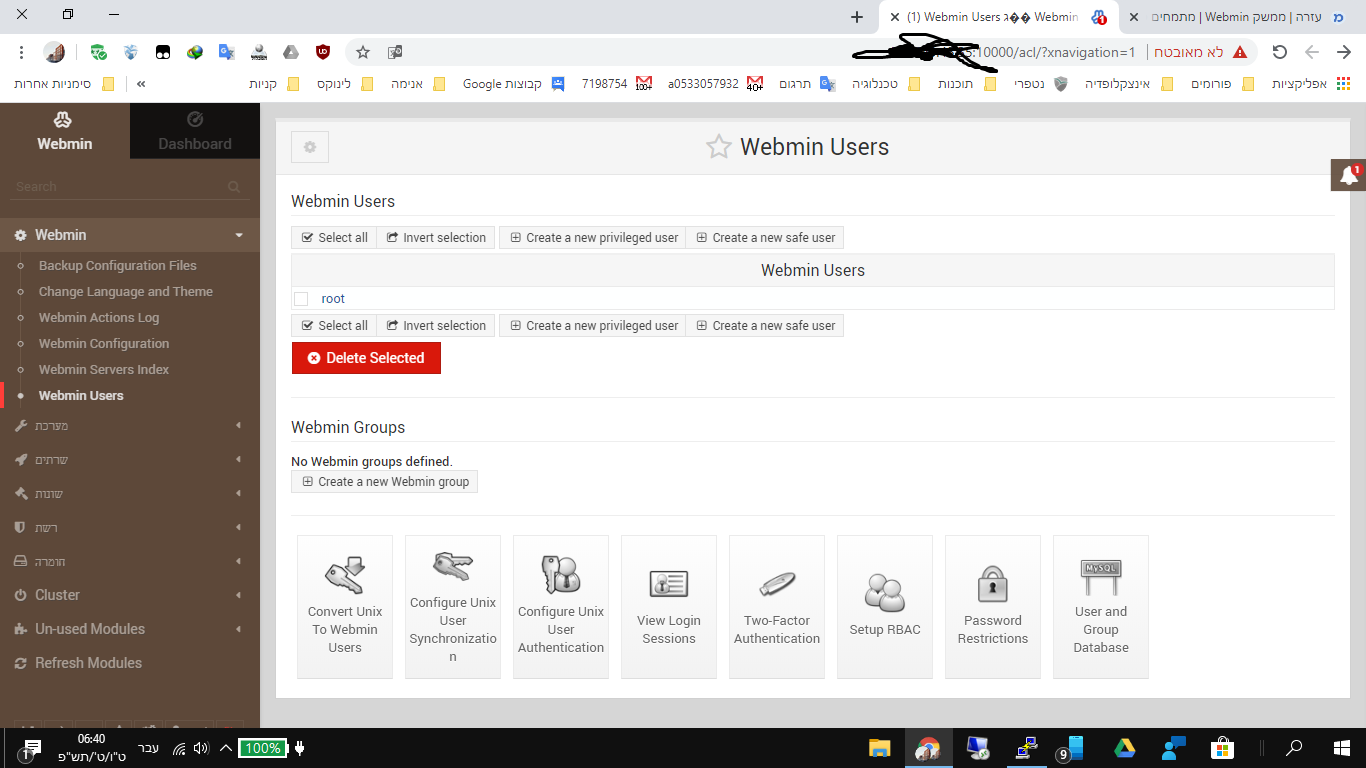

@Men770 אמר בעזרה | ממשק Webmin:

@A0533057932 אמר בעזרה | ממשק Webmin:

@Men770 אני מתכוון איפה אני מוצא אותה

בWebmin.

אני לא מצאתי

-

@Men770 אמר בעזרה | ממשק Webmin:

@A0533057932 אמר בעזרה | ממשק Webmin:

@Men770 אני מתכוון איפה אני מוצא אותה

בWebmin.

אני לא מצאתי

@A0533057932 אמר בעזרה | ממשק Webmin:

אני לא מצאתי

בעריכת משתמש.

adduser --home /nodebb ZVIIVRיצר את המשתמש של לינוקס ZVIIVR והגדרת את תיקיית הבית שלו כ

/nodebb, ויש לו רק שם הרשאות כתיבה בעיקרון.nano /etc/ssh/sshd_config systemctl restart sshdביטל לו את הSSH. (הגישה דרך PuTTY)

-

@Men770 אמר בעזרה | ממשק Webmin:

@A0533057932 אמר בעזרה | ממשק Webmin:

@Men770 אני מתכוון איפה אני מוצא אותה

בWebmin.

אני לא מצאתי

@A0533057932 אמר בעזרה | ממשק Webmin:

בעריכה של המשתמש שיצרת קודם.

-

@A0533057932 אמר בעזרה | ממשק Webmin:

בעריכה של המשתמש שיצרת קודם.

@Men770 כלומר הוא יוכל להסתכל על הכל אבל לערוך רק בNODEBB?

-

@Men770 כלומר הוא יוכל להסתכל על הכל אבל לערוך רק בNODEBB?

@A0533057932 אמר בעזרה | ממשק Webmin:

@Men770 כלומר הוא יוכל להסתכל על הכל אבל לערוך רק בNODEBB?

כן.