עזרה | בריק שיאומי F22 פרו

-

@linux-i

@מישהו12

היה במצב שלך בדיוק והצליח לצאת מזה אחרי שבחר באפשרות ובלשונית format

אח"כ הצליח לצרוב את הרוםנסה להוריד מחדש את SP

נסה להסיר ולהתקין דרייברים מחדש

בדוק עדכונים אופציונלים

תוציא ותכניס את הבטריה, ונסה שוב בלשונית "format"

אני חושב שאפשר לעשות פירמוט גם ב mtk client אינני יודע מה הפקודה אם יהיה לי זמן אברר לך או שמישהו יכתוב לך פה

בכל מקרה לעת עתה יורד הקונספירציה שהקובץ מתאים רק למכשירים מסוימים

צריך לברר רק איך חלק מכשירים מקבלים את הגירסא של nvt וחלק לא,

איך חלק מהמכשירים הבוט נפתח בקלות ובחלקם לא,@אני-אני-אני אני ינסה לפרמט

סקאטר אני יכול להשתמש במה שיש פה נכון ? -

@אני-אני-אני אני ינסה לפרמט

סקאטר אני יכול להשתמש במה שיש פה נכון ? -

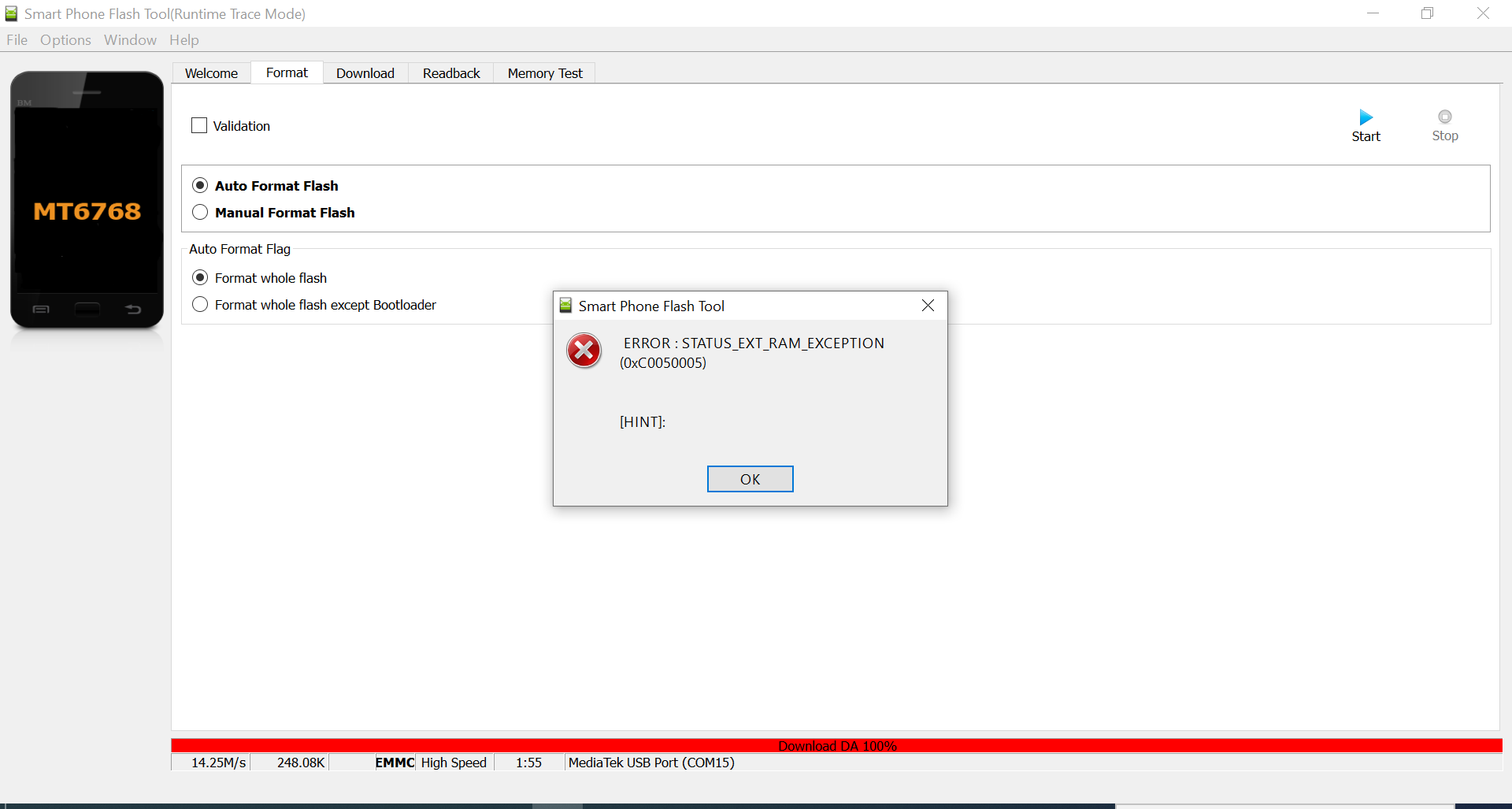

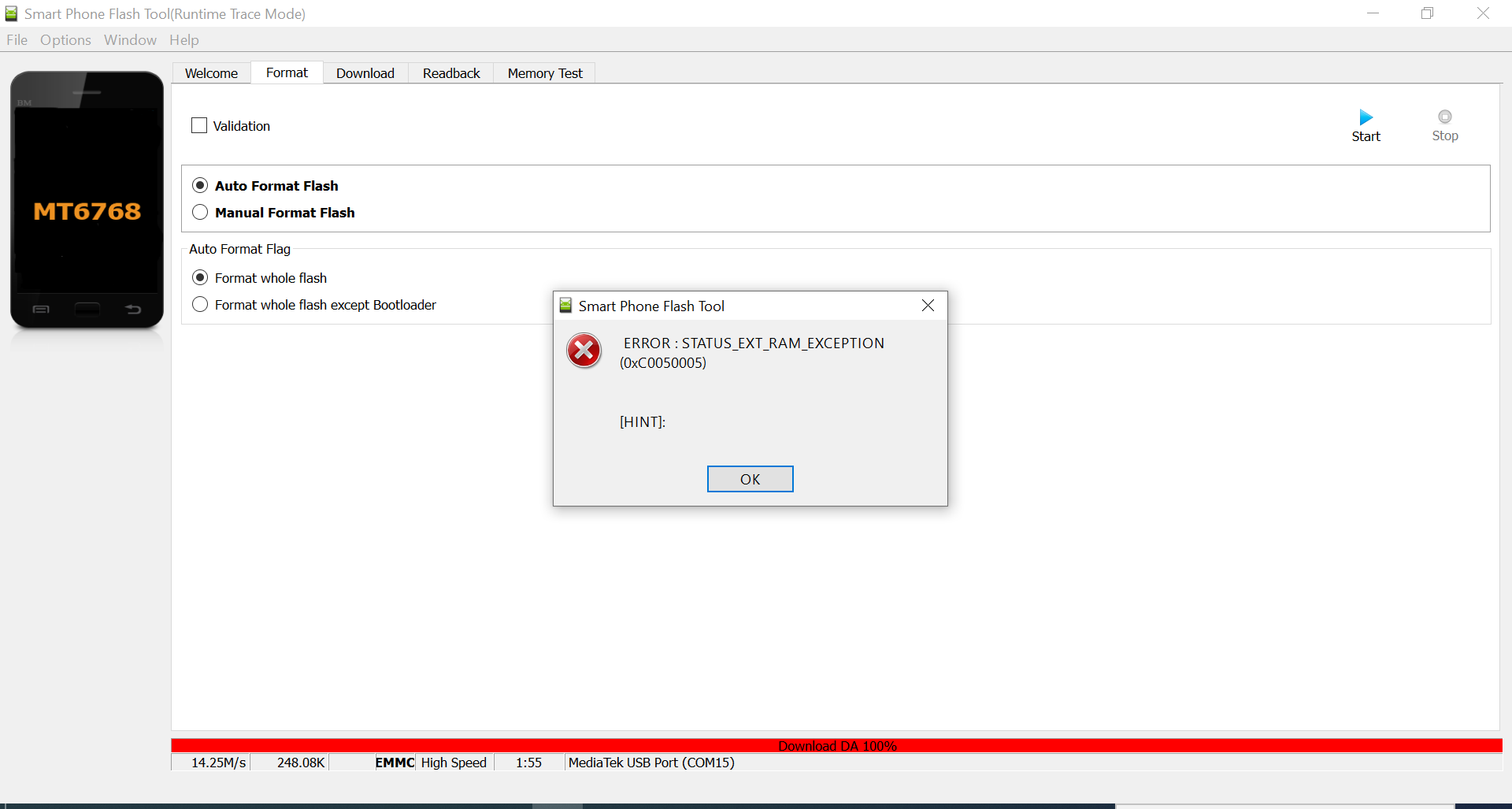

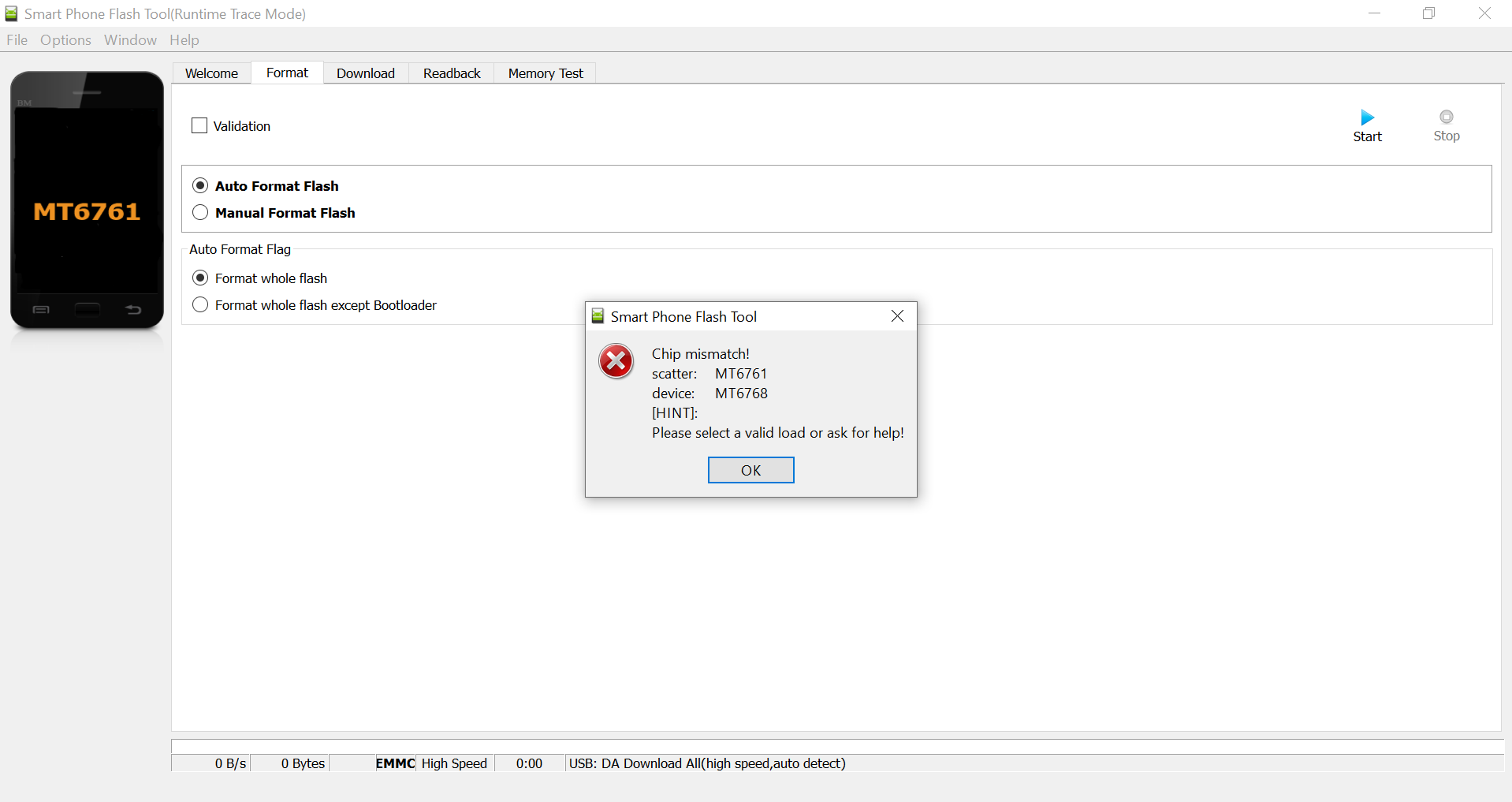

@אני-אני-אני ניסיתי לאפס וזה התוצעה אחרי דקה וחצי

-

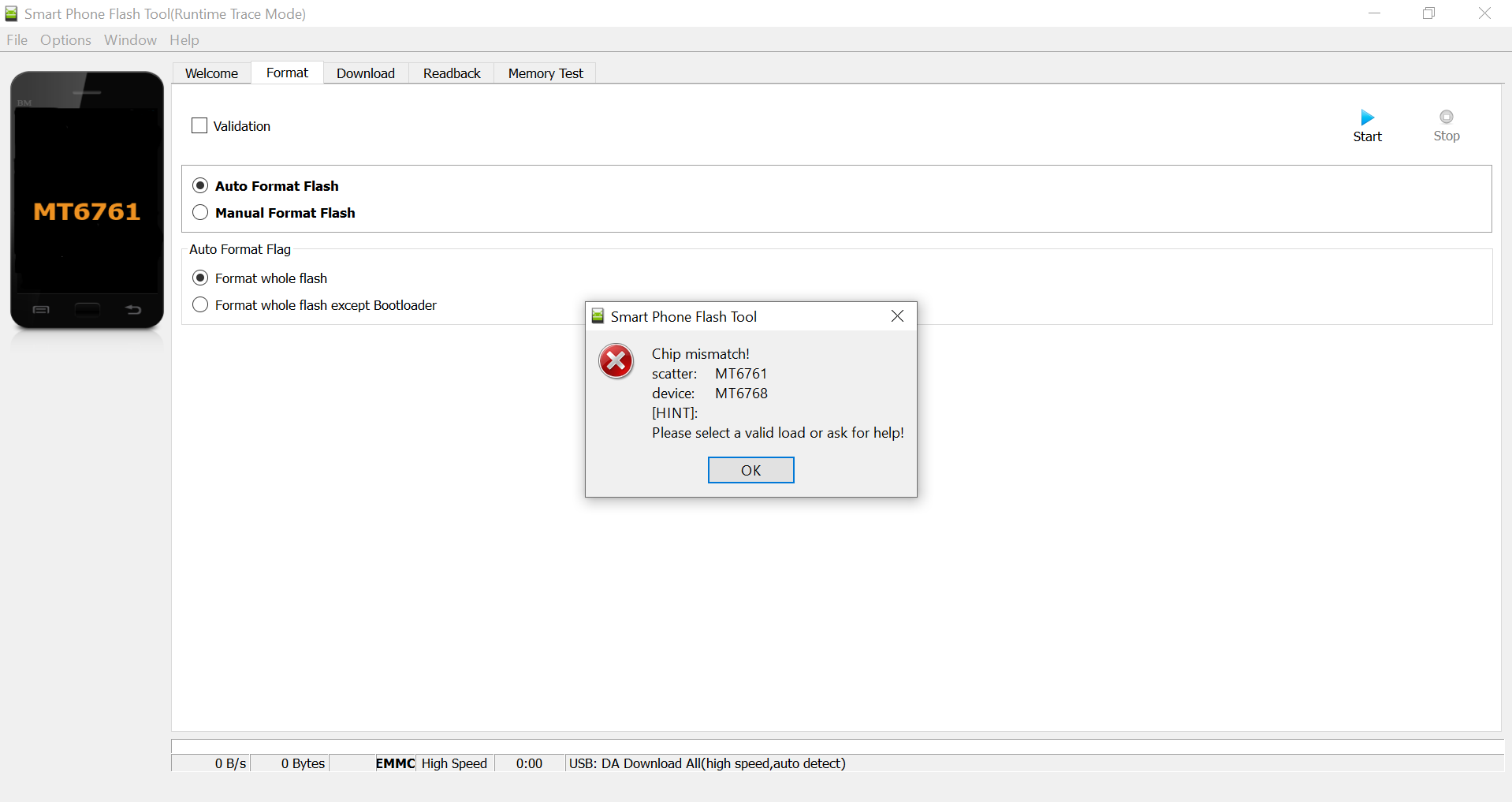

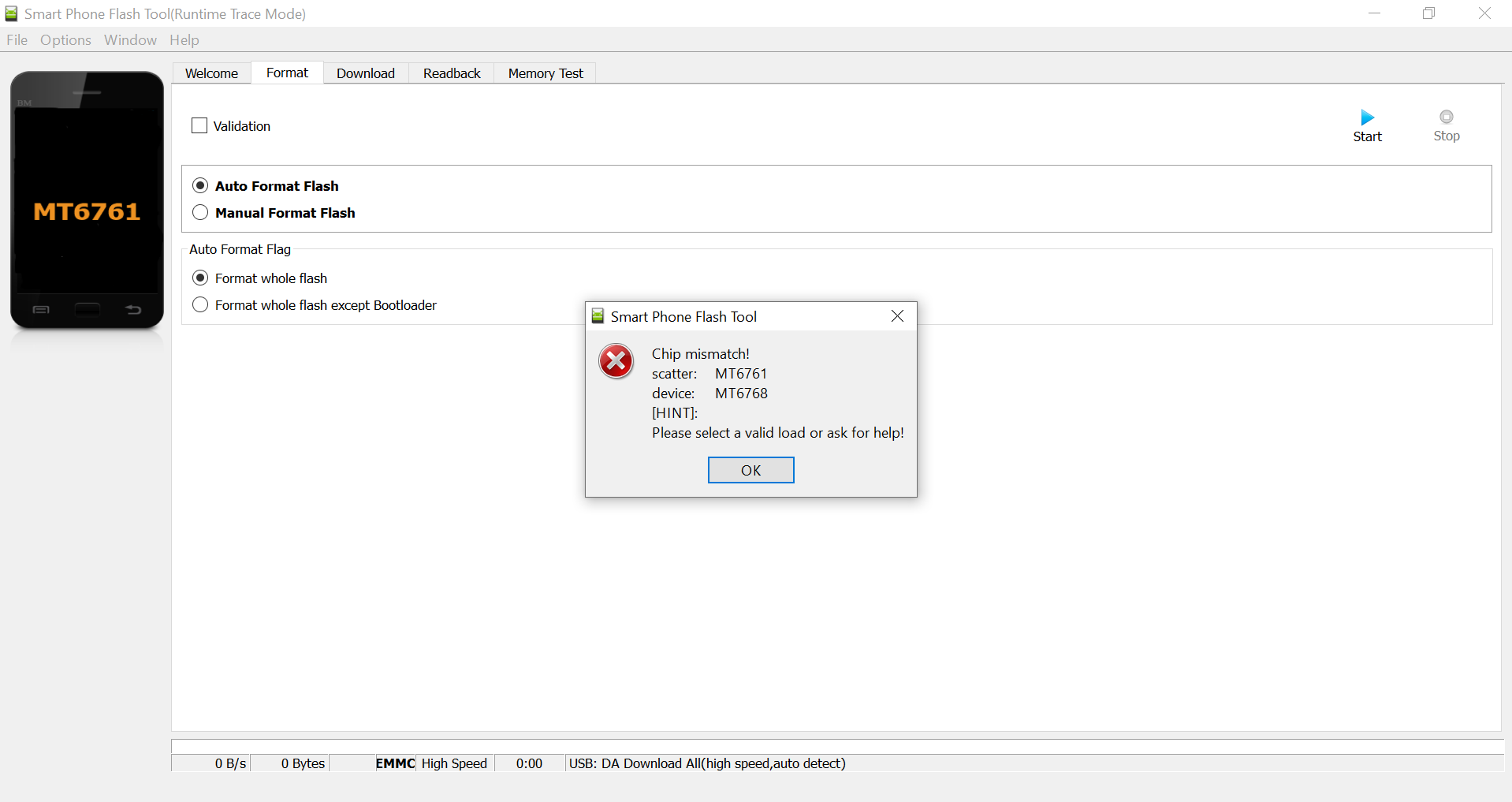

@אני-אני-אני אחרי ניסיון אם סקאטר אחר

-

@אני-אני-אני ניסיתי לאפס וזה התוצעה אחרי דקה וחצי

נסה להוריד מחדש את SP

נסה להסיר ולהתקין דרייברים מחדש

בדוק עדכונים אופציונלים

תוציא ותכניס את הבטריה, ונסה שוב בלשונית "format"

אני חושב שאפשר לעשות פירמוט גם ב mtk client אינני יודע מה הפקודה אם יהיה לי זמן אברר לך או שמישהו יכתוב לך פה

?

נסה גם להוריד סקאטר mt6768 מהרשת

-

נסה להוריד מחדש את SP

נסה להסיר ולהתקין דרייברים מחדש

בדוק עדכונים אופציונלים

תוציא ותכניס את הבטריה, ונסה שוב בלשונית "format"

אני חושב שאפשר לעשות פירמוט גם ב mtk client אינני יודע מה הפקודה אם יהיה לי זמן אברר לך או שמישהו יכתוב לך פה

?

נסה גם להוריד סקאטר mt6768 מהרשת

@אני-אני-אני אני מנסה מנסה לפרמט

-

@אני-אני-אני אני מנסה מנסה לפרמט

-

@linux-i

זה הבנתי אבל ניסית את כל האמור לעיל לפני ?@אני-אני-אני כתב בעזרה | בריק שיאומי F22 פרו:

כל האמור לעיל

הכול חוץ מלנתק את הבטרייה

ניסיון אם סקאטר מהאינטרנט

-

@אני-אני-אני כתב בעזרה | בריק שיאומי F22 פרו:

כל האמור לעיל

הכול חוץ מלנתק את הבטרייה

ניסיון אם סקאטר מהאינטרנט

-

@linux-i

אם כך הברירה היחידה שלך זה mtk client (לפרמט את המחיצות, ואז לנסות שוב ב SP) או קופסת צריבה לצרוב את הגירסא

(או לנסות לנתק את הבטריה לפעמיםם הישועה באה משם)אם אתה רוצה לבוא אלי לירושלים בכיף, לא מבטיח בכלל שאצליח

@אני-אני-אני מה הפקודה ב mtk clint אתה יודעה אולי ?

לגבי לנתק את הבטרייה אני צריך לפתוך את המכשיר ולנתק את הקבל ללחוץ על קפתור ההדלקה איזה 15 שניות ואז לחבר ולנסות לצרוב שוב ?

-

@אני-אני-אני מה הפקודה ב mtk clint אתה יודעה אולי ?

לגבי לנתק את הבטרייה אני צריך לפתוך את המכשיר ולנתק את הקבל ללחוץ על קפתור ההדלקה איזה 15 שניות ואז לחבר ולנסות לצרוב שוב ?

@linux-i כתב בעזרה | בריק שיאומי F22 פרו:

mtk clint

מחקית מחיצות בודדות

python mtk e שם המחיצהאפשר כמה יחד לדוגמא

super,userdata,bootצריך להתסכל בעמוד בגיטאהב אם יש פקודה למחיקת כל המחיצות כאחד

מספיק רק לנתק ולהחזיר לא צריך ללחוץ על מקש הכיבוי

-

@linux-i כתב בעזרה | בריק שיאומי F22 פרו:

mtk clint

מחקית מחיצות בודדות

python mtk e שם המחיצהאפשר כמה יחד לדוגמא

super,userdata,bootצריך להתסכל בעמוד בגיטאהב אם יש פקודה למחיקת כל המחיצות כאחד

מספיק רק לנתק ולהחזיר לא צריך ללחוץ על מקש הכיבוי

-

@linux-i

אם תכתוב system הוא יתן לך את כל שמות המחיצות (כי הוא לא ימצא מחיצה בשם הנ"ל)

אבל נסה קודם לפרמט את השלושה למעלהpython mtk e super,userdata,bootאתה ייכול להשתמש גם בממשק גרפי

כמובן לא לוקח אחריות

עיין כאן לפקודות

(להתקנה עשיתי מדריך מפורט אם תרצה כולל איך להפעיל ממשק גרפי)לא שיכול להיות משהו יותר גרוע

-

@linux-i

אם תכתוב system הוא יתן לך את כל שמות המחיצות (כי הוא לא ימצא מחיצה בשם הנ"ל)

אבל נסה קודם לפרמט את השלושה למעלהpython mtk e super,userdata,bootאתה ייכול להשתמש גם בממשק גרפי

כמובן לא לוקח אחריות

עיין כאן לפקודות

(להתקנה עשיתי מדריך מפורט אם תרצה כולל איך להפעיל ממשק גרפי)לא שיכול להיות משהו יותר גרוע

C:\Users\pisga\mtkclient>python mtk e super,userdata,boot MTK Flash/Exploit Client V1.6.3 (c) B.Kerler 2018-2023 Preloader - Status: Waiting for PreLoader VCOM, please connect mobile Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. ........... Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. .....Port - Device detected :) Preloader - CPU: MT6768/MT6769(Helio P65/G85 k68v1) Preloader - HW version: 0x0 Preloader - WDT: 0x10007000 Preloader - Uart: 0x11002000 Preloader - Brom payload addr: 0x100a00 Preloader - DA payload addr: 0x201000 Preloader - CQ_DMA addr: 0x10212000 Preloader - Var1: 0x25 Preloader - Disabling Watchdog... Preloader - HW code: 0x707 Preloader - Target config: 0xe0 Preloader - SBC enabled: False Preloader - SLA enabled: False Preloader - DAA enabled: False Preloader - SWJTAG enabled: False Preloader - EPP_PARAM at 0x600 after EMMC_BOOT/SDMMC_BOOT: False Preloader - Root cert required: False Preloader - Mem read auth: True Preloader - Mem write auth: True Preloader - Cmd 0xC8 blocked: True Preloader - Get Target info Preloader - BROM mode detected. Preloader - HW subcode: 0x8a00 Preloader - HW Ver: 0xca00 Preloader - SW Ver: 0x0 Preloader - ME_ID: 9D55F90C0F32C058D6836695D334CB74 Preloader - SOC_ID: 1D56585400CF0027069E91EE92AD5DF8F0674B9F287A48B428A147A90EB29FBB DA_handler - Device is unprotected. DA_handler - Device is in BROM-Mode. Bypassing security. PLTools - Loading payload from mt6768_payload.bin, 0x264 bytes Exploitation - Kamakiri Run Exploitation - Done sending payload... PLTools - Successfully sent payload: C:\Users\pisga\mtkclient\mtkclient\payloads\mt6768_payload.bin Port - Device detected :) DA_handler DA_handler - [LIB]: ←[33mDevice is in BROM mode. No preloader given, trying to dump preloader from ram.←[0m DAXFlash - Uploading xflash stage 1 from MTK_AllInOne_DA_5.2228.bin xflashext - Patching da1 ... Mtk - Patched "Patched loader msg" in preloader Mtk - Patched "hash_check" in preloader xflashext xflashext - [LIB]: ←[33mError on patching da1 version check...←[0m Mtk - Patched "Patched loader msg" in preloader Mtk - Patched "get_vfy_policy" in preloader xflashext - Patching da2 ... DAXFlash - Successfully uploaded stage 1, jumping .. Preloader - Jumping to 0x200000 Preloader - Jumping to 0x200000: ok. DAXFlash - Successfully received DA sync DAXFlash - Sending emi data ... DAXFlash - DRAM setup failed: unpack requires a buffer of 12 bytesזה עבד ?

-

C:\Users\pisga\mtkclient>python mtk e super,userdata,boot MTK Flash/Exploit Client V1.6.3 (c) B.Kerler 2018-2023 Preloader - Status: Waiting for PreLoader VCOM, please connect mobile Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. ........... Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. .....Port - Device detected :) Preloader - CPU: MT6768/MT6769(Helio P65/G85 k68v1) Preloader - HW version: 0x0 Preloader - WDT: 0x10007000 Preloader - Uart: 0x11002000 Preloader - Brom payload addr: 0x100a00 Preloader - DA payload addr: 0x201000 Preloader - CQ_DMA addr: 0x10212000 Preloader - Var1: 0x25 Preloader - Disabling Watchdog... Preloader - HW code: 0x707 Preloader - Target config: 0xe0 Preloader - SBC enabled: False Preloader - SLA enabled: False Preloader - DAA enabled: False Preloader - SWJTAG enabled: False Preloader - EPP_PARAM at 0x600 after EMMC_BOOT/SDMMC_BOOT: False Preloader - Root cert required: False Preloader - Mem read auth: True Preloader - Mem write auth: True Preloader - Cmd 0xC8 blocked: True Preloader - Get Target info Preloader - BROM mode detected. Preloader - HW subcode: 0x8a00 Preloader - HW Ver: 0xca00 Preloader - SW Ver: 0x0 Preloader - ME_ID: 9D55F90C0F32C058D6836695D334CB74 Preloader - SOC_ID: 1D56585400CF0027069E91EE92AD5DF8F0674B9F287A48B428A147A90EB29FBB DA_handler - Device is unprotected. DA_handler - Device is in BROM-Mode. Bypassing security. PLTools - Loading payload from mt6768_payload.bin, 0x264 bytes Exploitation - Kamakiri Run Exploitation - Done sending payload... PLTools - Successfully sent payload: C:\Users\pisga\mtkclient\mtkclient\payloads\mt6768_payload.bin Port - Device detected :) DA_handler DA_handler - [LIB]: ←[33mDevice is in BROM mode. No preloader given, trying to dump preloader from ram.←[0m DAXFlash - Uploading xflash stage 1 from MTK_AllInOne_DA_5.2228.bin xflashext - Patching da1 ... Mtk - Patched "Patched loader msg" in preloader Mtk - Patched "hash_check" in preloader xflashext xflashext - [LIB]: ←[33mError on patching da1 version check...←[0m Mtk - Patched "Patched loader msg" in preloader Mtk - Patched "get_vfy_policy" in preloader xflashext - Patching da2 ... DAXFlash - Successfully uploaded stage 1, jumping .. Preloader - Jumping to 0x200000 Preloader - Jumping to 0x200000: ok. DAXFlash - Successfully received DA sync DAXFlash - Sending emi data ... DAXFlash - DRAM setup failed: unpack requires a buffer of 12 bytesזה עבד ?

-

@linux-i

נראה שלא

יש לך מכשיר עקשן במיוחד

נסה לחזור על התהליך אחרי הוצאת בטריה@אני-אני-אני אני עכשיו פותח את המכשיר ומנסה לנתק את הסוללה אחרי שניתקתי אני יכול לנסות את הפקודות שוב גם בלי כשהוא פתוח נכון ?

-

^C C:\Users\pisga\mtkclient>python mtk e super,userdata,boot MTK Flash/Exploit Client V1.6.3 (c) B.Kerler 2018-2023 Preloader - Status: Waiting for PreLoader VCOM, please connect mobile Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. ........... Port - Device detected :) Preloader - CPU: MT6768/MT6769(Helio P65/G85 k68v1) Preloader - HW version: 0x0 Preloader - WDT: 0x10007000 Preloader - Uart: 0x11002000 Preloader - Brom payload addr: 0x100a00 Preloader - DA payload addr: 0x201000 Preloader - CQ_DMA addr: 0x10212000 Preloader - Var1: 0x25 Preloader - Disabling Watchdog... Preloader - HW code: 0x707 Preloader - Target config: 0xe0 Preloader - SBC enabled: False Preloader - SLA enabled: False Preloader - DAA enabled: False Preloader - SWJTAG enabled: False Preloader - EPP_PARAM at 0x600 after EMMC_BOOT/SDMMC_BOOT: False Preloader - Root cert required: False Preloader - Mem read auth: True Preloader - Mem write auth: True Preloader - Cmd 0xC8 blocked: True Preloader - Get Target info Preloader - BROM mode detected. Preloader - HW subcode: 0x8a00 Preloader - HW Ver: 0xca00 Preloader - SW Ver: 0x0 Preloader - ME_ID: 9D55F90C0F32C058D6836695D334CB74 Preloader - SOC_ID: 1D56585400CF0027069E91EE92AD5DF8F0674B9F287A48B428A147A90EB29FBB DA_handler - Device is unprotected. DA_handler - Device is in BROM-Mode. Bypassing security. PLTools - Loading payload from mt6768_payload.bin, 0x264 bytes Exploitation - Kamakiri Run Exploitation - Done sending payload... PLTools - Successfully sent payload: C:\Users\pisga\mtkclient\mtkclient\payloads\mt6768_payload.bin Port - Device detected :) DA_handler DA_handler - [LIB]: ←[33mDevice is in BROM mode. No preloader given, trying to dump preloader from ram.←[0m DAXFlash - Uploading xflash stage 1 from MTK_AllInOne_DA_5.2228.bin xflashext - Patching da1 ... Mtk - Patched "Patched loader msg" in preloader Mtk - Patched "hash_check" in preloader xflashext xflashext - [LIB]: ←[33mError on patching da1 version check...←[0m Mtk - Patched "Patched loader msg" in preloader Mtk - Patched "get_vfy_policy" in preloader xflashext - Patching da2 ... DAXFlash - Successfully uploaded stage 1, jumping .. Preloader - Jumping to 0x200000 Preloader - Jumping to 0x200000: ok. DAXFlash - Successfully received DA sync DAXFlash - Sending emi data ... DAXFlash - DRAM setup failed: unpack requires a buffer of 12 bytesיש הצלחה? ניתקתי וחיברתי את הבטרייה

-

^C C:\Users\pisga\mtkclient>python mtk e super,userdata,boot MTK Flash/Exploit Client V1.6.3 (c) B.Kerler 2018-2023 Preloader - Status: Waiting for PreLoader VCOM, please connect mobile Port - Hint: Power off the phone before connecting. For brom mode, press and hold vol up, vol dwn, or all hw buttons and connect usb. For preloader mode, don't press any hw button and connect usb. If it is already connected and on, hold power for 10 seconds to reset. ........... Port - Device detected :) Preloader - CPU: MT6768/MT6769(Helio P65/G85 k68v1) Preloader - HW version: 0x0 Preloader - WDT: 0x10007000 Preloader - Uart: 0x11002000 Preloader - Brom payload addr: 0x100a00 Preloader - DA payload addr: 0x201000 Preloader - CQ_DMA addr: 0x10212000 Preloader - Var1: 0x25 Preloader - Disabling Watchdog... Preloader - HW code: 0x707 Preloader - Target config: 0xe0 Preloader - SBC enabled: False Preloader - SLA enabled: False Preloader - DAA enabled: False Preloader - SWJTAG enabled: False Preloader - EPP_PARAM at 0x600 after EMMC_BOOT/SDMMC_BOOT: False Preloader - Root cert required: False Preloader - Mem read auth: True Preloader - Mem write auth: True Preloader - Cmd 0xC8 blocked: True Preloader - Get Target info Preloader - BROM mode detected. Preloader - HW subcode: 0x8a00 Preloader - HW Ver: 0xca00 Preloader - SW Ver: 0x0 Preloader - ME_ID: 9D55F90C0F32C058D6836695D334CB74 Preloader - SOC_ID: 1D56585400CF0027069E91EE92AD5DF8F0674B9F287A48B428A147A90EB29FBB DA_handler - Device is unprotected. DA_handler - Device is in BROM-Mode. Bypassing security. PLTools - Loading payload from mt6768_payload.bin, 0x264 bytes Exploitation - Kamakiri Run Exploitation - Done sending payload... PLTools - Successfully sent payload: C:\Users\pisga\mtkclient\mtkclient\payloads\mt6768_payload.bin Port - Device detected :) DA_handler DA_handler - [LIB]: ←[33mDevice is in BROM mode. No preloader given, trying to dump preloader from ram.←[0m DAXFlash - Uploading xflash stage 1 from MTK_AllInOne_DA_5.2228.bin xflashext - Patching da1 ... Mtk - Patched "Patched loader msg" in preloader Mtk - Patched "hash_check" in preloader xflashext xflashext - [LIB]: ←[33mError on patching da1 version check...←[0m Mtk - Patched "Patched loader msg" in preloader Mtk - Patched "get_vfy_policy" in preloader xflashext - Patching da2 ... DAXFlash - Successfully uploaded stage 1, jumping .. Preloader - Jumping to 0x200000 Preloader - Jumping to 0x200000: ok. DAXFlash - Successfully received DA sync DAXFlash - Sending emi data ... DAXFlash - DRAM setup failed: unpack requires a buffer of 12 bytesיש הצלחה? ניתקתי וחיברתי את הבטרייה

פוסט זה נמחק! -

@אני-אני-אני מה עוד אפשר לנסות ?