בירור | פרצו לפרוג????

-

@דאבל כתב בבירור | פרצו לפרוג????:

אחחח, אחד יצא.

@דאבל לא יודע למה אבל אני לא מופיע למעלה (כשהתחלתי להקליד אני כבר כן מופיע.) אז קח בחשבון שייתכן ויש עוד כאלה... אבל בא לא נגלוש מהנושא המדובר.

אני מבין שלא כל המשתמשים קיבלו את המייל מהאקרים כי אני פשוט לא קיבלתי. -

@לאצי כתב בבירור | פרצו לפרוג????:

זה מביא לכתבה תחת הכותרת:

נפרץ ערוץ הטלגרם של עיתונאי חדשות 12 וגלי צה"ל: ״צבא הסייבר האיראני״

האקרים פרו-פלשתינים השתלטו על הערוץ של ירון אברהם ויניר קוזין המונה כ-35 אלף עוקבים, פרסמו איומים בערבית והעלו תכנים אנטישמיים • "זה סימן לחולשתכם הציונית", כתבו התוקפים1

לפני 3 שעות

איזה פחדדדד

רק שלא יפרצו גם לכאןןן

צריך להתחיל למחוק תכנים

-

@Yehuda-1 אפשר להריץ סיסמאות עד שמגלים מה נכון, כמובן שזה לא הגיוני/אפשרי בד"כ,

ואני מסכים שמדובר בחשש קצת רחוק

אבל בסיסמה פשוטה מסתבר שכבר מצאו ונשאר רק להשוות את האשים כדי לדעת מה הסיסמה

https://www.fileformat.info/tool/hash.htm@דאבל כתב בבירור | פרצו לפרוג????:

@Yehuda-1 אפשר להריץ סיסמאות עד שמגלים מה נכון, כמובן שזה לא הגיוני/אפשרי בד"כ,

ואני מסכים שמדובר בחשש קצת רחוק

אבל בסיסמה פשוטה מסתבר שכבר מצאו ונשאר רק להשוות את האשים כדי לדעת מה הסיסמה

https://www.fileformat.info/tool/hash.htmלא בהכרח שכל הסיסמאות מוצפנות עם אותו Hash.

בדרך כלל משתמשים בהצפנה חד צדדית, לפיה אפשר לבדוק רק אם הסיסמה שהתקבלה ניתנת להצפנה שוב כדי להתאים ל-Hashed password שבמסד הנתונים.

בשיטה הזו שימוש חוזר באותה סיסמה יתן בכל פעם Hash אחר.

זה אומר לכאורה שגם אם יצליחו לפרוץ סיסמה קלה זה לא יתן להם אפשרות לפענח את יתר הסיסמאות. -

@gon-kandi כתב בבירור | פרצו לפרוג????:

@לאצי הם שלחו רק למנהלים למיטב ידיעתי

אני קיבלתי, לא פרימיום ולא כלום.

-

@gon-kandi כתב בבירור | פרצו לפרוג????:

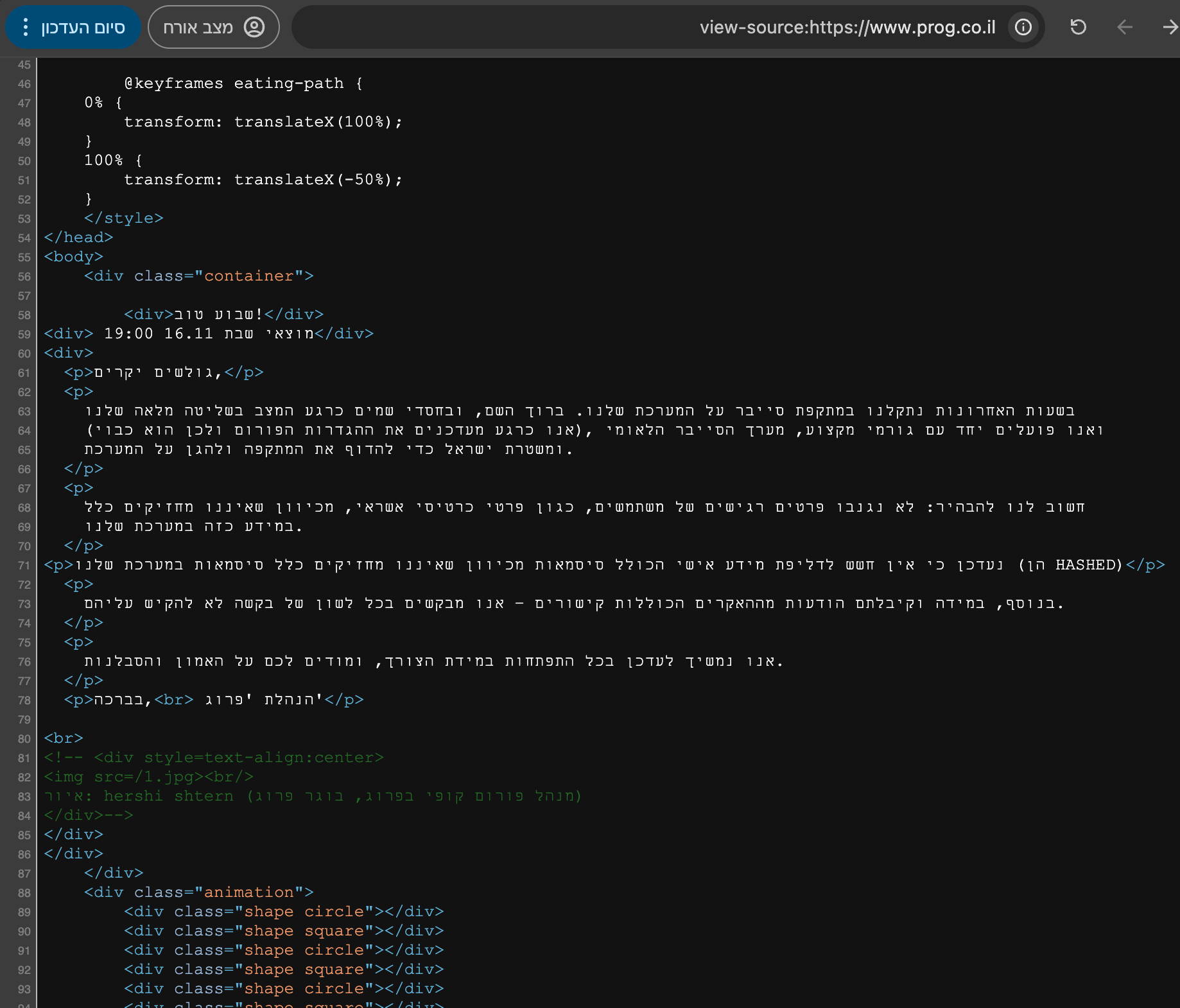

@לאצי זה כתוב בקוד של האתר לא מוצג זה כנראה מיועד למסר להאקרים עצמם

-

@gon-kandi כתב בבירור | פרצו לפרוג????:

@לאצי זה כתוב בקוד של האתר לא מוצג זה כנראה מיועד למסר להאקרים עצמם

-

@איש-נחמד כן שמתי לב. אגב אולי זה יכול להעיד שהאקרים מחקו תוכן כי אחרת איך השם 1.jpg היה פנוי?

@gon-kandi כתב בבירור | פרצו לפרוג????:

@איש-נחמד כן שמתי לב. אגב אולי זה יכול להעיד שהאקרים מחקו תוכן כי אחרת איך השם 1.jpg היה פנוי?

בתיקיה הראשית? למה שיהיה תפוס?

-

@gon-kandi כתב בבירור | פרצו לפרוג????:

@איש-נחמד כן שמתי לב. אגב אולי זה יכול להעיד שהאקרים מחקו תוכן כי אחרת איך השם 1.jpg היה פנוי?

בתיקיה הראשית? למה שיהיה תפוס?

@מתכנת-חובב אף פעם לא קראת לקובץ בתיקיה הראשית 1? זה נשמע שם קלאסי מידי

-

@איש-נחמד כן שמתי לב. אגב אולי זה יכול להעיד שהאקרים מחקו תוכן כי אחרת איך השם 1.jpg היה פנוי?

@gon-kandi כתב בבירור | פרצו לפרוג????:

@איש-נחמד כן שמתי לב. אגב אולי זה יכול להעיד שהאקרים מחקו תוכן כי אחרת איך השם 1.jpg היה פנוי?

אם היו נותנים לי את התפקיד לשחזר את הגיבוי של האתר הייתי מעביר את הדומיין באופן זמני לתיקייה אחרת עם קובץ HTML סטטי, ובינתיים עובד על האתר האמיתי דרך URL אחר. אני משער שזה ההסבר למה שקורה.

אגב, האתר באוויר כבר מ-2017, כאשר הוא הוסב למערכת הנוכחית מפלטפורמת PHPBB שבה הוא היה קודם לכן. לפי מה שידוע לי התמונות מהפלטפורמה הראשונה לא עברו לחדשה, כך שדי סביר שקובץ מספר 1 פנוי.

-

מישהו יכול לבדוק? נראה שפרוג סקול חזר לעבוד https://school.prog.co.il/

-

מישהו יכול לבדוק? נראה שפרוג סקול חזר לעבוד https://school.prog.co.il/

-

מישהו יכול לבדוק? נראה שפרוג סקול חזר לעבוד https://school.prog.co.il/

@gon-kandi כתב בבירור | פרצו לפרוג????:

מישהו יכול לבדוק? נראה שפרוג סקול חזר לעבוד https://school.prog.co.il/

זה לא הדומיין של אתר התדמית של המכללה