בקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware

-

@משחזר-מידע אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

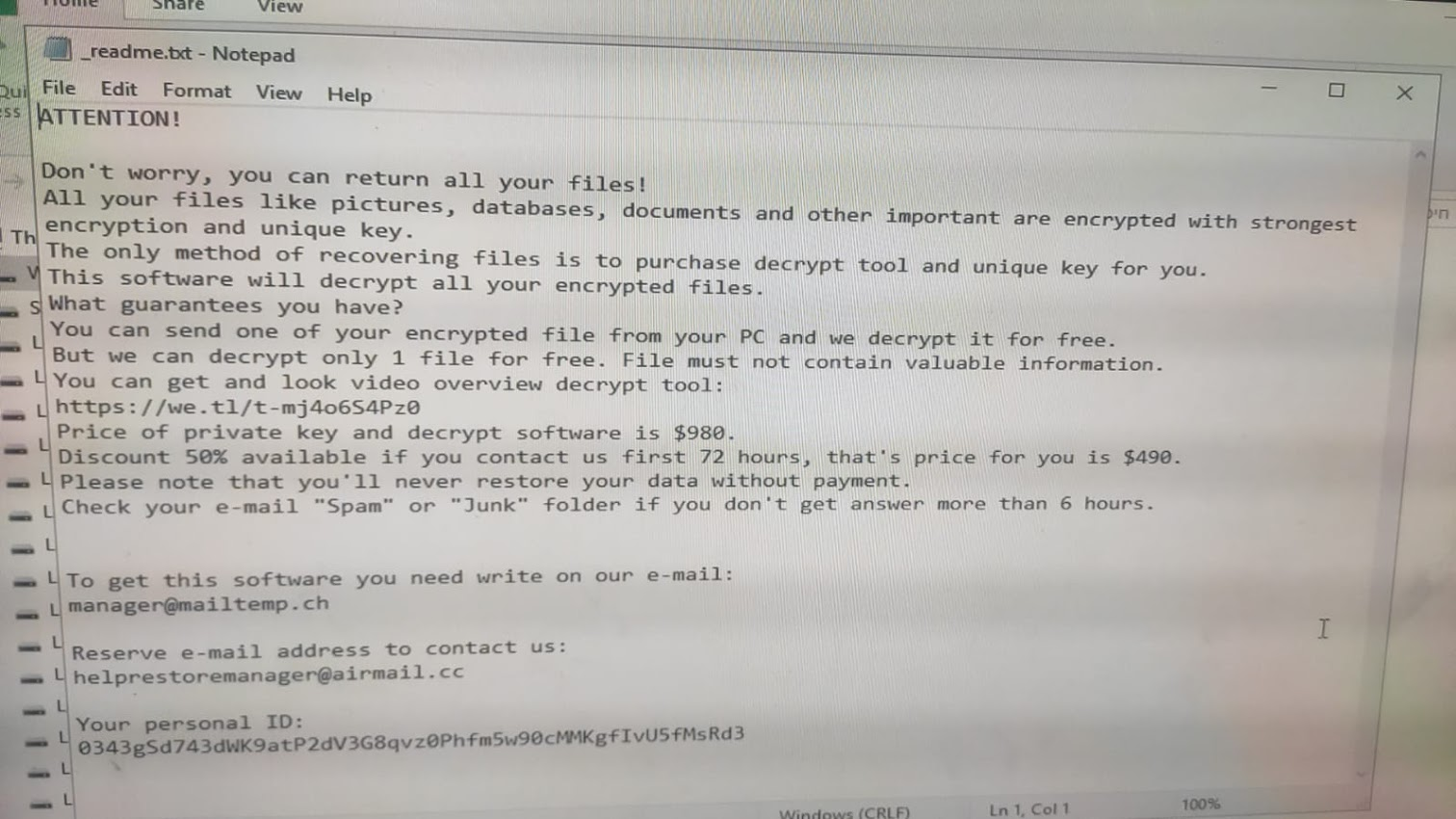

בשביל 490$ (או אפילו כפול) לא שוה לקחת גוף(ים) שיטפלו בזה

השאלה המרכזית היא אם אחרי שהם יקבלו את הכסף הם ידרשו עוד ועוד כסף כדי לשחרר... כי לפי הסכומים והמשרד שהם בחרו למטרה נראה שלא מדובר בקבוצה מוכרת וידועה אלא רק בהאקר שעשה נסיון שהצליח, עכשיו הוא לא יעזוב את הטרף.... למה לו?!

@aiib כל השאלות ששאלת עניתי כבר במגילת אסתר

-

@משחזר-מידע אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

בשביל 490$ (או אפילו כפול) לא שוה לקחת גוף(ים) שיטפלו בזה

השאלה המרכזית היא אם אחרי שהם יקבלו את הכסף הם ידרשו עוד ועוד כסף כדי לשחרר... כי לפי הסכומים והמשרד שהם בחרו למטרה נראה שלא מדובר בקבוצה מוכרת וידועה אלא רק בהאקר שעשה נסיון שהצליח, עכשיו הוא לא יעזוב את הטרף.... למה לו?!

@aiib אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

השאלה המרכזית היא אם אחרי שהם יקבלו את הכסף הם ידרשו עוד ועוד כסף כדי לשחרר...

כתבתי שיש סיכון...

-

@משחזר-מידע אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

בשביל 490$ (או אפילו כפול) לא שוה לקחת גוף(ים) שיטפלו בזה

השאלה המרכזית היא אם אחרי שהם יקבלו את הכסף הם ידרשו עוד ועוד כסף כדי לשחרר... כי לפי הסכומים והמשרד שהם בחרו למטרה נראה שלא מדובר בקבוצה מוכרת וידועה אלא רק בהאקר שעשה נסיון שהצליח, עכשיו הוא לא יעזוב את הטרף.... למה לו?!

@aiib אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

כי לפי הסכומים והמשרד שהם בחרו למטרה נראה שלא מדובר בקבוצה מוכרת וידועה אלא רק בהאקר שעשה נסיון שהצליח

כתבתי ששיטת העבודה שלהם היא אנשים פרטיים ועסקים קטנים

ובכלל לא מדובר בהאקר פרטי

כתבתי שהם מהגדולים במגזרים האלהואגב אחרי הצילומ שהועלה לכאן אני כלל לא בטוח שהם בחרו בו

המזכירה שלחצה על ניקוי נגיף היא זאת שבחרה בהם -

@aiib אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

כי לפי הסכומים והמשרד שהם בחרו למטרה נראה שלא מדובר בקבוצה מוכרת וידועה אלא רק בהאקר שעשה נסיון שהצליח

כתבתי ששיטת העבודה שלהם היא אנשים פרטיים ועסקים קטנים

ובכלל לא מדובר בהאקר פרטי

כתבתי שהם מהגדולים במגזרים האלהואגב אחרי הצילומ שהועלה לכאן אני כלל לא בטוח שהם בחרו בו

המזכירה שלחצה על ניקוי נגיף היא זאת שבחרה בהם@משחזר-מידע אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

המזכירה שלחצה על ניקוי נגיף היא זאת שבחרה בהם

לא קורה בוקר אחד שהודעה כזו קופצת במחשב. מישהו אישר לאתר מסוים להציג הודעות.. וכו'

כשמאפשרים לכל משתמש זוטר להתקין ולהוריד כל מה שזז ברשת אז צריך לקחת בחשבון מוכנות גבוהה לוירוסים כאלו -

דברתי איתם מיד לאחר המקרה אבל לצערי כשהתחלתי לרדת לפרטים טכניים הטלפן כבר לא ידע מה לענות

כך שכנאה זה רק מוקד דווח ולא טכנאים שיכולים לעזור .דף המשטרה

https://nomoreransom.gov.il/@שחל

לגבי האתר זה בדיוק זה שהבאתי רק שההוא כנאה מתורגם אוטומטית

והתוכנה שלהם לא עזרהבנוגע לגיבויים הכל נכון אבל יש אבל גדול שאתה מכיר ...

במקומות כאלו לא ניתן לתת הוראות למזכירות לביצוע פעולות ידניות

ופעולות אוטומטיות דורשות גישה ברשת או מקומית לאמצאי הגיבוי

כאן היה סינכרון ל ONE DRIVE

וכאן באים הספקות שלי

מה היה קורה אם אכן הסינכרון היה מתפקד

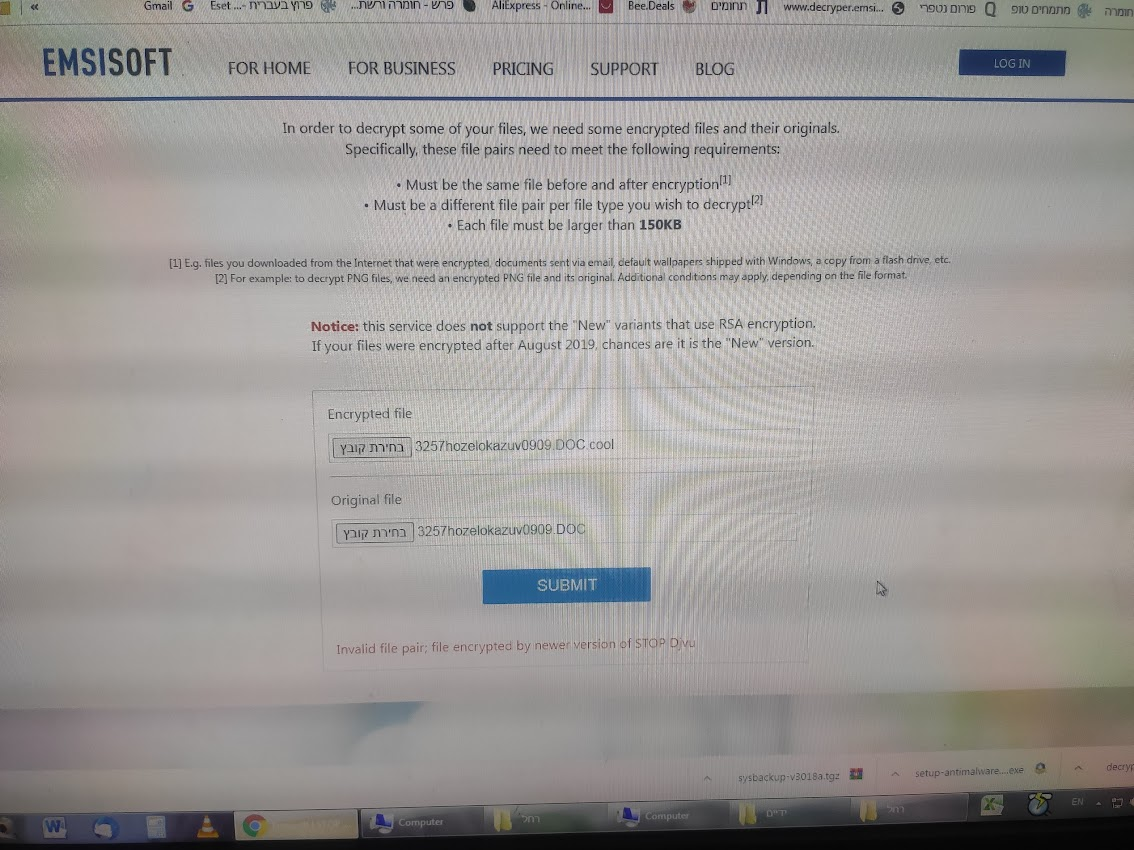

האם הקבצים בענן היו מוחלפים בנגועים או שבגלל הסיומת החדשה cool הם בעצם היו מוכרים כשונים

האם הוירוס פעל אוטומט או מרחוק בצורה שמישהו יכול להכנס לתקיה שמסונכרנת לענן ולגרום נזק בלתי הפיך

האם ל ONEDRIVE יש הסטוריית גיבויים .העצוב הוא שלרוב המזכירות אני מתקין ROLLBACK לחסוך הגעות למקום במקרה של קריסות

המחשב הזה כבר עובד שנים WIN7 בלי בעיה ולכן שם לא התקנתי

אם היה אולי היה מועיל לחזור יום אחורה

או שגם את זה הם מכירים ומסירים .האם הוירוס מקודד את הקובץ עצמו (אם בכלל מעשי) או שיוצר העתק מקודד ואז מוחק את המקור .

האם הוירוס עובר גם דרך קבצי הפעלה שבקשיח הנגוע, כלומר במדה ואני מחבר אותו למחשב נקי ולא מריץ ממנו כלום ,

האם הוא יכול להכנס למערכת המארחת ...

לגבי התקיה החשובה ביותר ששם, אחרי חיפושים על הקשיח של המחשב יש לי הרגשה שבגלל שהיא רק מקושרת וירטואלית ולא מקומית

לכן בתוכנת השיחזור אני מוצא אותה ריקה בעוד ששאר התריות שסביבה כן מכילים חומריש ברשותי את שני הקשיחים , האם יש נתונים מסויימים שאוכל לספק לך שיעזרו לדעת אם שווה בכלל להתחיל להתעסק או לשלם .

האם ברוב המקרים הם אכן משחררים (מתוך כדאיות שאחרת יצא להם שם של רמאים ולא ישלמו להם)

או שלפעמים נעלמים עם הכסף .תודה לכולם

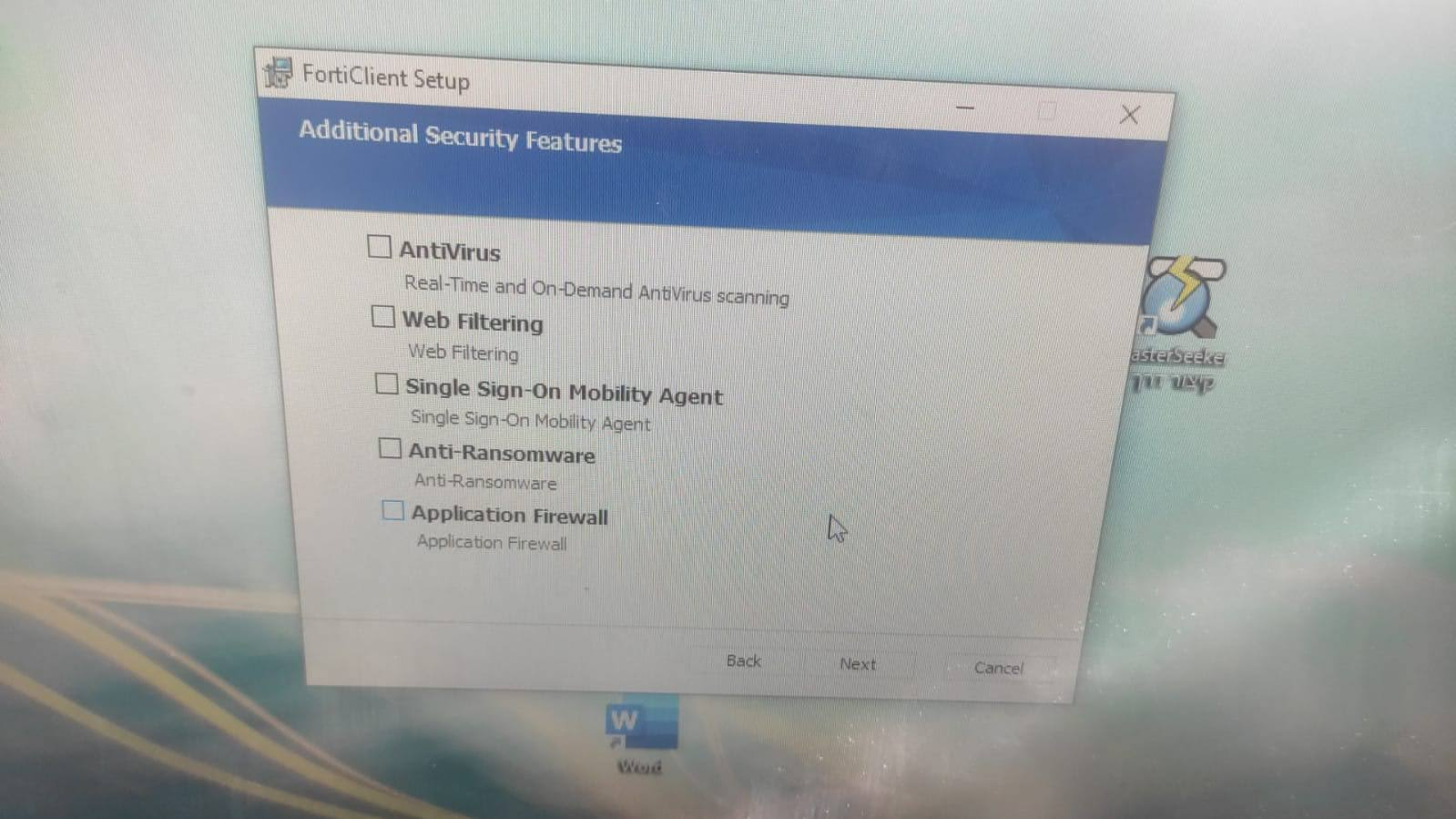

התקנתי את אותו מחשב מחדש על קשיח חדש

ובהתקנת הפורטי VPN מופיע האפשרות להגנה מפני הכופר

אז מדוע הוא לא עזר

-

@משחזר-מידע אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

המזכירה שלחצה על ניקוי נגיף היא זאת שבחרה בהם

לא קורה בוקר אחד שהודעה כזו קופצת במחשב. מישהו אישר לאתר מסוים להציג הודעות.. וכו'

כשמאפשרים לכל משתמש זוטר להתקין ולהוריד כל מה שזז ברשת אז צריך לקחת בחשבון מוכנות גבוהה לוירוסים כאלו@avramk100 לפי הצילום מסך זו הודעת מייל

-

@avramk100 לפי הצילום מסך זו הודעת מייל

@פלורידה אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

@avramk100 לפי הצילום מסך זו הודעת מייל

זו הודעת דפדפן עפ רוב ונתקלתי בה כמה פעמים, לחיצה על ההודעה מעבירת אותך לעמוד שמבקש פרטי אשראי, עקבתי פעם אחת על פרטי ההודעה וראיתי את כתובת האתר שמקפיץ אותה

-

@אמיר אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

מכיר דרך קצרה יותר

כתבתי לך כבר כל דרך אחרת מאשר לקבל את מפתח ההצפנה לא תהי קצרה וגם לא זול יותר

אני מכיר דרכים אבל בפירוש לא קצרה

אז כך

עד שהגעתי למקום הזה , המחשב הזה היה המחשב הראשי "שרת קבצים" כונן רשת בשם R ששותף לכל המחשבים שהיו ריכים גישה לחומר שבו ,

התיקיה הזו ישבה בתוך תקיית ה ONEDRIVE של המחשב שהיא מסונכרנת לענן .במקום זה הזמנתי קשיח בממשק רשת ושמתי אותו בארון תקשורת והוא הפך לשרת הקבצים

אליו גם ניתבתי את הסריקות ממכונת הצילום , תקיה לכל פקידה .אבל אז נוצרה בעיית הסינכרון בין כונן הרשת הזה לבין ה ONEDRIVE שלא עובדת בגרסה הזו

והפתרון שעשיתי הוא בעזרת הפקודה/תוסף של ה Symbolic link

https://en.wikipedia.org/wiki/Symbolic_link

https://schinagl.priv.at/nt/hardlinkshellext/linkshellextension.htmlשמה שהיא עושה זה תקיה מדומה שמסונכרנת בין שני מיקומים

וכך גרמתי לשירות של ONEDRIVE להעלות את התוכן של התקיה שנמצאת בכונן הרשת .כלומר שהמזכירה הראשית עובדת מקומית על "תקיה במחשב שלה" שנמצאת בתקיית הדרייב

שהיא מסונכרנת לכונן הרשת שבארון

וכל הסינכרון/גיבוי לענן , תלוי בפעולת המחשב הזה .מבדיקה שעשיתי עכשיו בכונן הדרייב שבאתר , הסינכרון האחרון התבצע לפני שנה ,

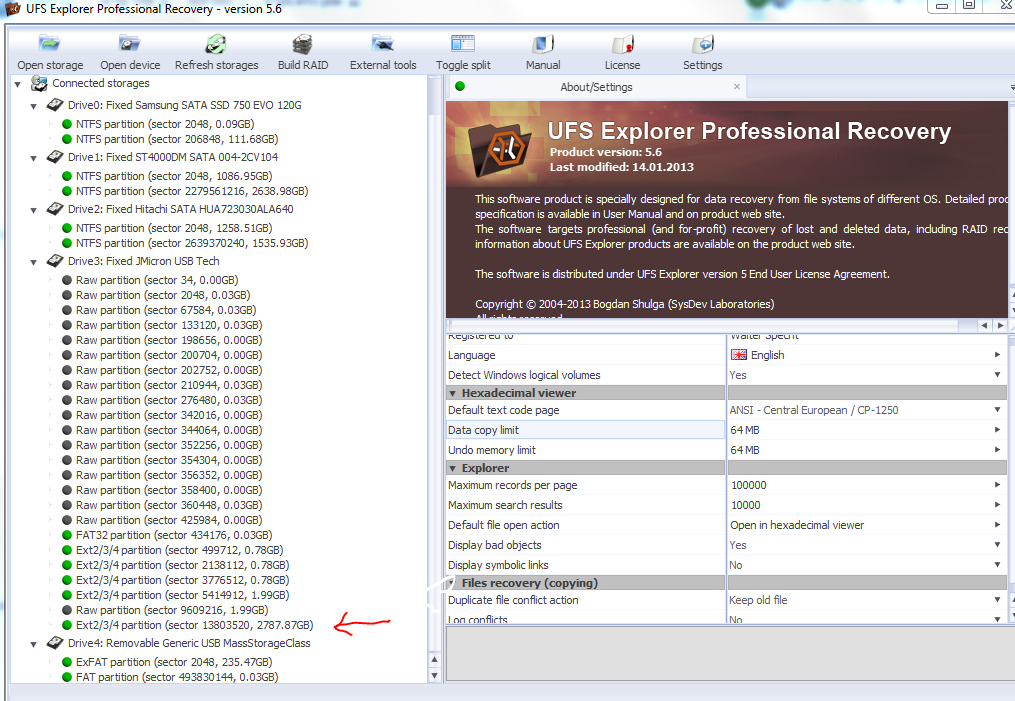

כנראה שמסיבה כל שהיא לא היה צורך בסינכרון למקום אחר ולא בדקו את זה .כעת יש בידי שני כוננים קשיחים מפורקים

האחד SSD SANDISK שפורק מהמחשב המדובר שעליו מערכת ההפעלה והתקיית סינכרון ושהוא כעת מוצפן כולו .

וקשיח נוסף 3TB שפרקתי מהמארז שלו כדי לחבר אותו פיזית למחשב אחר שממנו אני סורק את הדיסק ,וממה שנראה עד כה, כנראה שאותה תקיה אכן לא נמצאת על המחשב בכלל היא רק מקושרת

ולכן אין לי מה לחפש ב SSD הזה וגם לא בענן

ומה שנשאר לנו זה רק הכונן רשת הזה שקודד בשיתוף ברשת המקומית .השאלה מה הסיכוי למצא את הגילגול הקודם של הקבצים שקודדו

תודה -

אז כך

עד שהגעתי למקום הזה , המחשב הזה היה המחשב הראשי "שרת קבצים" כונן רשת בשם R ששותף לכל המחשבים שהיו ריכים גישה לחומר שבו ,

התיקיה הזו ישבה בתוך תקיית ה ONEDRIVE של המחשב שהיא מסונכרנת לענן .במקום זה הזמנתי קשיח בממשק רשת ושמתי אותו בארון תקשורת והוא הפך לשרת הקבצים

אליו גם ניתבתי את הסריקות ממכונת הצילום , תקיה לכל פקידה .אבל אז נוצרה בעיית הסינכרון בין כונן הרשת הזה לבין ה ONEDRIVE שלא עובדת בגרסה הזו

והפתרון שעשיתי הוא בעזרת הפקודה/תוסף של ה Symbolic link

https://en.wikipedia.org/wiki/Symbolic_link

https://schinagl.priv.at/nt/hardlinkshellext/linkshellextension.htmlשמה שהיא עושה זה תקיה מדומה שמסונכרנת בין שני מיקומים

וכך גרמתי לשירות של ONEDRIVE להעלות את התוכן של התקיה שנמצאת בכונן הרשת .כלומר שהמזכירה הראשית עובדת מקומית על "תקיה במחשב שלה" שנמצאת בתקיית הדרייב

שהיא מסונכרנת לכונן הרשת שבארון

וכל הסינכרון/גיבוי לענן , תלוי בפעולת המחשב הזה .מבדיקה שעשיתי עכשיו בכונן הדרייב שבאתר , הסינכרון האחרון התבצע לפני שנה ,

כנראה שמסיבה כל שהיא לא היה צורך בסינכרון למקום אחר ולא בדקו את זה .כעת יש בידי שני כוננים קשיחים מפורקים

האחד SSD SANDISK שפורק מהמחשב המדובר שעליו מערכת ההפעלה והתקיית סינכרון ושהוא כעת מוצפן כולו .

וקשיח נוסף 3TB שפרקתי מהמארז שלו כדי לחבר אותו פיזית למחשב אחר שממנו אני סורק את הדיסק ,וממה שנראה עד כה, כנראה שאותה תקיה אכן לא נמצאת על המחשב בכלל היא רק מקושרת

ולכן אין לי מה לחפש ב SSD הזה וגם לא בענן

ומה שנשאר לנו זה רק הכונן רשת הזה שקודד בשיתוף ברשת המקומית .השאלה מה הסיכוי למצא את הגילגול הקודם של הקבצים שקודדו

תודה -

סמכתי על זה שיש 3 עותקים

ואולי אפילו עוד אחד במחשב הנייד של המזכירה בבית שמסונכרן

כעת מתברר שהתיקיה שבמחשב אינה מכילה את המידע עצמו

והסינכרון עצרכל זמן שזה עובד ואין חששות מזניחים

עכשיו כנראה שכבר נתגבר גיבויים -

@aiib אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

כי לפי הסכומים והמשרד שהם בחרו למטרה נראה שלא מדובר בקבוצה מוכרת וידועה אלא רק בהאקר שעשה נסיון שהצליח

כתבתי ששיטת העבודה שלהם היא אנשים פרטיים ועסקים קטנים

ובכלל לא מדובר בהאקר פרטי

כתבתי שהם מהגדולים במגזרים האלהואגב אחרי הצילומ שהועלה לכאן אני כלל לא בטוח שהם בחרו בו

המזכירה שלחצה על ניקוי נגיף היא זאת שבחרה בהםדפים נוספים שמצאתי , מקווה שהם אמינים ולא מהצד של הרעים

הם כותבים שלרוב הוירוס מגיע מהפיצוחים של KMSPICO שכולם משתמשים לפצח את אופיס וחלונות .

https://geeksadvice.com/decrypt-files-locked-by-stop-djvu-ransomware-virus/

-

דפים נוספים שמצאתי , מקווה שהם אמינים ולא מהצד של הרעים

הם כותבים שלרוב הוירוס מגיע מהפיצוחים של KMSPICO שכולם משתמשים לפצח את אופיס וחלונות .

https://geeksadvice.com/decrypt-files-locked-by-stop-djvu-ransomware-virus/

@אמיר

https://www.myantispyware.com/2021/11/01/how-to-remove-cool-ransomware-decrypt-cool-files/#kill

לפעמים אתה יכול להסיר את ההתקנה האחרונה דרך מנהל המשימות להגיע למנהל המשימות הקש ctrl + alt + delete

ומידי פעם התוקף גורם שלא תוכל לפתוח את הקישורים האלו אז תצטרך לערוך קובץ הוסט ככה הבנתי -

דפים נוספים שמצאתי , מקווה שהם אמינים ולא מהצד של הרעים

הם כותבים שלרוב הוירוס מגיע מהפיצוחים של KMSPICO שכולם משתמשים לפצח את אופיס וחלונות .

https://geeksadvice.com/decrypt-files-locked-by-stop-djvu-ransomware-virus/

@אמיר אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

הם כותבים שלרוב הוירוס מגיע מהפיצוחים של KMSPICO שכולם משתמשים לפצח את אופיס וחלונות .

לכן אני תמיד פורץ עם הסקריפט - עברתי על הקוד שלו פעם ולא ראיתי שם משהו חשוד

-

@אמיר אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

הם כותבים שלרוב הוירוס מגיע מהפיצוחים של KMSPICO שכולם משתמשים לפצח את אופיס וחלונות .

לכן אני תמיד פורץ עם הסקריפט - עברתי על הקוד שלו פעם ולא ראיתי שם משהו חשוד

@מתכנת-חובב אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

@אמיר אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

הם כותבים שלרוב הוירוס מגיע מהפיצוחים של KMSPICO שכולם משתמשים לפצח את אופיס וחלונות .

לכן אני תמיד פורץ עם הסקריפט - עברתי על הקוד שלו פעם ולא ראיתי שם משהו חשוד

ברור, רוב אם לא כל תוכנות ה kmsauto/kmspico נגועות ומנגעות לחלוטין, לפעמים זה שקוף כאשר באמצע נסיון הפריצה של הווינדוס התוכנה מבקשת ממך לאשר לה התקנת "מתאם רשת vpn " .. ועוד

-

@מתכנת-חובב אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

@אמיר אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

הם כותבים שלרוב הוירוס מגיע מהפיצוחים של KMSPICO שכולם משתמשים לפצח את אופיס וחלונות .

לכן אני תמיד פורץ עם הסקריפט - עברתי על הקוד שלו פעם ולא ראיתי שם משהו חשוד

ברור, רוב אם לא כל תוכנות ה kmsauto/kmspico נגועות ומנגעות לחלוטין, לפעמים זה שקוף כאשר באמצע נסיון הפריצה של הווינדוס התוכנה מבקשת ממך לאשר לה התקנת "מתאם רשת vpn " .. ועוד

@avramk100 אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

ברור, רוב אם לא כל תוכנות ה kmsauto/kmspico נגועות ומנגעות לחלוטין, לפעמים זה שקוף כאשר באמצע נסיון הפריצה של הווינדוס התוכנה מבקשת ממך לאשר לה התקנת "מתאם רשת vpn " .. ועוד

לא הבנתי למה אתה מתייג אותי

-

@מתכנת-חובב אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

@אמיר אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

הם כותבים שלרוב הוירוס מגיע מהפיצוחים של KMSPICO שכולם משתמשים לפצח את אופיס וחלונות .

לכן אני תמיד פורץ עם הסקריפט - עברתי על הקוד שלו פעם ולא ראיתי שם משהו חשוד

ברור, רוב אם לא כל תוכנות ה kmsauto/kmspico נגועות ומנגעות לחלוטין, לפעמים זה שקוף כאשר באמצע נסיון הפריצה של הווינדוס התוכנה מבקשת ממך לאשר לה התקנת "מתאם רשת vpn " .. ועוד

@avramk100 אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

@מתכנת-חובב אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

@אמיר אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

הם כותבים שלרוב הוירוס מגיע מהפיצוחים של KMSPICO שכולם משתמשים לפצח את אופיס וחלונות .

לכן אני תמיד פורץ עם הסקריפט - עברתי על הקוד שלו פעם ולא ראיתי שם משהו חשוד

ברור, רוב אם לא כל תוכנות ה kmsauto/kmspico נגועות ומנגעות לחלוטין, לפעמים זה שקוף כאשר באמצע נסיון הפריצה של הווינדוס התוכנה מבקשת ממך לאשר לה התקנת "מתאם רשת vpn " .. ועוד

גם מה שהביאו כאן בפורום?

-

דפים נוספים שמצאתי , מקווה שהם אמינים ולא מהצד של הרעים

הם כותבים שלרוב הוירוס מגיע מהפיצוחים של KMSPICO שכולם משתמשים לפצח את אופיס וחלונות .

https://geeksadvice.com/decrypt-files-locked-by-stop-djvu-ransomware-virus/

@אמיר אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

הם כותבים שלרוב הוירוס מגיע מהפיצוחים של KMSPICO שכולם משתמשים לפצח את אופיס וחלונות

לא רק

גם דרך הפצות של מיילים עם כל מיני קבצים מצורפים נגועים ו/או לינקים שמפתים את מקבל המייל... -

@avramk100 אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

@מתכנת-חובב אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

@אמיר אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

הם כותבים שלרוב הוירוס מגיע מהפיצוחים של KMSPICO שכולם משתמשים לפצח את אופיס וחלונות .

לכן אני תמיד פורץ עם הסקריפט - עברתי על הקוד שלו פעם ולא ראיתי שם משהו חשוד

ברור, רוב אם לא כל תוכנות ה kmsauto/kmspico נגועות ומנגעות לחלוטין, לפעמים זה שקוף כאשר באמצע נסיון הפריצה של הווינדוס התוכנה מבקשת ממך לאשר לה התקנת "מתאם רשת vpn " .. ועוד

גם מה שהביאו כאן בפורום?

-

@avramk100 אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

@מתכנת-חובב אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

@אמיר אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

הם כותבים שלרוב הוירוס מגיע מהפיצוחים של KMSPICO שכולם משתמשים לפצח את אופיס וחלונות .

לכן אני תמיד פורץ עם הסקריפט - עברתי על הקוד שלו פעם ולא ראיתי שם משהו חשוד

ברור, רוב אם לא כל תוכנות ה kmsauto/kmspico נגועות ומנגעות לחלוטין, לפעמים זה שקוף כאשר באמצע נסיון הפריצה של הווינדוס התוכנה מבקשת ממך לאשר לה התקנת "מתאם רשת vpn " .. ועוד

גם מה שהביאו כאן בפורום?

-

@אמיר אמר בבקשת מידע | משרד שנפגע מוירוס הכופר COOL Ransomware:

הם כותבים שלרוב הוירוס מגיע מהפיצוחים של KMSPICO שכולם משתמשים לפצח את אופיס וחלונות

לא רק

גם דרך הפצות של מיילים עם כל מיני קבצים מצורפים נגועים ו/או לינקים שמפתים את מקבל המייל...כרגע אני עובד רק על הקשיח - רשת

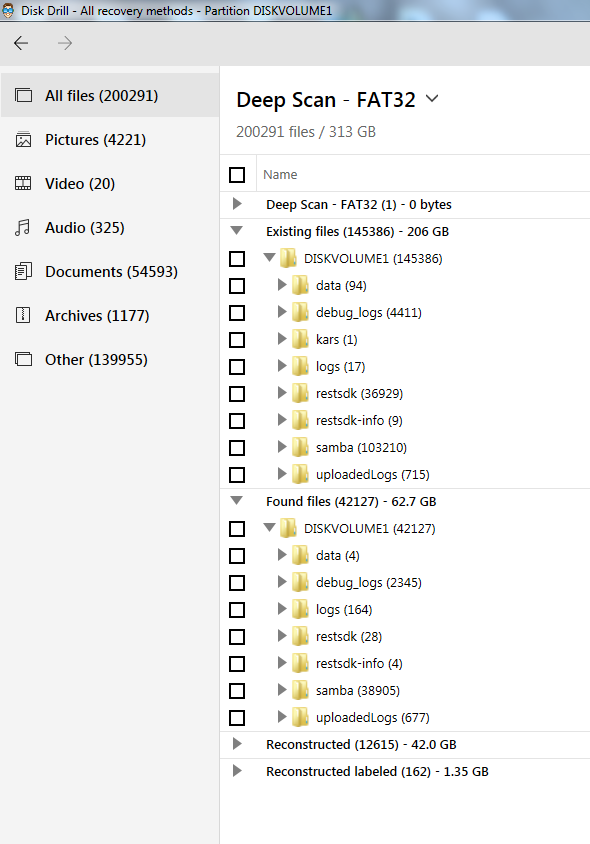

מתוך הבנה שכנראה החומר מעולם לא היה על הקשיח של מערכת ההפעלה אלא רק מקושר וירטואליתהתוכנה האחרונה שניסיתי Disk Drill

מספקת לי קבצים בשני קטגוריות , קיימים ומשוחזרים

והמוזר שבשניהם הסיומות כבר COOL

ובכל זאת בחילוץ של המשוחזרים קיבלתי קבצים עם הסיומות המקוריות אבל עדיין לא נפתחים .

הקבצים החשובים הם XLSX DOCX PDFהחומר שבקטגוריית reconstructed תקין

אבל זה אוסף קבצים במספרים רצים ללא השם המקורי כנראה שגם הכמות לא כוללת הכל .

מערכת הקבצים של הקשיח WD הזה