באיזה תיקיה נמצאים הסיסמאות ששמורים בדפדפן כרום

-

@יוסי-מחשבים תודה, יש דרך לפתוח אותו ולראות את הסימאות?

-

@יוסי-מחשבים תודה, יש דרך לפתוח אותו ולראות את הסימאות?

-

@יוסי-מחשבים תודה, יש דרך לפתוח אותו ולראות את הסימאות?

@חכם-וזקן אולי אם תעתיק את הקובץ הנ"ל למחשב אחר ותפתח את התוכנה הבאה זה יוצג:

web browser passview.zip -

@חכם-וזקן אולי אם תעתיק את הקובץ הנ"ל למחשב אחר ותפתח את התוכנה הבאה זה יוצג:

web browser passview.zip -

@יוסי-מחשבים אמר בבאיזה תיקיה נמצאים הסיסמאות ששמורים בדפדפן כרום:

קובץ בשם Login Data

לפי מה שבדקתי שם נמצאים רק החשבונות בלי הסיסמאות, האם ידוע לך באיזה קובץ נמצאים הסיסמאות?

-

@יוסי-מחשבים אמר בבאיזה תיקיה נמצאים הסיסמאות ששמורים בדפדפן כרום:

קובץ בשם Login Data

לפי מה שבדקתי שם נמצאים רק החשבונות בלי הסיסמאות, האם ידוע לך באיזה קובץ נמצאים הסיסמאות?

-

@bbn עדין לא ברור לי א"כ איךדפדפן אדג' יודע לסנרכן את עצמו עם כרום, כנראה הוא יודע לגלות את הסיסמאות המצפנות, א"כ כנראה יש איזוהי דרך

@חכם-וזקן בזמן שאתה מצבע סנכרון עם כרום

אז אתה בעצם מקיש את הסיסמא שלך של המייל כדי לחבר את החשבון ואין בעיה של אבטחה, ממילא כרום מאפשר לדעת את הסיסמאות ולכן בדרך אחרת זה נשאר עוד מוצפן

זה בדיוק כמו שתפעיל סנכרון בכרום במחשב אחר גם תקבל את כל הסיסמאות

כי בהתחברות לסנכרון צריך להקיש את הסיסמא למייל -

@חכם-וזקן אולי אם תעתיק את הקובץ הנ"ל למחשב אחר ותפתח את התוכנה הבאה זה יוצג:

web browser passview.zip@יוסי-מחשבים רעיון נחמד אבל הוא לא יעיל כי כל התוכנות מפענחים את הקובץ וחושפים את הסיסמאות רק אם אתה מריץ אותן באותה מערכת שהצפינה את הקובץ.

אבל אם יש לך את הקובץ לבד ("Login Data") צריך לפרוץ אותו כמו שפורצים קובץ מוצפן של סיסמת משתמש (mimikatz) ולא יעזור כל התוכנות שחושפות סיסמאות.ציטוט:

In Windows, Chrome uses the Data Protection API (DPAPI) to Triple DES using your Windows user's password. This means that every other program running under your Windows user is able to decrypt the login data. In fact, that's how tools like ChromePass and ChromePasswordDecryptor work. They only decrypt the file and reveal the passwords only if you run them on the same system that encrypted the file (or, perhaps, provide the victim's Windows password)

If the attacker was only able to acquire the Login Data file (for example, you had the file on your memory stick and it was stolen/lost), then your login data are protected as strongly as your Windows password is

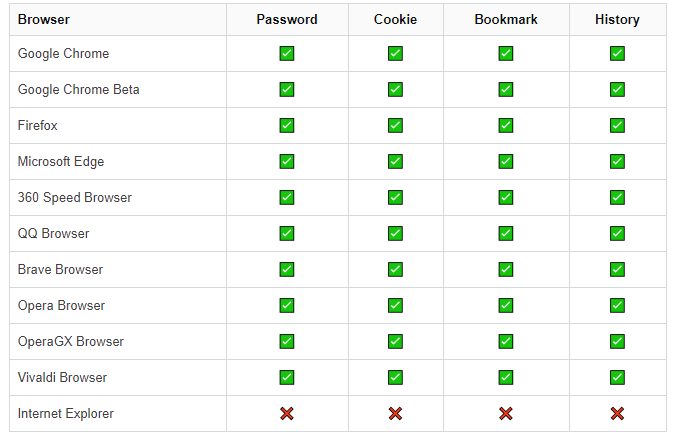

אגב התוכנה שהזכרת web browser passview מעולה, אבל אני מכיר תוכנה פשוטה ומעניינת יותר.

פשוט מפעילים את התוכנה ונוצרת תיקייה של תוצאות החשיפה:

להורדת התוכנה:

-

@חכם-וזקן בזמן שאתה מצבע סנכרון עם כרום

אז אתה בעצם מקיש את הסיסמא שלך של המייל כדי לחבר את החשבון ואין בעיה של אבטחה, ממילא כרום מאפשר לדעת את הסיסמאות ולכן בדרך אחרת זה נשאר עוד מוצפן

זה בדיוק כמו שתפעיל סנכרון בכרום במחשב אחר גם תקבל את כל הסיסמאות

כי בהתחברות לסנכרון צריך להקיש את הסיסמא למייל